零信任时代,你可能还需要一个首席信任官 (CTrO)

数字化转型和敏捷化是一柄双刃剑,给企业带来活力和竞争力的同时,也带来了更多安全风险和威胁,以及随之而来的信任危机。

标签:零信任, 首席信任官 (CTrO)青藤云安全细述最具影响力的三大安全架构:零信任、ATT&CK、自适应安全

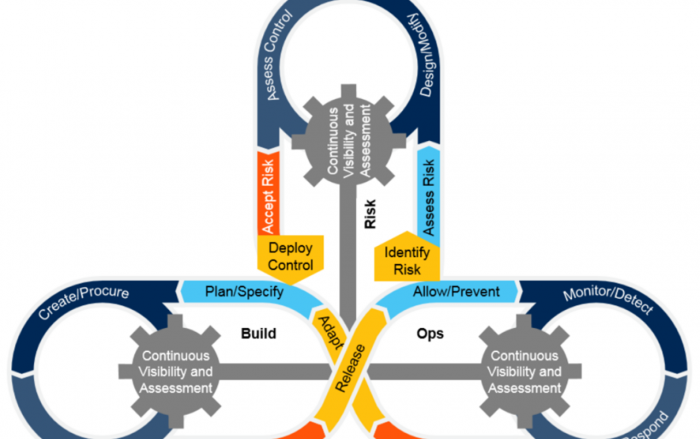

随着安全的快速发展,为应对和解决各种安全问题,各权威机构以及相关专家提出了……

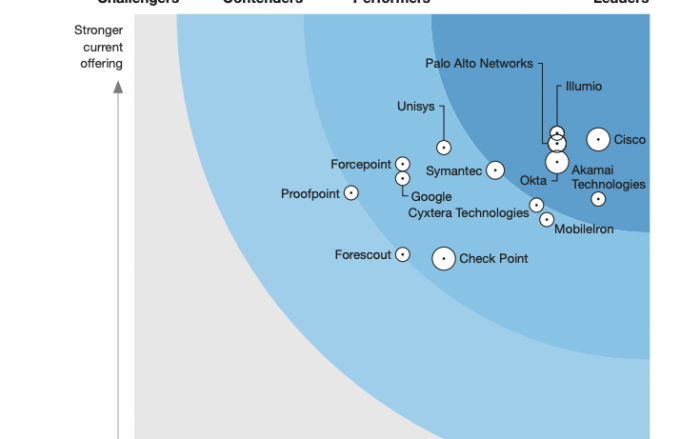

标签:ATT&CK, 自适应安全, 零信任, 青藤云安全Akamai被Forrester评为“零信任eXtended生态系统平台提供商”领导者

报告认为,Akamai为关键用户增强了零信任。通过淘汰VPN以及为客户提高安全性,Akamai重点抵御了那些通过共享证书及过度访问许可而遍布在企业间的威胁,从而有的放矢地解决问题的症结。

标签:akamai, Forrester, 零信任思科2019亚太区CISO基准研究报告:“零信任”架构有效帮助企业缓解“网络安全疲劳”

43%的中国企业认为公司存在“网络安全疲劳”问题,远远高于30%这一全球平均水平。此外,这一数字同比2018年上升了14个百分点,增长趋势引人担忧。

标签:思科, 网络安全疲劳, 零信任软件定义边界 (SDP) 如何缓解常见安全威胁

名为软件定义边界 (SDP) 的远程访问新范式采用零信任方法,以基于身份的细粒度访问……

标签:VPN, 软件定义边界 (SDP), 远程办公安全, 零信任2019国家网络安全宣传周 | 思科倡导安全永无止境 —— 打造协同的安全架构

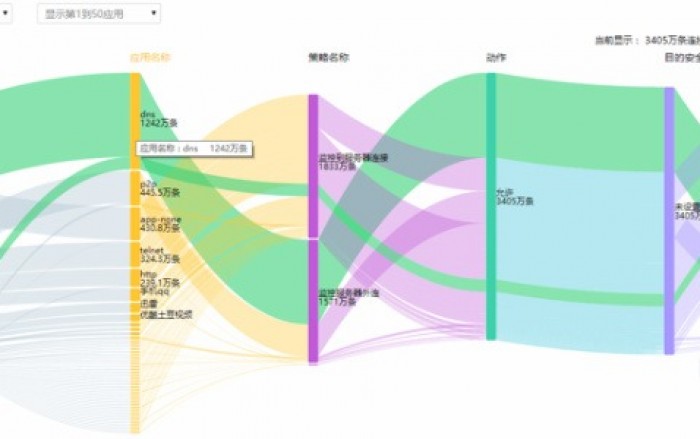

思科的整体零信任安全方案让从任何设备连接到任何应用程序的所有用户都能实现安全访问,从而使网络安全赋能 IT 转型。

标签:国家网络安全宣传周, 安全威胁研究, 思科, 零信任赛门铁克推出云访问安全解决方案

全新的云访问安全解决方案也是其集成式网络防御平台的一部分,用以支持企业统一实施零信任安全策略,从而确保用户能够安全地访问SaaS应用、IaaS 环境中的企业应用、基于云的电子邮件和互联网。

标签:DLP, 云访问安全, 赛门铁克, 零信任工作负载(workload)安全移至云端的最佳实践

Gartner最新发布的全球IT支出预测认为,2019年,数据中心系统的支出将达到1950亿美……

标签:入云, 实践指南, 工作负载(workload), 特权访问, 零信任BYOD:零信任的最佳实践场景

基于身份的零信任实践,在灵活、复杂的移动场景下也更能体现其优势,安全能力的构建相较于在已经较为成熟的内部IT环境,阻力也更小。

标签:BYOD, 最佳实践场景, 零信任创建零信任安全模型不可忽略的5大因素

早在2010年,当时还是Forrester Research首席分析师的约翰·金德维格(John Kindervag)就率先提出了针对企业安全的“零信任”方法。如今,经历了近10年的时间,这种方法在具体实施方面仍然存在问题。

标签:关键步骤, 安全模型, 零信任勤打补丁也不安全 最新最安全的操作系统照样被入侵

网络罪犯每次重登网络都要再通过一遍身份验证挑战,不得不使用多种更复杂的方法来继续攻击。最小权限与零信任的结合不是100%的防护保证,但是对日常黑客攻击的有力遏阻。

标签:最小权限, 网络罪犯, 身份验证挑战, 零信任“零信任”安全架构将成为网络安全流行框架之一

零信任迁移基本等同基础设施转型。信息安全并没有跟上数字转型/现代化环境的脚步。但企业必须转换安全管理的方式。想要整体安全,想要有安全准备度,就需要换一种思维方式。

标签:安全架构, 零信任从“永恒之蓝”看边界防护的管理智慧

本次勒索蠕虫的确造成了较为严重的危害,但从攻击手法以及留给用户的预防时间来看,其并非现有技术难于抵御,而问题则主要暴露在网络规划、产品升级、应急响应、持续监测等多个管理环节。

标签:持续监测, 边界防护, 零信任