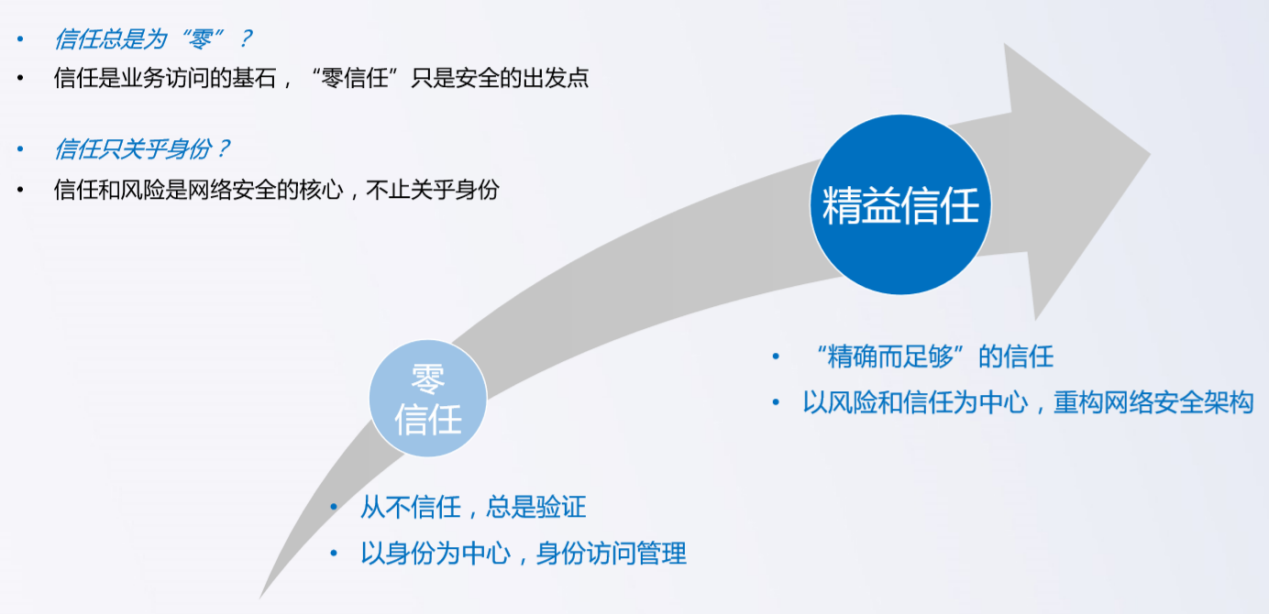

一、从零信任到精益信任

早在 2010 年,Forrester 首席分析师约翰金德维提出了零信任的概念。何为零信任?在零信任模型中,不信任出入网络的任何内容。打破传统边界思维,创造以数据为中心的全新边界,加强身份验证技术用以保护数据。之后的 7 年间,谷歌在自身企业内网进行零信任的实践并成功落地。而 2018 年 Gartner 一次网络研讨会上,与会者中 70% 听说过零信任这一概念,23% 不了解零信任,只有 8% 计划实施零信任项目。

零信任在实施过程中面临怎样的困境?实际上,每个组织遇到的问题都不同,但总结起来主要分为以下三个方面:

1)扩建慢:在部署期间企业需要建立起全新的主控库存服务以跟踪设备,并翻新身份验证和访问控制策略,完成复杂的部署之后实施上线。

2)成本高:子公司需要专线或 VPN 组网,谷歌作为零信任网络的先行者,花了 6 年时间才从其 VPN 和特权网络访问模式迁移至零信任环境;

3)运维难:零信任使用微分割或细粒度边界规则,一般涉及多种网络、安全设备和应用系统,运维工作量、难度较大。

实现零信任可能会很困难,耗费组织大量的资源和人力。但访问交互必然伴随信任的建立,多云环境、接入设备多样化和组织内外安全态势的改变,使得信任和风险相伴相生。

国内几家主要的安全厂商都已在零信任领域进行产品和技术的布局,深信服在 8 月举办的自家创新大会上发布了深信服精益信任 aTrust 安全架构,在零信任的基础上,基于对内部系统、边界流量、外部访问环境等元素的风险监测,进行整个网络安全架构的信任和风险反馈控制,最终实现 “精确而足够的信任”。

二、精益信任相较零信任有哪些特点?

精益信任区别于零信任的 “从不信任,总是验证” 的宗旨,从业务开展角度建立信任机制。世界上不存在绝对的零信任和零风险,组织进行风险的管控是通过对访问实体(用户、设备)信任的控制来实现,比如通过应用服务资源分级,将用户访问属性从低到高划分访问控制映射矩阵,以此确定信任等级,持续调整信任。这一持续调整的过程,实质上是围绕业务,进行风险和信任的反馈闭环控制。

上图中即为深信服精益信任 aTrust 安全架构。为了实现 “精确而足够的信任”,对终端、网络边界、业务系统、核心数据提供有效保护,aTrust 安全架构有以下技术特点:

1. 多源信息评估

在各种现有技术发展和国家监管支撑之下,信任和风险的管控承担保护企业 IT 环境的使命。建立零信任安全的目标,主要是实现 “若无法证明可被信任,则无法获得权限” 的问题。

在身份认证上,精益信任 aTrust 安全架构类似零信任,不仅依据传统的用户名密码、二维码验证、生物信息验证等方式,还综合评估设备状态、环境信息。最终得到一个完整的访问者安全画像。

进一步地,aTrust 安全架构将多因素统一身份认证、统一身份管理、单点登录等功能集成,将公司人员的入职、变更、离职全生命周期和安全联动。而基于用户的访问行为,精益信任通过自动化发现技术,结合用户的组织架构、职位等信息,自适应学习生成访问权限规则。

2. 访问行为身份化

精益信任 aTrust 安全架构将用户从终端到应用再到数据的所有访问行为,都与身份进行标记绑定。这样,外部未知恶意的访问将无法访问内部资源。而合法权限用户的恶意访问也能得到精准溯源。

3. 基于风险的信任控制

精益信任中,访问主体的信任等级并不是静态的,也不是二元的。信任等级是基于实时的身份、设备、行为、环境等多源信息,通过实时的访问风险评估计算得到的一个变量。这一变量在访问过程中不断变化,同时访问权限也随之不断变化。这一风险评估和信任控制的动态机制实现了安全防护与业务需求的动态平衡。

例如,用户终端通过 aTrust 安全架构接入业务系统过程中,用户终端从互联网上下载了一个恶意软件。此时 aTrust 安全架构根据终端侧的监测结果,实时调整该用户和终端的信任等级,并将用户接入权限降低,收回用户访问关键资源的权限,仅保留部分基本业务的权限。紧接着,aTrust 安全架构告知用户权限被降低的原因,并说明用户在终端侧消除安全隐患并评估通过后,仍可以回复访问权限。这一过程中,既实现了对关键资产的保护,又不中断基本业务,同时客户访问体验也相比传统方法得到了明显提升。

4. 融合开放

精益信任 aTrust 安全架构可以和各类安全产品融合联动,在终端用户准入、边界访问控制、业务系统防护、数据资产防护各层面,都以精益信任的逻辑,实现风险和信任的动态控制。各层面包括并不仅仅限于 WAF、EDR、IAM、UEBA、NAC 等安全设备组件。aTrust 安全架构针对各类风险行为做好了标签化分类,利用这些标签来承载信任和风险的变更,与各种设备进行对接,促使安全从割裂走向融合。以精益信任 aTrust 安全架构为保障,组织就能在云、大数据和移动技术等新技术架构下,有效保护核心资产,并在不降低安全性的前提下提升业务的敏捷性和开放性。

三、精益信任对使用者的价值何在?

精益信任 aTrust 安全架构,通过多源信息评估和访问行为身份化,极大地收缩了攻击面,减小了关键资源被入侵的概率。同时利用信任的动态控制,实现访问安全保护和业务需求的动态平衡。以风险和信任为中心,重构网络安全架构,构建 “精确而足够” 的信任。

精益信任 aTrust 安全架构可以为使用者提供更有效的、面向未来的安全保护。特别对于数据、计算资源集中,内外部大量用户频繁访问的复杂场景,精益信任 aTrust 安全架构能够实现与业务高度融合的安全防护,以及便捷统一的自动化运维支撑。例如具有大量员工或分支接入需求的大型企业,对公众和员工提供复杂访问服务的行业云数据中心等,都是精益信任 aTrust 安全架构的典型应用场景。

安全牛评

伴随着网络空间威胁的不断变化,安全固然很重要,但是要符合实际部署情况,安全规划不能仅考虑安全性而忽视工作流程、资源使用情况和原本的安全体系建设情况。组织要根据自身情况酌情选择安全和业务之间最大的平衡,确保安全目标明确、可实现,在可预知的时间段内可部署。精益信任介于可信与不可信之间,动态、智能保障信任安全的落地和逐步实施。通过风险传递过程中的标准化,简化动态授权的复杂度,支持环境感知能力的弹性扩展,达到安全架构推出的初衷,减少资源投入和大幅度改变。安全行业应当以更加开放的心态,积极拥抱IT混合架构带来的变化,从务实推动信任架构的落地实践,积极承担企业数字化转型和创新的使命。

相关阅读