经过72小时的全国动员和应急响应, “黑色周一”终究未能“如约而至”,但本次“永恒之蓝”勒索蠕虫事件造成的损失和影响依然令人震惊。一时间,多年前“冲击波”、“熊猫烧香”的阴霾仿佛再现,人们不禁疑惑——网络安全已今非昔比,为何在十数年后依然显得如此脆弱?

尽管勒索蠕虫爆发于终端,但俗话说“病从口入”,互联网+时代,网络则成了威胁传播的重要入口,扼守边界的防护技术已历经了代级演化,却在这场阻击战中表现不一,究其根因,管理者在边界防护中的“管理智慧”值得反思。

反思一:“零信任网络”下的巷战塔防

“零信任网络”已被Google、Gartner、Forrester和众多安全公司提出多年,其核心思想是当前的网络中已不再有可信的设备、接口和用户,所有的流量都是不可信任的。

现实中也的确如此,就拿本次WannaCry在专网、隔离网的快速蔓延来说,主机一旦中招,则会立即进入“无限开火”模式,与其处于同一网络、安全域、甚至只要网络可达的主机都将面临被感染的高风险,犹如一颗火星掉在干草垛上就能立刻引燃熊熊烈火。而众所周知,专网的蠕虫传播路径极有可能不会经过用户当前部署的防火墙、入侵防御设备,因此难以抑制蠕虫病毒通过网络快速扩散。

由此可见,“零信任网络”给当前政企网络的安全域划分提出了极大挑战。Gartner则认为,基于数据敏感性、位置、安全级别等因素,对内网执行进一步的精细化分段隔离,通过内网防火墙执行严格的访问控制,则是将“零信任网络”防护落地的有效途径。

道理其实显而易见,试想在NSA武器库刚被泄漏出来的时候,或者本次WannaCry爆发初期,若每一台内网防火墙上均能部署封禁TCP 445的策略,则蠕虫病毒传播的通道将被牢牢控制,即便有部分主机中招,也能够将安全影响控制在更小的范围之内。而实际情况则是,大部分机构仅在出口部署了防火墙,却缺乏内网防火墙的有效保护,造成了后续事态的持续恶化。

当然,抛开精细隔离不谈,执行严格的访问控制则是另一个要点。网络安全是动态而非静态的,用户部署的安全策略也应随需而动,然而在此过程中,“最小特权”的原则往往会被丢掉。

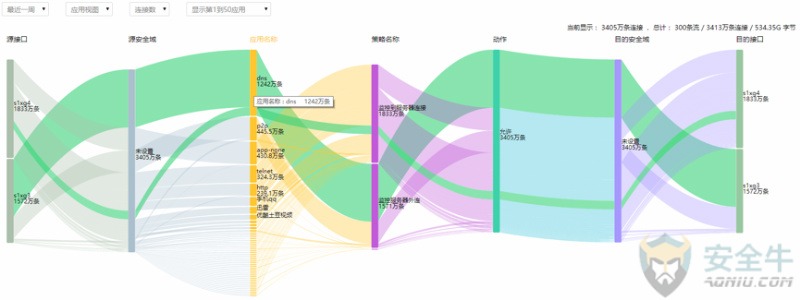

多数用户的安全控制犹如黑夜行船,由于无法洞察安全策略的执行情况,当安全策略配置出现疏漏、限制过于宽泛时,用户往往并无感知。以本次事件为例,原本不必要的SMB流量能够顺利通过防火墙的“层层拦截”,这样的情况在很多用户网络中出现,结果自然是深受其害。

360“天御云”- 防火墙策略执行效果分析

反思二:应急处置,够快、够准

应急处置,被认为是当前威胁环境下重塑安全能力的重要一环。本次事件于5月12日爆发,令人欣慰的是,当日下午响应最快的安全厂商即向用户推送了首次预警通告。随后,封禁TCP445端口、更新威胁特征库、实施DNS诱导等一系列网络处置方案被源源不断的通过各种途径推至用户。

为了降低用户理解的难度,一些厂商的处置方案中甚至对设备的具体操作给出了“Step by Step”式的指引。然而,相当一部分用户面对预警通告、处置建议依然是一脸茫然。

应急处置为何难以做到够快、够准?不同用户各有原因。

以本次事件的重灾区某专网为例,由于网络封闭、设备数量多、地理位置分散、管理权限不统一,全网设备及时获取最新的特征推送并执行应急策略,着实是一大难题。

Gartner于去年发布的《One Brand of Firewall Is a Best Practice for Most Enterprises》报告中提出,企业用户在同一品类的安全设备中选择多品牌产品,将极大的提高其学习及维护成本。这一观点在本次事件中得到了印证,一些使用多品牌防火墙的企业用户,在极短时间内理解多个厂商的处置操作,并分别运用于全网设备,似乎同样是一项难以完成的任务。

当然,对于中小企业用户而言,受限于技术能力、管理水平等因素,及时准确的按照指引执行处置操作则更加困难。

事后庆幸,病毒爆发恰逢周末,多数政企单位的主机处于关机离线状态,加上安全厂商的快速响应,为用户的应急处置争取了相对充足的时间。试想事件若发生在工作日业务高峰,无疑将会是一场更加可怕的灾难。

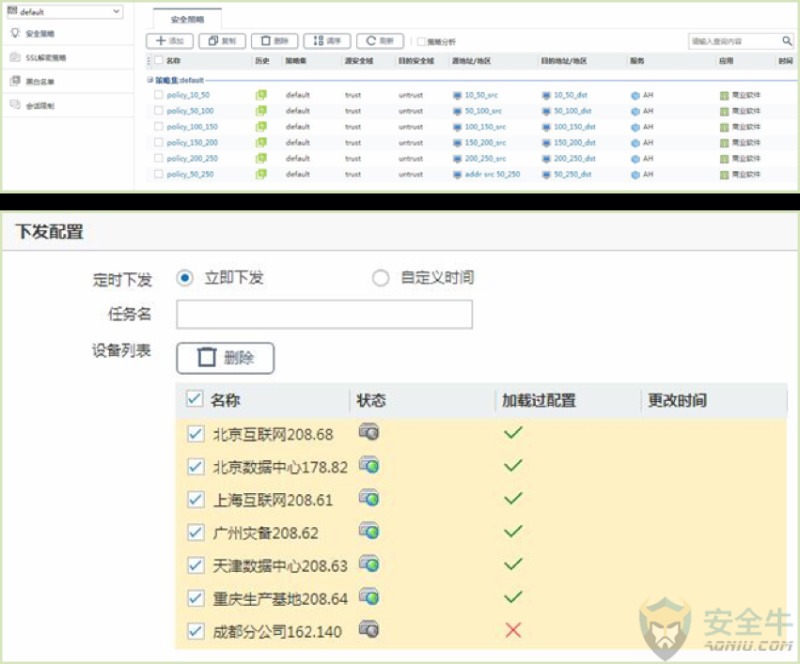

大型网络管理者值得反思,如何利用技术手段提升应急处置的效率和准确性,诸如封禁端口、更新特征库之类的操作,可以通过集中式的管理策略下发完成,而非逐级传递、依靠人工操作。安全厂商同样应该反思,如何利用更高效率的服务和沟通形式,帮助用户快速准确的执行应急操作,而非当前的“人肉”式响应。

360安全管理分析中心 – 安全策略批量下发

反思三:持续监测,防患于未然

防护策略的部署完成并非事件响应的结束,根据Gartner提出的自适应安全模型,这恰恰是新一轮管理闭环运转的开始。

检测和快速响应能力的构建,是安全体系向着“积极防御”迈进的重要体现。然而,长期以来在网络边界静态防护的思维定势,似乎阻碍了广大用户认知持续监测的意义和价值。

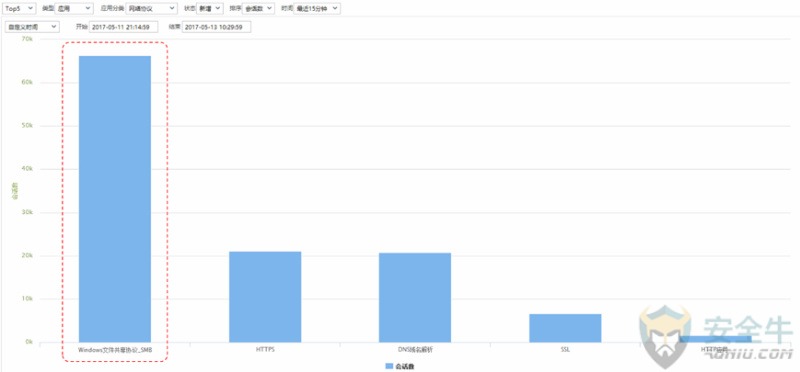

以一个在本次事件中受影响严重的用户为例,该用户在5月13日下午发现内部主机开始出现大面积感染的情况,在完成所有紧急处置之后,通过防火墙的监控功能观察到,其实在当日上午的分析报表中就已经显示,用户全网的445端口流量已远超24小时前,试想用户若能及时掌握该关键信息,就有可能及时发现异常变化,应急处置的时间又将提前几个小时。

360新一代智慧防火墙 – 流量异常变化排名

又如,在处置策略下发之后,该用户通过网络边界设备对勒索软件的“Killswitch”域名访问进行了持续监测,发现仍有10余个主机IP曾尝试访问该域名,进而快速定位出了防护策略的“漏网之鱼”,有效避免了蠕虫病毒的反复发作。

小结:给管理者的建议

参照“网络安全滑动标尺”理论,政企用户网络安全体系的构建应从“安全架构”、到“被动防御”、再到“积极防御”阶段。“安全架构”是网络的根基,其确保网络结构的坚固,“被动防御”则是消耗攻击资源、提升攻击成本的有效途径,而“积极防御”是对“被动防护”能力的补充,用于对抗更为复杂的高级威胁。

概括来讲,新威胁环境下的边界防御体系应在保持网络结构坚固的基础上,不断巩固防线纵深,并持续提升监控、分析和响应能力。

网络安全滑动标尺

纵观本次事件的全过程不难发现,本次勒索蠕虫的确造成了较为严重的危害,但从攻击手法以及留给用户的预防时间来看,其并非现有技术难于抵御,而问题则主要暴露在网络规划、产品升级、应急响应、持续监测等多个管理环节。

为此,笔者结合上述理论并汇集多位专家观点,对本文小结如下:

- 重新审视现有网络的基础架构,通过对内部网络进行更加精细的分段和隔离,构建内网的塔防体系。同时,通过提升对安全策略执行效果的感知能力,及时发现访问控制的疏漏,避免安全设备成为“摆设”,维持网络的结构坚固;

- 构建统一管理平台,加强安全设备维护管理,依靠自动化、半自动化的手段提升应急处置的效率与准确性,企业用户选择某一品类安全产品时应优先考虑同一品牌,以降低运维管理、应急响应的操作难度。

- 重视持续监控,通过数据分析构建用户对于风险、威胁的发现和感知能力,向“积极防御”持续迈进。

作者:360产品与解决方案中心 熊瑛