机器学习在数据安全感知系统的应用

我们生活在一个信息泛滥的世界,越来越难去跟踪信息,或者手动为他人策划信息;幸运的是,现代数据科学可以对大量的信息进行分类,并将与我们相关的信息呈现出来。

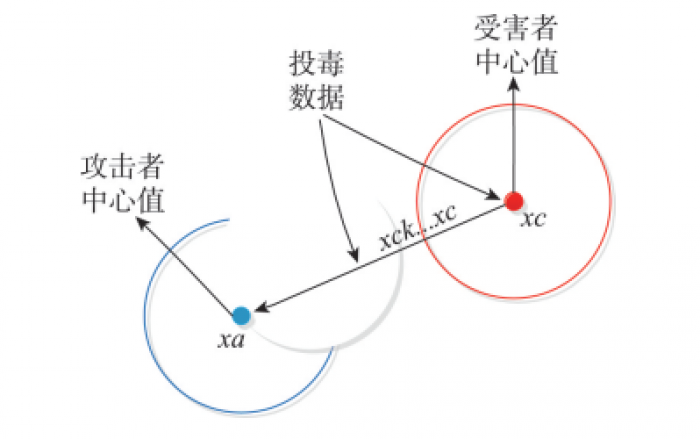

标签:数据安全, 机器学习机器学习会成为数据安全新威胁和后门吗?

机器学习算法已成为一项重要的网络安全技术,目前它主要用于识别恶意软件、将经过筛选的警告呈现在安全分析员面前,以及确定漏洞优先级以打上补丁。

标签:AI, 数据安全, 机器学习DeepDig智能蜜罐:把黑客变成免费渗透测试服务人员

德克萨斯大学达拉斯分校(UT Dallas)的研究人员正在应用机器学习技术开发更有效的蜜罐式网络防御——智能DeepDig。

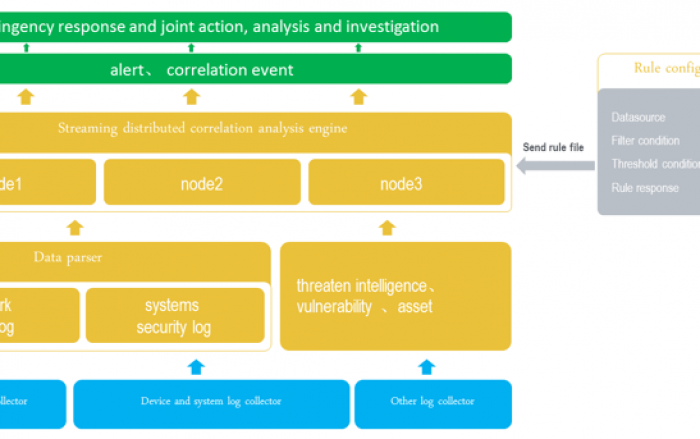

标签:DeepDig, 智能蜜罐, 机器学习基于Flink构建关联分析引擎Sabre的挑战和实践

Sabre是奇安信研发的新一代流式分布式关联分析引擎,应用于奇安信的态势感知与安全运营平台(NGSOC)产品中,是复杂事件处理(CEP)技术在大数据领域的一个具体实现。

标签:Flink, Sabre, 关联分析, 机器学习机器学习模型帮助识别 800 例 BGP 劫持

麻省理工学院 (MIT) 研究人员运用机器学习模型成功识别 800 个可疑网络,发现边界网关协议 (BGP) “系列” 劫持者,其中一些网络遭劫流量长达数年之久。

标签:BGP 劫持, 机器学习