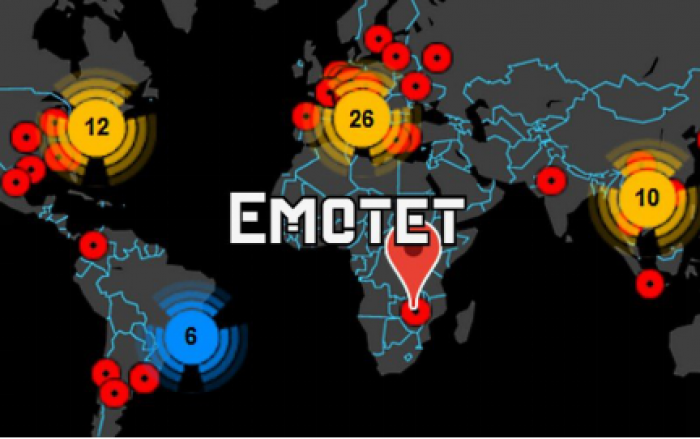

欧洲刑警组织:Emotet将于4月25日自动卸载

近日,执法部门已开始向受感染的设备分发Emotet“自毁模块”,在2021年4月25日从受感染设备上自动卸载该恶意软件。

标签:Emotet, 僵尸网络全球最大僵尸网络Emotet被摧毁

2021年全球警方和执法机构对网络犯罪展开了一系列大规模“围剿”。继德国警方捣毁全球最大暗网市场——DarkMarket之后,美国和欧洲执法机构透露,他们已经控制了Emotet的计算基础设施。

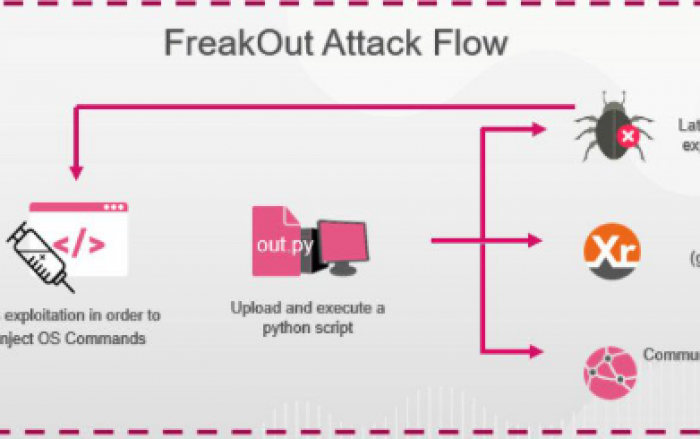

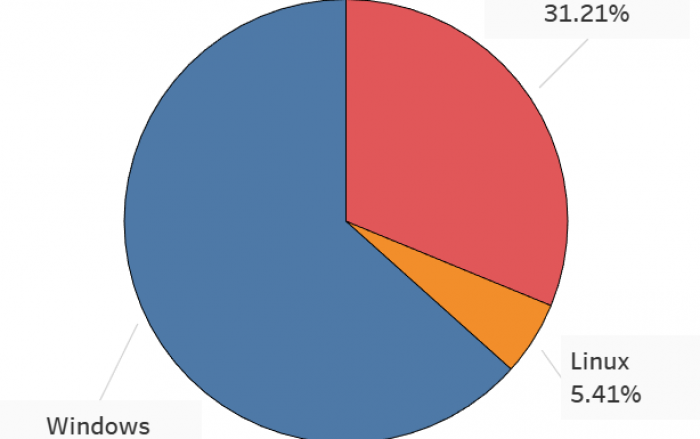

标签:Emotet, 僵尸网络FreakOut僵尸网络病毒爆发,专门感染Linux设备

根据CheckPoint的安全报告,最新发现的僵尸网络FreakOut呈现爆发迹象,主要针对存在严重软件漏洞的Linux设备,例如网络附加存储(NAS)设备或以及Web应用开发程序。

标签:Linux设备, 僵尸网络微软 “接管”了Trickbot僵尸网络

据知名安全博客KrebsonSecurity报道,微软公司近日发动一次有组织的法律偷袭,以破坏恶意软件即服务僵尸网络Trickbot,后者已经成为全球威胁,感染了数百万台计算机,并用于传播勒索软件。

标签:僵尸网络, 勒索软件僵尸网络攻击:从DDoS到“蜂巢网络”和“性勒索”

英国安全公司Noble的技术总监Ivan Blesa表示,对于网络犯罪分子而言,僵尸网络正在成为一种云服务—对于僵尸网络可能造成的损害,我们需要有一个新的认识,这种认识很可能会颠覆我们的想象。

标签:僵尸网络, 恶意软件网络安全江湖“百晓生”为你揭密僵尸网络的江湖排名

在面对互联网威胁的过程中,Botnet即僵尸网络,作为互联网领域中持续时间最长的一类威胁形式,以其泛用性、灵活性、高可操作性等特征,成为攻击者的主要攻击手段之一,因此对僵尸网络进行研究是必不可少的获取情报的途径。

标签:伏影实验室, 僵尸网络曾攻击2000万路由器、让利比里亚和德国网络瘫痪的黑客 近日被判入狱

如今犯罪分子已然伏法,但这并不意味着 Mirai 病毒攻击的结束。Mirai 的每一段代码都被作者公开到网络上,任何一名黑客都有可能成为下一个Bestbuy,带着变种的病毒再度袭来。

标签:Mirai, 僵尸网络, 断网, 电信路由器“10万”级别僵尸网络来袭 360安全大脑发出预警

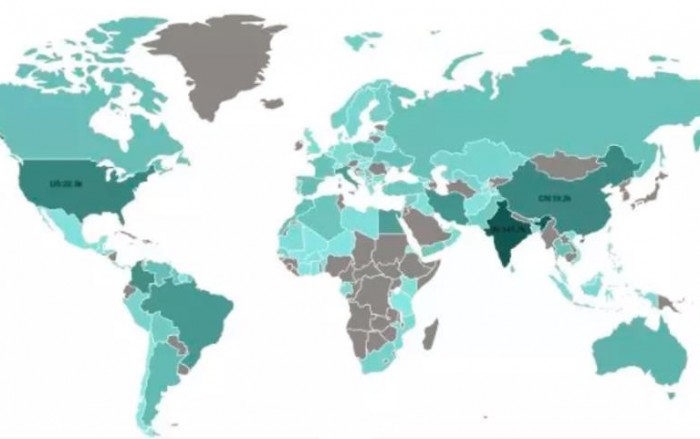

这一僵尸网络的形成,是利用了BroadCom UPnP的一个漏洞。UPnP是Universal Plug and Play的缩写,即通用即插即用协议,该协议的目标是使家庭网络(数据共享、通信和娱乐)和公司网络中的各种设备能够相互无缝连接。这一僵尸网络每隔1-3天会构成一个感染波次,而据最近七天的监测情况来看,印度、美国、中国已经成为重灾区。

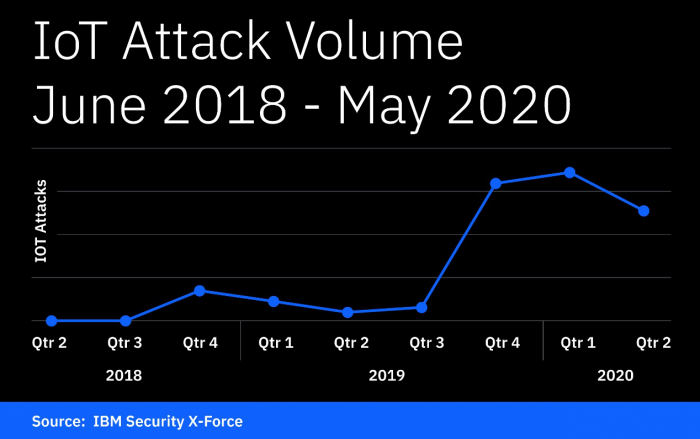

标签:BroadCom, UPnP协议, 僵尸网络通过空调、热水器就能触发大规模停电 现实比你想象的还可怕!

随着高功率智能家居设备的不断普及,有朝一日,不安全的物联网设备可能不仅仅会干扰设备本身,影响用户的生活,而完全可能造成整个国家陷入黑暗。

标签:僵尸网络, 大规模停电, 智能家居, 物联网安全网络攻击者正在通过你的家用路由器攻陷目标网站

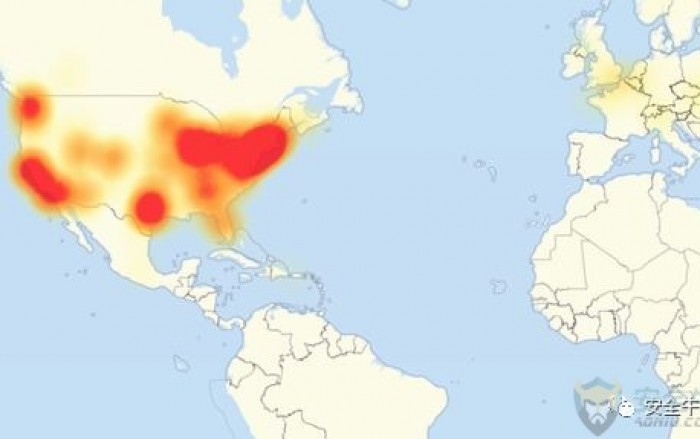

弱密码和过时的软件版本是始作俑者,它们会帮助攻击者完全控制你的家用路由器。一旦有家用路由器处于完全受控状态,攻击者就会在其上安装攻击软件,使其成为“僵尸”设备。攻击者会指示僵尸网络中的任意一台受控路由器按照指令行事,比如发送海量数据瘫痪某个网站。

标签:僵尸网络, 路由器区块链新用法:控制僵尸网络

僵尸网络运营者想要的高可用性、身份验证和匿名性功能,都可以藉由区块链技术获得,让基于区块链的C&C基础设施兼具了抗缓解抗关停的特性。所有这一切都令区块链技术在僵尸网络构建上的应用充满了吸引力。

标签:僵尸网络, 区块链, 基础设施云时代,云服务商如何抵御黑产攻击?

虽然DDoS的攻击方式是一种古老的攻击方式,但是在云的时代到来的时候,我们发现攻击者也在不断的拥抱新的技术,新的变化,并利用云资源获取的便利性,甚至是匿名性,这些都是云时代僵尸网络的新的特点。

标签:DDoS攻击, 云服务商, 僵尸网络, 黑产基于机器学习发起网络攻击的六种方式

尽管机器学习、深度学习和AI之类技术可能是未来网络防御的基石,但网络罪犯们围绕这些技术的实现和创新可谓劲头十足,丝毫不比安全界差。网络安全领域中,经技术放大的人类智慧,将成为攻防竞赛中的制胜因素。

标签:僵尸网络, 威胁情报, 机器学习, 网络钓鱼