上个月,一位漏洞赏金猎手发现加密货币挖矿僵尸网络的找到了“新家”——美国国防部(DOD)的Web服务器。

发现漏洞的印度安全研究员Nitesh Surana通过国防部的官方漏洞赏金计划发现并报告了此问题。而国防部则不同寻常地公开了该报告。

根据报告,漏洞与DOD域名下一台AWS服务器上运行的Jenkins Automation Server的配置错误有关。Surana发现,任何人都可以在没有登录凭据的情况下访问Jenkins服务器,并且具备完全的访问权,包括对文件系统的访问。

Jenkins安装中的/ script文件夹也向任何人开放。用户可以在此文件夹中上传文件,Jenkins服务器会定期读取文件并自动执行这些文件。

Surana告知国防部,攻击者可以在该文件夹中上传恶意文件并安装永久后门或接管整个服务器。

肆虐多年的挖矿脚本

接到报告后国防部加固了易受攻击的服务器,但是当Surana重新访问这台服务器时,他意识到Jenkins服务器在漏洞报告之前就已经遭到恶意软件入侵。

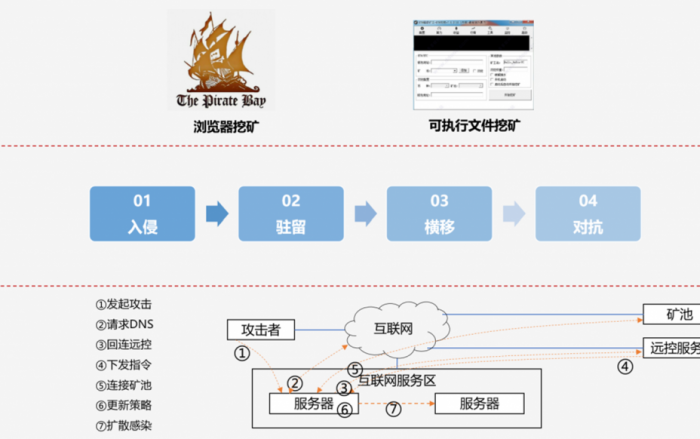

他追踪了该恶意软件操作的线索,发现这是个专门用于入侵云服务器并安装门罗币(Monero)矿机软件的恶意软件。

通过谷歌搜索该僵尸网络用来收集资金的数十个门罗币钱包地址,结果显示,早在2018年8月,这些地址就已经启用。

值得注意的是,之前大多在网络上报告这些地址的受害者是中国用户,他们的云服务器中发现了门罗币挖矿脚本(参阅:https://cloud.tencent.com/developer/news/304639)。

通过XMRHunter服务,我们发现僵尸网络的门罗币钱包地址当前持有35.4个Monero硬币,价值2700多美元。但是,由于挖矿累计资金很可能设置为定期提取到其他账户,因此目前还不能准确估算该僵尸网络的运行情况。

DOD在HACKERONE上重金悬赏

Surana通过在HackerOne平台上托管的国防部官方漏洞赏金计划报告了他的发现。

国防部多年来一直在执行漏洞赏金计划。

最近一次DOD漏洞搜寻活动于上个月结束。,在此期间,美国国防部向安全研究人员支付了总计27.5万美元,以帮助他们研究与美国陆军相关的Web服务器中的漏洞。

由于DOD基础架构的敏感性,Surana的报告中DOD服务器有关名称和网址和已被删除。Surana向媒体透露,他的报告并未获得赏金。