黑客如何利用人工智能

黑客正在越来越多的利用AI漏洞构建“对抗样本”进行躲避攻击,目前所能采取的应对措施主要是:用博弈论或者概率模型预测攻击策略构造更强健的分类器,采用多个分类器系统增加规避难度,并优化特征选择来制作特征平均分配等。

标签:AI, 机器学习引擎, 钓鱼攻击, 验证码通过电源线搞定物理隔离 窃取计算机数据

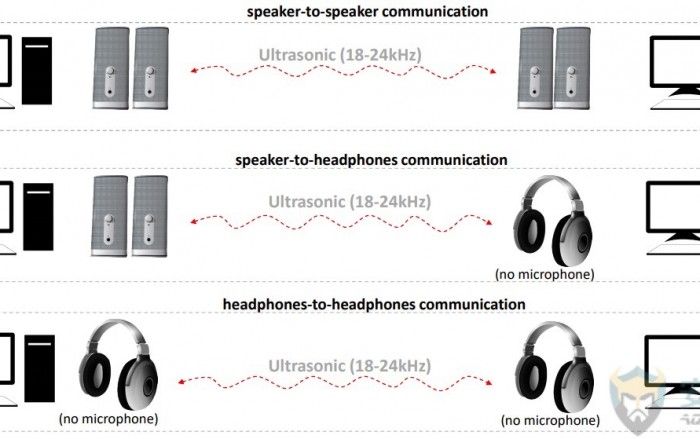

由于现在电源已经成了一个数据泄露载体,所以如果你现在看到一名开发人员坐在洞里,旁边有一大组预先充好电的电池,不必大惊小怪,他们只是为了外界完全隔离开来确保自身的数据安全。

标签:PowerHammer, 古里安, 数据泄露, 物理隔离, 电源线隐身DNS查询方法问世 可将解析请求与用户身份解耦

为避免遭遇到和IPv6相同的窘境,“隐身DNS”被设计成无需对现有DNS做任何修改即可操作的模式,能在当前DNS服务器毫无改动的情况下提升数据隐私安全。

标签:.odns, 隐身DNS真正的随机数来了 NIST宣布利用光子纠缠生成随机数

抛硬币看起来似乎是随机的,但只要能看清硬币翻滚的轨迹,还是可以预测其结果。但是,量子随机性却是真的随机,因为只有量子系统才能产生测量选择与最终结果之间的统计相关性。

标签:NIST, 双光子纠缠, 量子随机性, 随机数生成在线沙箱服务被用于渗漏数据

SafeBreach安全研究员称,在线沙箱服务也会遭到数据渗漏。不过,此方法仅适用于可疑文件样本会被发送到在线沙箱引擎的网络,而且还要求攻击者知晓目标网络所用的沙箱服务种类。

标签:SafeBreach, VirusTotal, 在线沙箱, 数据渗漏从追踪到劫持 研究人员发现十个 4G LTE 漏洞

美国普渡大学和爱荷华大学的研究人员披露了他们用于分析4G LTE网络的3个关键过程“连接、断开、寻呼”的测试方法——LTEInspector,并描述了其发现的10个新漏洞和之前就已知的9种攻击。

标签:4G, LTE协议, 安全漏洞, 攻击手法噪音、光线和磁场:三大穿透物理隔离的利器

物理隔离或许是网络安全世界能提供的最佳防护方式,但在古里这样的黑客的不懈努力下,设备间那点看似摸不着的空间阻隔也并非完全牢不可破的。

标签:古里安, 数据渗漏, 物理隔离, 电磁屏蔽四种成功攻击生物特征识别的手段

如果仅依赖生物特征,我们会再次遭遇口令验证所经历的那些问题。任何身份认证令牌都不是牢不可破的。最安全的做法不是完全依赖某种新式高级生物识别技术,而是实现多因子身份认证,即使用1种以上的因子参与认证过程。

标签:指纹, 生物识别, 虹膜, 面部识别一键黑客工具:一个脚本搞定所有攻击操作

将漏洞扫描(Shodan)和漏洞利用(Metasploit)明确联系起来的做法可能蕴含一定价值,该操作昭示出自动化可以击败安全防御。但将可大规模漏洞利用公共系统的代码放到脚本小子触手可及的范围是不合理的。“可以做”和“该不该做”是两码事。

标签:metasploit, Shodan, 渗透工具, 漏洞利用, 脚本, 自动化全球最值得尊敬的5位顶尖白帽黑客

本文将为大家介绍5位知名的道德黑客,他们中不乏有一些误入歧途后又改邪归正,并利用自身超凡绝技守护网络安全的人士。希望这份榜单可以激励那些技能超群的人士,在这个网络技能短缺的时代发挥自身所能,为网络安全贡献力量!

标签:白帽利用公共WiFi挖矿的脚本(注:仅作研究使用)

咖啡馆挖矿机(CoffeeMiner)项目可被用于发起中间人攻击,也就是网络窃贼们在星巴克之类提供WiFi的地方常用的攻击。该脚本可以在局域网上进行地址解析协议(ARP)欺骗,窃听网络中其他设备的未加密流量。

标签:CoffeeMiner, Monero加密货币, wifi劫持, 挖矿后门之王:谈一谈加密算法中的数学后门

能够证明安全的“防御”远比能够证明不安全的“攻击”要难实现得多。最大的问题在于,学术上对安全证明困难度的忽视,造成我们都把“没有证据证明不安全”,直接当成了“安全的证据”。

标签:加密算法, 后门黑客利用智能手机传感器破解PIN码

看似具有强大安全性的设备也可能会遭受“测通道”攻击,因为传感器数据可能会被恶意应用程序滥用,以监视用户的行为,并帮助恶意行为者访问用户的PIN码和密码信息等等。

标签:PIN码, 手机传感器, 破解, 边信道