物理隔离的加密货币钱包被认为是安全存放私钥的好地方,但以色列研究人员已证明,黑客能在几秒钟内从这些钱包中盗取私钥。

最近发布的一份白皮书中,以色列本古里安大学莫迪凯·古里( Mordechai Guri )博士表示,在隔离计算机上离线管理加密货币钱包还不足以防止私钥被盗。

物理隔离钱包又被称为冷钱包,是离线管理的软件钱包,比总是在线的“热”钱包安全性要高一些。因为从物理上就与互联网断开,冷钱包被认为可为私钥提供最高级别的防护。

然而,该研究论文揭示的,却是攻击者可以渗透离线钱包并植入恶意代码,然后运用各种隐秘信道技术将钱包中的私钥渗漏出来。

过去十年中有多种技术已被证明可以用来入侵隔离主机,恶意软件可以是预装在主机上的,可以在钱包初始安装时就投放进去,也可以通过可移动载体摆渡过去。

数据渗漏方法也多种多样,白皮书中就评估了几种,包括物理的、电磁的、电子的、磁场的、声学的、光学的和热力学的。而只要入手了私钥,攻击者也就完全掌控了钱包中所有的加密货币。

尽管冷钱包的隔离程度高,有志黑客却也不是没能力攻克此类钱包并偷出私钥。我们演示了如何在几秒内从物理隔离的离线钱包中渗漏出256比特的私钥(比特币的私钥)。

出于签署和广播交易的目的,就算钱包存放在离线电脑上,外部载体(比如U盘、光盘、存储卡)偶尔也会插入该隔离主机。通过移动载体感染计算机是一种很有效的攻击方法,攻击者可通过该方法渗透进物理隔离的钱包。

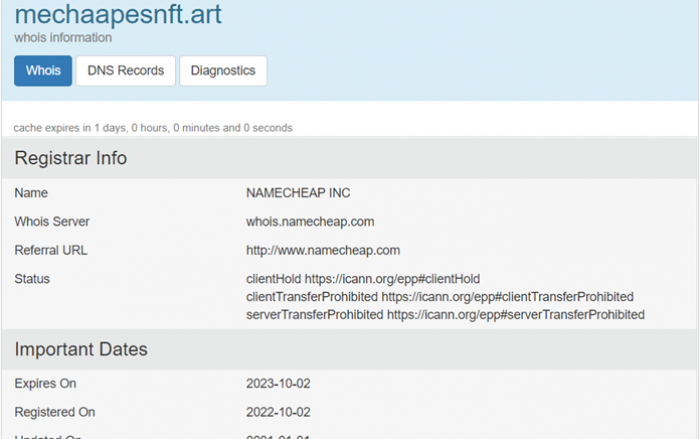

攻击者还可以修改下载站点的操作系统及其上钱包来发起攻击。2016年,Linux Mint 发布版就是这么被感染的,去年的CCleaner也是同样情况,两起事件均证明了该方法的可行性。钱包自然可以通过将之转移到隔离主机的移动载体在下载后被感染。

一旦攻击者在托管钱包的物理隔离主机上建立了据点,他们就可以利用隐秘信道渗漏私钥。这些信道可分为7类:物理的、电磁的、电子的、磁场的、声学的、光学的和热力学的。渗漏速度从1秒以内到数分钟不等。

通过这些隐秘信道,钱包密钥被传输到附近的联网计算机、智能手机、网络摄像头或其他接收器上,然后通过互联网发送给攻击者。

攻击者可以用物理(可移动)载体偷取私钥,再在该移动载体插入“热”钱包所在计算机时发回自身。

AirHopper概念验证(PoC)恶意软件在数年前就已证明了数据可以通过电磁信号突破物理隔离被渗漏出来。GSMem PoC 恶意软件则演示了数据如何通过GSM频道从被感染主机发往附近的手机。USBee同样利用电磁辐射将数据从隔离主机中渗漏出来。

最近公布的PowerHammer恶意软件甚至可以通过电源线秘密渗漏数据。ODINI和MAGNETO恶意软件家族则用磁场进行数据渗漏。

光学信号也是数据渗漏的途径之一,可以使用键盘LED灯、硬盘驱动器LED或者二维码(QR)速记。QR速记法在使用二维码验证交易时可行。攻击者可以将私钥随被签署交易的QR码一起投射到屏幕上。

最近发布的MOSQUITO攻击演示了利用声学信道渗漏数据的方法。计算机风扇和硬盘驱动器的声音信号也可用于相同目的。

数年前,安全人员还演示过利用距离很近的两台计算机间的热量辐射和内置热感器来进行数据传输。

使用杀毒软件和入侵检测可以防止恶意软件被植入物理隔离的计算机。另外,通过行为分析也可以检测并阻止某些隐秘信道。

随着加密货币的兴起和随之而来的私钥安全需求,一直以来私人用户都被建议将自己的加密货币钱包离线存放。我们则证明了,尽管冷钱包拥有高度隔离特性,有志攻击者依然可以偷出其中存放的私钥。只要私钥在手,攻击者基本上就拥有了钱包中所有的加密货币。

白皮书地址:

https://cyber.bgu.ac.il/advanced-cyber/system/files/BeatCoin-final.pdf

相关阅读