黑客解锁CPU“上帝模式” 包括硬件后门

房间里数百位安全专家一起鼓掌的场面值得注意,如果掌声是在演示开始5分钟之内出现,那就值得大书特书了。上周美国黑客大会上在安全研究员 Christopher Domas 讲述如何破解现代CPU安全中所谓的Ring权限模型时,出现了这样的场景。

标签:Christopher Domas, CPU后门, Defcon安全大会, 黑帽大会黑帽大会三大攻防议题:隔离网隐蔽通信、攻击智能水表、智能合约漏洞

今年的黑帽大会和DEFCON,360依然入选了多个优质议题,主题涵盖模糊测试、漏洞利用链、智能合约、WiFi安全、芯片漏洞、协议安全等内容。安全牛从中精选出三个有趣的攻防议题,将其核心内容分享给大家。

标签:Ghost Tunnel, LORA, Wifi信号, 数据渗漏, 智能合约, 智能水表, 重放攻击Deepfake:一款与核武器同样危险的软件工具

Deepfake是指看起来或听起来像真的一样的虚假视频或音频。曾经,只有好莱坞特效工作室和情报机构才会制作虚假音视频,用于政治宣传。。如今,任何人都可以下载甚至制作Deepfake软件,仅仅用闲暇时间就可以制作出几乎假乱真的虚假视频。

标签:Deepfake, GAN, 政治宣传, 虚假视频或音频微波炉可能杀人:利用SATCOM漏洞发出超强无线电辐射

本年度黑帽大会上,Santamarta宣称,已在飞机、轮船和军事卫星通信设备上发现一系列漏洞。据称,这些安全漏洞可用于窥探通信、破坏交通、渗透进军事基地的电脑,甚至可以操控天线指向附近的人体,让人体沐浴在高频微波波段电子的强大电磁辐射中。

标签:Santamarta, SATCOM漏洞, 微波炉, 黑帽大会DEFCON:攻击美国选举系统如此简单 小孩子都能轻松实现

美国选举事件后,DEF CON的参与者们组成了一个“投票黑客村”(Voting Hacking Village),以各种方式破解投票机器。据悉,下周,2018DEF CON大会的“投票黑客村”将让孩子们有机会参与破解投票设备。

标签:Defcon, 美国选举, 选举安全ATM疯狂吐钞怎么回事?黑客入侵?

视频展示了美国知名白帽子黑客Barnaby Jack在黑帽(Black Hat)大会上公开演示了如何利用远程溢出漏洞、插入硬件U盘,使得两台配置Windows CE的系统的ATM机凭空吐出大量钞,并将该技术命名为"jackpotting"。

标签:ATM, Barnaby Jack, Black Hat, jackpotting破解WPA2口令更容易了

口令破解工具Hashcat背后的黑客团队宣称,已发现启动无线漫游功能的 IEEE 802.11i/p/q/r 存在安全漏洞,利用破解无线网络口令的新方法,所需用时远少于之前的方法。

标签:Hashcat, wifi安全, WPA2口令, 无线传输安全大数据:手机黑卡揭秘篇

为了利益最大化,手机黑卡往往被一种叫“猫池”的设备批量养着使用,通过这种设备手机黑卡即可连上通信网络,收发短信,且全程自动化,在秒杀活动中,速度远快于正常用户。

标签:接码平台, 联通, 黑卡这个黑过飞机的人把嗅探器装在了汽车上

汽车就是装了轮子的计算机,飞机就是浮在空中的数据中心,然而这种机动性与连接性的结合却是建立在缺乏足够安全控制的基础之上,漏洞满身,隐患重重。

标签:交通网络安全, 嗅探器, 无线更新边信道攻击新方法:利用体温盗取口令

研究人员发现用前视红外(FLIR)热成像摄像头扫描计算机键盘,在口令首字符被敲下的30秒之内可恢复用户敲击的口令。且每个键上留下的指纹接触面更大,热量残留也更多,所以应该尽量避免“一指禅”输入,且最好使用双因子身份验证来保护你的信息安全。

标签:Thermanator, 信息安全, 双因子身份验证, 弱口令, 热成像攻击手机电池可被利用窃取用户行为数据

通过往手机中植入微控制器,并以1kHz速率采样功耗曲线,研究人员将电池策反成了泄密者。受害用户所要做的,仅仅是访问一个读取该数据的网站。恶意电池会检测到浏览器何时访问了该专门设置的网站,然后启动数据渗漏模式。

标签:API, 手机电池, 数据窃取, 用户行为区块链新用法:控制僵尸网络

僵尸网络运营者想要的高可用性、身份验证和匿名性功能,都可以藉由区块链技术获得,让基于区块链的C&C基础设施兼具了抗缓解抗关停的特性。所有这一切都令区块链技术在僵尸网络构建上的应用充满了吸引力。

标签:僵尸网络, 区块链, 基础设施SCADA安全状况令人绝望:4行代码可入侵

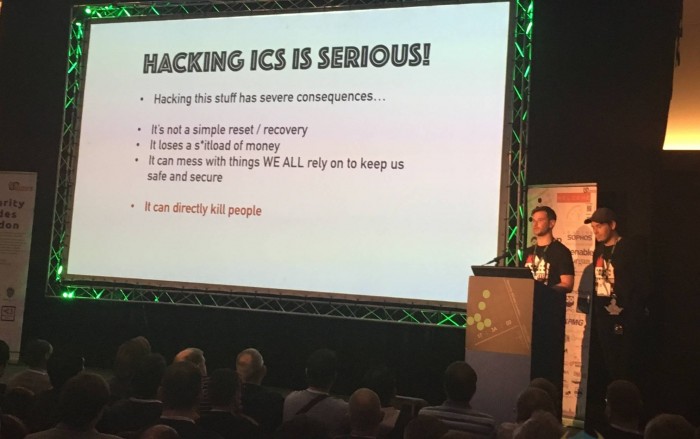

工业控制系统显然不具备企业环境的成熟度。INSINIA设计了一种可以自动扫描网络并关停其中组件的设备。只要被放到目标环境中,该设备就能在发送停止指令前快速枚举其中网络,甚至只用4行代码就“毙了工业过程”。

标签:SCADA, 安全漏洞, 工业控制系统麻省理工实现人工智能无线信号穿墙识别及追踪

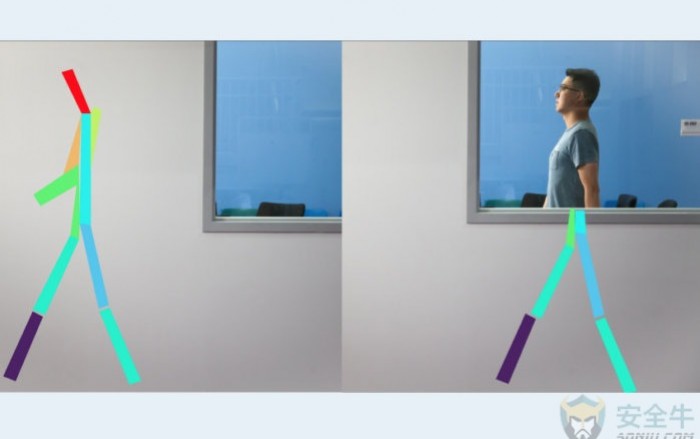

该团队以人工智能“教”无线设备感知人类姿势和运动轨迹,即便有墙壁相隔也无碍感知过程。人体反射的无线电信号交由神经网络加以分析,然后生成简笔人物画似的的动态图像,实时展示被测人体坐卧行走等各种姿态

标签:RF-Pose, 人工智能, 姿势识别, 麻省理工研究人员成功从地面入侵飞行中的飞机

Santamarta通过从地面黑进飞行中飞机的WiFi网络及卫星通信设备,证明了这些漏洞,并将自己的研究带到了令人恐惧的程度。这些漏洞让让任何人都能访问卫星服务,甚至从网络侧执行物理攻击。

标签:入侵飞机, 卫星通信, 安全漏洞10款最佳免费WiFi黑客工具(附传送门)

尽管网络上有许许多多黑客攻击教程,但黑客攻击并不是那么容易学的。它不是一蹴而就的事情,需要深入的研究和奉献精神才能够成为专家。但是,通过一些免费可用的黑客工具来学习如何在Android和桌面上进行攻击,您可以很好地掌握黑客攻击基础知识。

标签:wifi, 黑客工具黑客突破物理隔离的8种方法

U盘,最简单粗暴的攻击同时也是最长寿的物理隔离克星。但凡有丁点儿机会将受感染的U盘插入物理隔离主机,攻击者就能做一堆坏事,只有想不到,没有做不到。

标签:LED灯, USB, 物理隔离, 超声波