研究人员证明,智能手机电池可成边信道攻击途径,嗅探并分析电池功耗即可揭示用户手机操作。

7月的隐私增强技术研讨会收录的会议论文中描述了利用手机电池功耗分析窃取用户数据的方法。

不过,广大手机用户不必惊慌,目前该攻击不过是经过检验的理论而已,实际执行起来非常困难。但是,该论文反映出一个现实:太过自由的API能给攻击者引出其设计者从未想过的攻击途径。这就颇令人担忧了。

该论文出自德克萨斯大学奥斯汀分校、耶路撒冷希伯来大学和以色列理工学院研究人员之手,阐述了“中毒”电池可收集耗电手机组件的足够信息以分析用户行为。

攻击过程示意

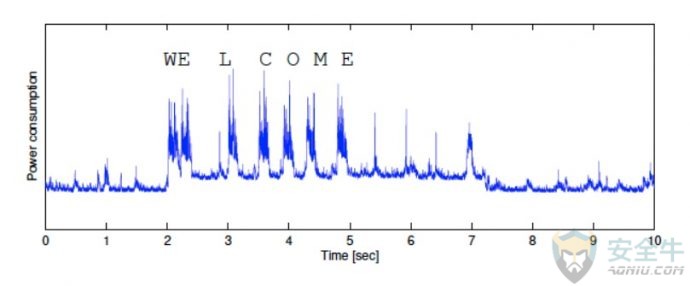

通过往手机中植入微控制器,并以1kHz速率采样功耗曲线,研究人员将电池策反成了用户行为告密者。

电池是个非常有吸引力的攻击途径,因为所有的手机活动都会被电池暴露出来。攻击者可以将键盘输入、输入上下文(输入的时候是不是在浏览网页?)、输入前后发生的事件(比如照相或打电话)等与功率通量关联起来。这些信息块组合起来就能重现用户的行为,极大倍增单个攻击的效果。

论文主张:读取CPU、屏幕、GPU或DRAM的功耗曲线可揭示用户访问的网站,甚或他们正在输入的东西。

“welcome”一词的功耗曲线

想要形成真正的攻击比较困难。攻击者得先往目标手机中塞入“带毒”的电池——如果得把手机交给有司法权的人或维修工人的话,还是可行的。另外,还得有离线AI来学会分类功耗特征。

虽说整个攻击过程只是理论上的,但数据渗漏路径却是实际存在的——因提供了泄密选项而被Mozilla和Webkit抛弃的Web Battery API。

受害用户所要做的,仅仅是访问一个读取该数据的网站。恶意电池会检测到浏览器何时访问了该专门设置的网站,然后启动数据渗漏模式。

论文指出,更新率并不受限于研究人员测试过的几款浏览器(华为和两款三星手机内置的Chrome系浏览器),制造商的手机充电器设计选型才是限制更新率的因素。实验中的数据渗漏速率很低,仅0.17比特/秒,但论文中提出了改进建议。

浏览器不应该在充/放电间频繁切换。从设计之初就应嵌入隐私保护思维。

论文阅读:

https://0f675898-a-62cb3a1a-s-sites.googlegroups.com/site/silbersteinmark/Home/popets18power.pdf

相关阅读