如何制定一个可落地的漏洞补丁管理策略?

采取正确有效的补丁管理策略,不仅可确保业务软件和底层基础架构没有错误和漏洞,还可以通过这种循序渐进的策略降低大型的网络威胁风险

标签:漏洞与补丁管理, 网络威胁, 补丁管理教育信息化遇安全挑战,网络威胁治理能否成功突围?

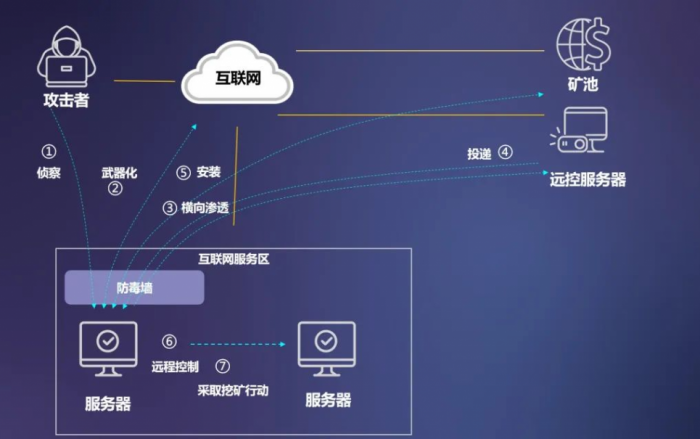

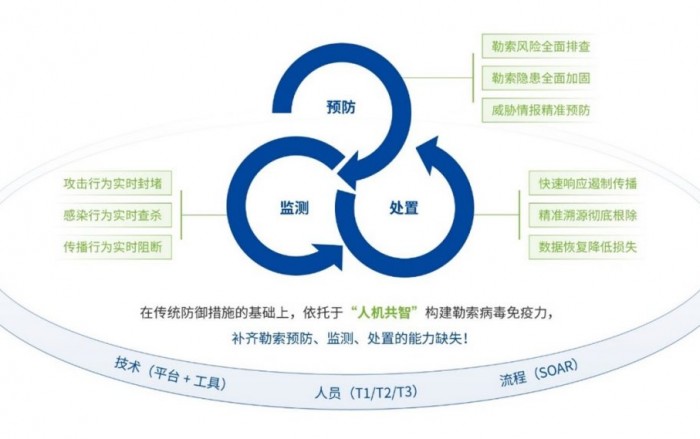

面对越来越趋于专业化、规模化的黑客组织攻击,教育行业却沦为挖矿病毒、勒索软件、数据泄露的重灾区。那么,如何找出一条“突围”之路呢?

标签:教育信息化, 网络威胁, 网络威胁状况2022年威胁情报平台市场规模将达到2.349亿美元

Frost&Sullivan近日的分析发现,随着网络威胁的数量和复杂性不断增长,威胁情报平台(TIP)的应用案例激增。

标签:威胁情报, 网络威胁Radware:面对不断变化的网络威胁,企业必须强化IT安全机制

多年来,全球的网络安全专家都对以恶意软件形式出现的威胁保持着高度警惕,包括木马、病毒、蠕虫和鱼叉式钓鱼攻击。今年也不例外。2018年发生了相当多的攻击,其中一些攻击中还包括一些新的趋势:凭证窃取成为了主要问题,尽管勒索软件仍是网络威胁领域的主要参与者,但Radware发现,内部威胁有了大幅下降。

标签:Radware, 恶意软件, 漏洞管理, 网络威胁美国国土安全部报告:警惕针对精细农业的威胁

近日,美国国土安全部(DHS)发布了一份报告称,由于精细农业需要依赖多种嵌入式和联网技术来改善农业和畜牧业管理,因此易受多种漏洞和网络威胁的影响。

标签:农业科技, 网络威胁, 美国国土安全部供应链攻击成最大网络威胁 解决之道关键在人

如果做得好的话,供应链攻击是很难被检测出来的,有时候甚至是完全不可能被发现。网络监视能检测出异常或可疑行为,但依然难以确定安全漏洞是有意引入的,还是来自开发人员或制造商的无意疏忽,或者其实是为了证明有潜在的访问凭证被利用了。

标签:以人为本, 供应链, 安全框架, 网络威胁一篇文章教你如何构建网络安全战略体系

网络安全始于意识。攻击者总是利用最薄弱的环节,但是其实只要通过执行一些基本的安全任务,很多攻击都是可以轻松防护的。当然,一个好的网络安全战略需要的不仅仅是基本实践。安全应该成为整个企业的首要考虑因素,且得到高级管理层的授权。

标签:安全培训, 网络威胁, 网络安全战略, 网络安全职位这个世界是否需要网络战争的日内瓦公约?

从民族国家的角度,我们真的有必要讨论讨论了。什么是网络武器?网络攻击什么时候可以界定为涉及生命、基础设施和金钱的物理攻击?其定义是什么?

标签:塔林手册, 日内瓦公约, 网络威胁, 网络战争