背景

RDP(Remote Desktop Protocol)称为“远程桌面登录协议”,即当某台计算机开启了远程桌面连接功能后(在windows系统中这个功能是默认打开的),我们就可以在网络的另一端控制这台机器了。通过远程桌面功能,我们可以实时地操作这台计算机,在上面安装软件,运行程序,所有的一切都好像是直接在该计算机上操作一样。

RDP攻击就是利用RDP功能登录到远程机器上,把该远程机器作为“肉鸡”,在上面种植木马、偷窃信息、发起DDOS攻击等行为。要实现将远程机器作为RDP肉鸡,必须知道远程机器的登录密码。所以常规方式是利用RDP协议来暴力破解远程机器的密码。

究其危害,我们以最近卡巴斯基实验室报告的“地下市场兜售RDP肉鸡的事件为例,在此次事件中我们发现一中招服务器即肉鸡高达7万+台,波及173个国家,仅中国就有5000+台,占此次事件中的第二位。

尽管类似事件并不少见,然而波及面之广却让人震撼,因而此次事件也被整个业界关注。

此次事件一经爆发,即有用户利用瀚思系统发现了端倪,本案例中涉及到国内某公安及某信息中心。

瀚思对Internet网的机器暴力破解相关企业机器的分析

瀚思系统采集了客户环境中的安全设备日志,在本案例中主要是防火墙日志、IPS日志和主机日志。

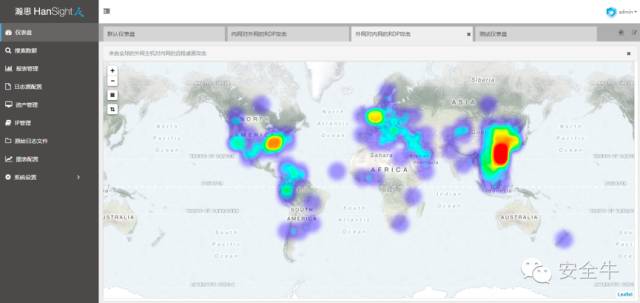

在攻击地图(热力图)上,显示了从外网对内网的远程桌面攻击:

瀚思系统对采集到的日志进行关联分析,利用瀚思的可视化云图很容易地发现从外网对内网的大量远程桌面连接请求。

1. 攻击的时间和空间分布图

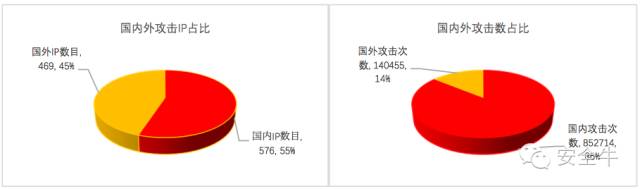

在以上云图中,我们可以发现有许多Internet的机器在访问某信息中心的机器的RDP端口(端口号是3389),总计约99万次。涉及攻击者的IP共1045个。

对IP的地理位置进行统计,国内IP是576个,占比55%,境外IP是469个,占比45%。对攻击次数进行统计,国内IP产生的攻击数占比86%,国外IP产生的攻击数占比14%。

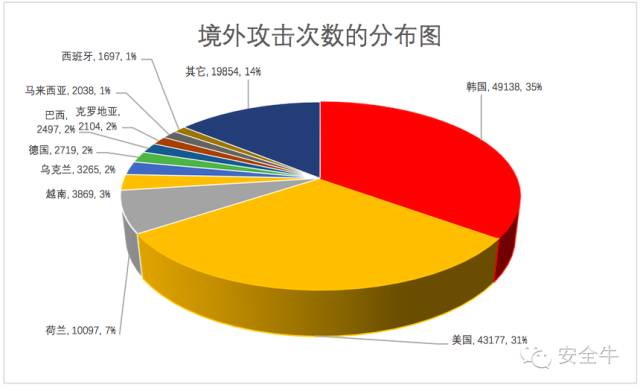

对境外的攻击次数按国家进行比较:

同样对于某公安的数据显示在5/17~6/16内遭受48484次RDP攻击,涉及的IP共211个。其中来源于境外的攻击次数最多的国家也是韩国和美国。

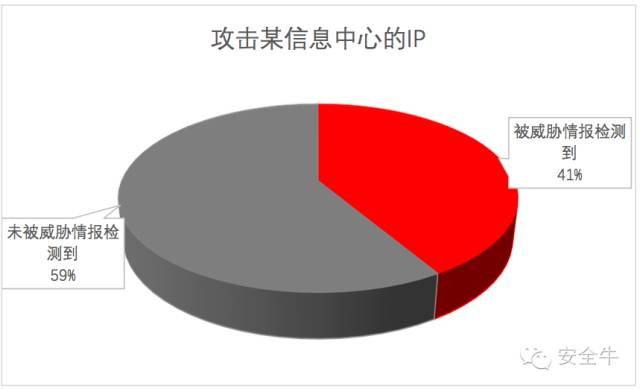

2. 瀚思的威胁情报在发现攻击的作用

对于攻击某信息中心所涉及的1045个IP地址,瀚思的威胁情报显示有428个在黑名单中,占比41%。

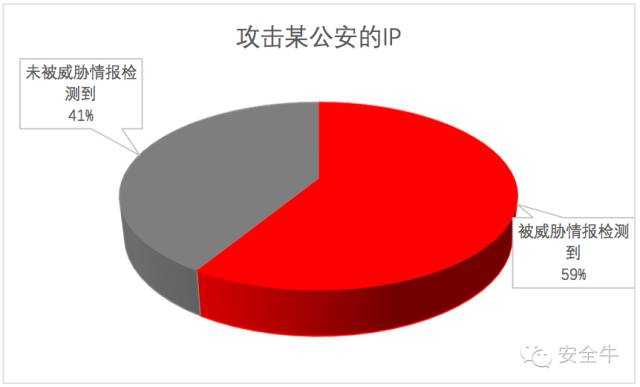

对于攻击某公安所涉及的211个IP地址,瀚思的威胁情报显示有123在黑名单中,占比58%。

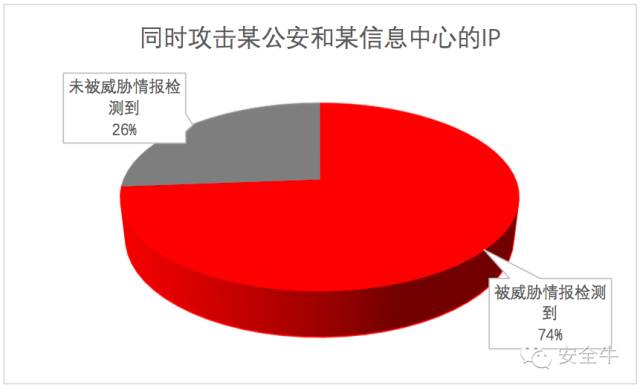

其中有42个攻击者IP在两次攻击中同时出现,瀚思的威胁情报显示有31在黑名单中,占比74%。

3. 在暴力密码破解时使用的用户名统计

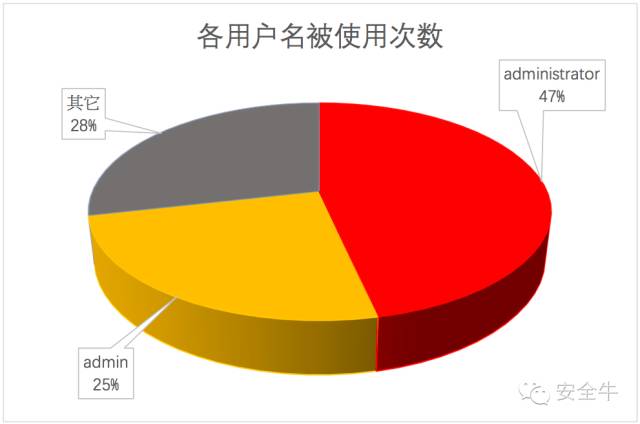

利用防火墙日志/IPS和日志与主机日志进行关联分析,通过在远程密码暴力破解时常用的用户名分布情况我们发现一共有1062个用户名被使用来进行暴力破解。

- Administrator/admin这两个账号占了72%;

- 包括了一些通用用户名,比如guest,owner,test,user等;

- 包括了许多国外常用的用户名,比如rob,dennis,bill,michelle等;

- 包括了一些繁体中文名,比如經紀,管理員,行政官員等。

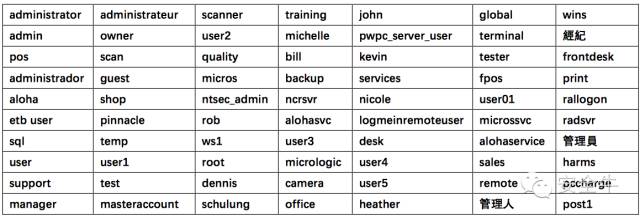

下表是其中的一些摘要:

4. 防御措施

此次事件范围之广,数量之多,已经引起了各方广泛的重视,那么暴力破解远程机器防御措施有哪些?瀚思安全人员给出了如下建议:

- 在主机上停止不必要的“允许运程桌面连接”功能;

- 在防火墙上配置策略“阻止所有从外网连接内网的远程桌面协议端口3(端口号3389)的请求”,对确有需要的RDP连接配置白名单;

- 对已经遭受攻击的机器修改密码,尤其是administrator/admin密码。

瀚思在此次事件中能够第一时间利用“安全易”SaaS产品和HanSight Enterprise帮助我们的用户发现问题,并及时有效的抵挡防御事件的发酵。我们也将此次发现的攻击者IP加入瀚思的TI威胁情报中,持续帮助更多的用户来阻止此类事件的发生。

作者:瀚思安全团队