1 概述

近日,观成安全研究团队发现了一个使用木马安装程序来传递FatalRAT恶意软件的攻击活动。此次活动主要针对中国大陆及香港和台湾地区的华语人群,攻击者通过在Google搜索结果中植入购买的误导性广告,来诱骗受害者访问恶意的虚假网站如www.firefoxs.org,从而下载FatalRAT远控木马。该远控木马全程使用TCP协议与C&C服务器进行通信,并使用异或、加法运算以及Zlib将数据进行加密和压缩后传输。

2 执行流程

表 2‑1 样本信息表

| 样本名称 | Firefox-x64.msi |

| 样本MD5 | 3DAC2A16F023F9F8C7F8C40937EE54BBA5E82F47 |

| 威胁类型 | 远控木马 |

| 文件类型 | Malicious MSI installer |

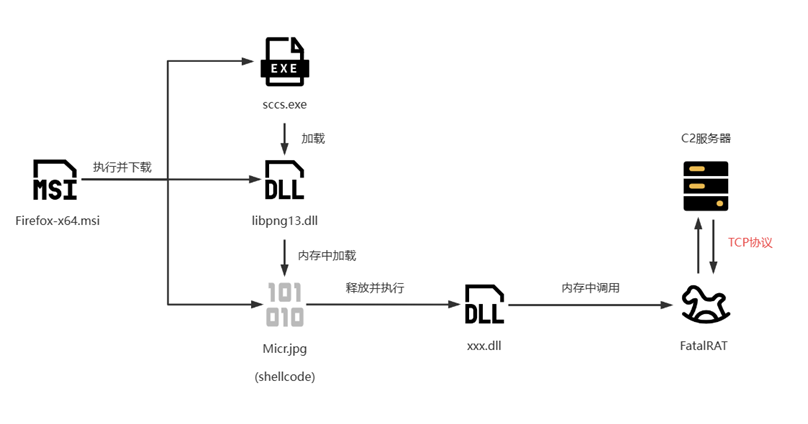

该样本的执行流程分为四个阶段。

第一阶段,执行木马安装程序MSI文件并释放多个加载FatalRAT所需组件(sccs.exe、libpng13.dll、Micr.jpg等);

第二阶段,通过sccs.exe程序加载libpng13.dll,在内存中加载Micr.jpg(shellcode),shellcode的功能是释放并执行下一段DLL;

第三阶段,第二阶段的DLL解密出最终载荷FatalRAT,并将其中加密的配置文件作为参数传递给FatalRAT的SVP7导出函数;

第四阶段,FatalRAT将窃取的数据使用自定义方式加密后,通过TCP协议和C2服务器的8081端口通信,进行数据传输。

图2-1 样本执行流程

3 通信过程

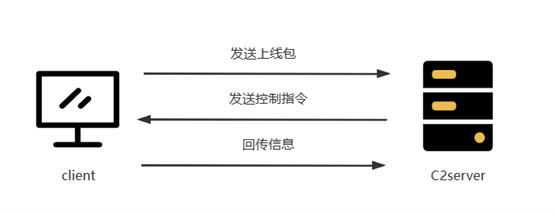

FatalRAT执行后,加密获取到的信息,通过TCP协议上传给C2服务器;C2服务器收到上线包后会发送控制指令,其支持的控制指令功能有捕获按键信息、终止浏览器进程并窃取或删除其存储的数据、下载并执行一个文件和执行shell命令等;受害机收到控制指令后将执行结果回传到C2服务器上。

图3-1 通信过程

3.1 上线包

样本获取主机名、用户名、CPU信息、安装时间、和DLL传递的参数,将获取到的信息进行多次加密处理(1.逐字节加121;2.逐字节异或0x15;3.Zlib压缩),加密后通过TCP协议上传到C2服务器。

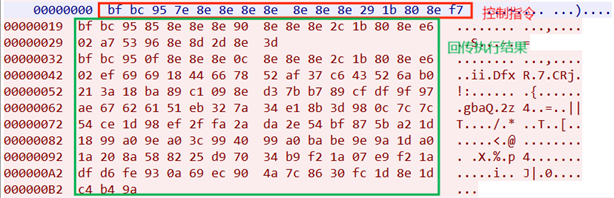

图3-2 上线包

图3-3 获取的信息

3.2 控制指令

模拟服务器下发指令0x6B,获取当前进程和获取发送键盘记录情况,如下图所示,该木马可以正常解析并执行控制指令。

图3-4 服务器下发控制指令,Fatal回传执行结果

图3-4 解密后的数据

3.3 数据格式

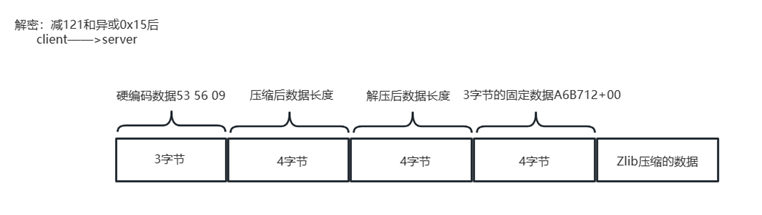

- 客户端 –> 服务端

客户端发送给服务器的数据由3字节的硬编码数据“53 56 09”、4字节压缩后的数据长度、4字节解压后的数据长度和4字节的固定数据“A6B71200”组成。如下图所示,样本收集了受害机的用户名、主机名和CPU信息等,构造上线包并发送给服务器。

图3-5 数据构造

图3-6 数据构造举例

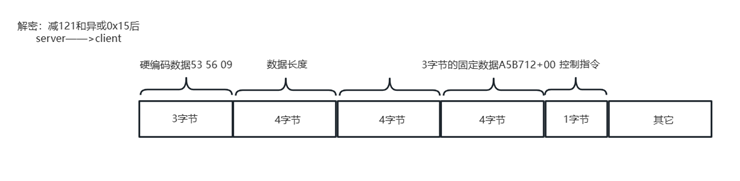

- 服务端 –> 客户端

服务器发送给客户端的控制指令数据由15字节的头部和1字节的控制指令构成。数据构造如下图所示。

图3-7 数据构造

图3-8 控制指令构造举例

4 产品检测

观成瞰云(ENS)— 加密威胁智能检测系统能够对FatalRAT远控木马的恶意TCP流量进行检出。

图4-1 TCP协议加密流量检测

5总结

从2022年8月到2023年初,攻击者利用Google搜索结果中植入的虚假网站链接在中国境内传播FatalRAT木马,这种使用谷歌广告作为分发和传播恶意程序的活动数量近年来持续增加,攻击手法虽然老套,但依然十分奏效。

此次攻击采用TCP自定义加密通信,目前利用TCP等协议承载自定义加密载荷进行攻击的恶意软件活动、APT组织和各类黑客工具层出不穷。因自定义加密格式不定,变化灵活,导致这种加密流量检测的难度进一步提高。观成科技一直针对各类使用自定义加密的最新威胁保持密切跟踪,并随时更新方案进行应对。