赛门铁克发现新型路由器和物联网设备恶意软件,该恶意软件感染设备后会清除已有恶意软件并锁定设备免遭将来的攻击。

忘了传统PC恶意软件吧:感染路由器和其他接入互联网的设备才是恶意黑客间新的潮流——鉴于其有效性和相对易操作性。但一种新型恶意软件也开始在网上流传——一种可称之为义务代码的病毒:浸透你的路由器和物联网设备,再实际上加固设备对传统攻击的防御力,留下有用信息,向早期自由软件活动家理查德·斯托尔曼致敬。

这不是开玩笑!

赛门铁克最早在2014年开始注意到这个被称为Linux.Wifatch的超级英雄恶意软件,当时一名独立研究员发现自己路由器上出现了奇怪的现象。事实证明,该路由器已经被转化成了一台僵尸机器,受制于一个大型复杂P2P僵尸网络。该研究员在推特上报告说他发现有其他1.3万台设备感染了这种病毒。

其他研究人员纷纷附议,表示自己也发现了这种病毒,并给该病毒取昵称Reincarna和Zollard——2013年在接入互联网设备中发现的病毒名。

然而,该P2P网络并没有被用于进行拒绝服务攻击或恶意软件扩散。相反,它在僵尸网络的僵尸机器间传送恶意软件威胁更新,因为Wifatch实际上清除了设备上的其他所有恶意软件,包括“众所周知的针对嵌入式设备的恶意软件家族”。

这可真是,超级酷啊!不过,清除其他恶意软件并不意味着感染本身是仁慈的。如我们所知,穷凶极恶的恶意软件进行病毒扫描的目的不是为了保护宿主设备,而是强行逐出竞争。但是,还有很多其他迹象表明Wifatch的义务安全员本质。

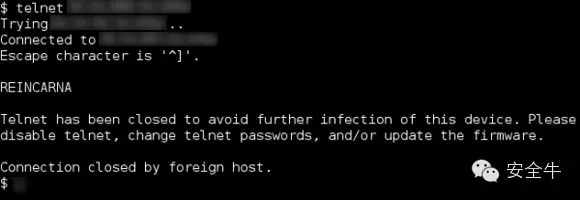

一旦安装上,Wifatch便会加固设备,封死传统攻击渠道,包括杀死合法的Telnet(远程登录)后台程序。但当它这么干的时候,在你稍后试图通过Telnet进行连接时会给你留一条很有用的提示信息,请求你升级该设备的固件并修改Telnet密码,就像下图显示的那样:

此外,该病毒源代码里还含有如下对执法人员的呼吁(其实就是引用GNU大师理查德·斯托尔曼的电子邮件签名);

“致看到此消息的NSA和FBI特工:请考虑捍卫美国宪法免遭无论国内还是国外所有敌人的破坏是否需要你跟随斯诺登的例子。”

Wifatch恶意软件甚至含有大华数字录像机闭路监控系统的漏洞利用模块,强制监控系统每周重启一次。赛门铁克的马里奥·巴拉诺写道:“可以推测,由于Wifatch可能无法恰当地保护此类设备,它的策略或许就是周期性重启设备,这样便可以杀死运行中的恶意软件并将设备恢复到一个干净的状态。”

赛门铁克报告说:Wifatch的制造者根本没有隐藏自己的代码;事实上,该恶意软件的源代码包含有大量调试信息,研究人员可以更容易地剖析它。

对你的影响:这一切听起来挺美妙的,但赛门铁克警告道:Wifatch不经同意就感染设备,且“含有大量通用后门,可供其作者执行一些潜在的恶意行动。”赛门铁克公司已经监视Wifatch长达数月,却仍未发现哪怕一起恶意行动,那些后门也经过了加密签名以保证只有该恶意软件的真正作者才能利用,降低了Wifatch被真正的恶意第三方劫持的风险。

简单地复位你的路由器便可干掉Wifatch。为防止潜在的感染,赛门铁克给出的建议与该恶意软件如出一辙:升级你设备的固件并修改密码。