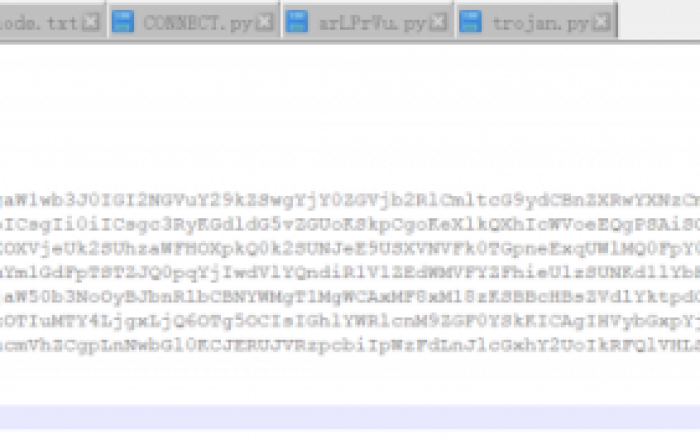

新版Shadow-TLS隐蔽加密通道流量分析

观成科技安全研究团队近期发现加密通信工具——Shadow-TLS发布了0.20版本(以下简称Shadow-TLS-V2)。

标签:Shadow-TLS, 流量分析, 隐蔽加密通道流量分析?日志分析?安全态势感知的建设模式该怎么选?

安全态势感知平台建设应有效融合“日志+流量”两大维度,相互发挥各自优势。实际应用中也可考虑采用分阶段建设模式,如先将日志维度纳入,在建设态势感知平台的同时满足等保、安全法合规需求,再分阶段纳入流量分析维度进行安全分析能力的进一步完善。

标签:态势感知, 日志分析, 流量分析迪普的“自安全”是怎样的一个安全解决方案?

迪普的自安全网络核心思想,在于构建网络的时候,就将这个网络的结构自身带有安全属性——而不是将安全作为一种功能,在网络设计完毕以后再加入。

标签:内网安全, 流量分析, 迪普利用流量分析可以鉴别81%的Tor用户

对执法机构来说, 匿名Tor网络一直是一个需要攻破的目标。 FBI花费了数百万美元来试图分辨Tor上面用户的身份。 不过,一份最新的研究表明, 81%的Tor用户能够利用Cisco路由器的默认支持的Netflow技术来分析识别身份。

标签:NSA, Tor, 流量分析, 隐私保护