用DNS黑洞阻断恶意软件

奥博伊的公司使用基于DNS的方式来保护用户免受风险,虽然并非首创,但和被感染系统上的恶意软件的通信能力让他们脱颖而出。

标签:DNS, Strongarm, 恶意软件, 网络安全乌克兰军队操纵榴弹炮的App被种木马 与入侵美国民主党国家委员会为同一伙黑客

这个APP是无法通过普通渠道下载的,报告声称是俄罗斯军方有关的黑客下载了这个APP,然后种上木马,重新上传到公告牌。

标签:Fancy Bear, 乌克兰, 俄罗斯, 恶意软件内网穿透——Android木马进入高级攻击阶段

“DressCode”恶意代码穿透能力强,地域分布广泛,已成为对内网安全的一种新的潜在威胁,减除接入企业内网的智能终端设备所带来的安全威胁客不容缓。

标签:DressCode, SOCKS, 恶意应用, 恶意软件20%的网络罪犯月收入达2万美元 更甚者可达20万美元

这些人可不是业余玩玩而已,他们是职业罪犯,经常谨慎制定行动计划,并有着各个领域的专家组成的可信赖队伍。

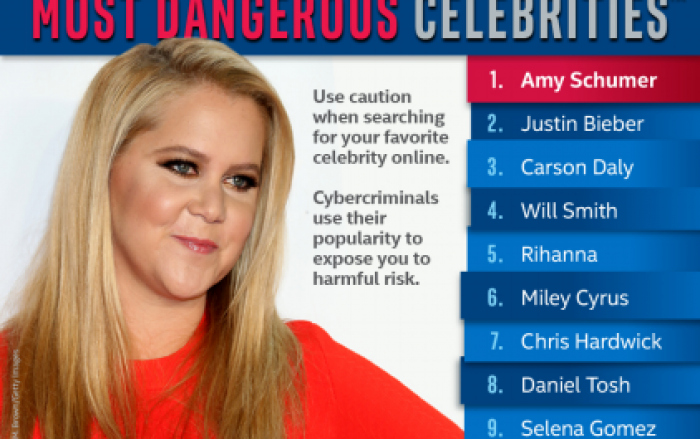

标签:Recorded Future, 恶意软件, 网路罪犯Amy Schumer名列2016年迈克菲最危险名人榜榜首

由 Intel Security 发布的迈克菲最危险名人 (McAfee Most Dangerous Celebrities™) 研究至今已举办过 10 届,主要针对演员、喜剧演员、歌星、电视节目主持人、运动员等知名人物,旨在揭示哪些名人会产生最危险的搜索结果,导致粉丝们在搜索当今流行文化偶像的最新信息时感染病毒和恶意软件。

标签:恶意软件, 最危险名人, 迈克菲在合法数字签名文件中隐藏恶意软件

攻击者能够增加数据,包括在ACT区域内增加单独的完整文件,而不需要改变文件哈希值、破坏签名。虽然这会导致文件存储体积变大,但是Authenticode只会检查这两个能够被篡改的文件体积记录。

标签:恶意软件, 数字签名, 速记式加密赛门铁克警示Patchwork网络间谍组织将目标扩大至政府及各行各业

赛门铁克安全团队发现,Patchwork网络间谍组织正在通过以中国相关主题的网站作为诱饵,对目标企业的网络进行攻击。目前,攻击范围已覆盖美国、中国、日本、东南亚以及英国等国家。

标签:Patchwork, 恶意软件, 赛门铁克Connect to Protect:信息安全五大合作伙伴关系

认识到数字威胁的这种持续进化,计算机安全企业不能再孤军奋战了,信息安全的未来,在于公司间结成合作伙伴关系。

标签:威胁情报, 恶意软件, 数字威胁防御, 网络钓鱼