揭秘威胁情报的王者Talos

以Talos团队威胁情报分析为核心的前沿技术,则成为思科网络安全产品发展的路径和趋势:构建以威胁防御为中心的安全集成架构。这种安全模式将覆盖整个攻击过程,减少各种各样的产品以及互相脱节的解决方案所造成的安全复杂性。

标签:Talos, 威胁情报, 思科听说JSRC又要搞事情

5秒内找出7个城市的是真爱粉,京安小妹送隔空拥抱(づ。◕‿‿◕。)づ这是JSRC沙龙五年间走过的城市,这次,我们回到原点——北京,更胜初心。

标签:JSRC, 威胁情报, 安全乌托邦, 沙龙安全牛发布《威胁情报市场指南》报告

从市场角度来观察与考量一种技术产品或服务,可以很好的反映其核心价值。安全牛继发布《威胁情报技术指南》报告之后,在此基础之上,结合对国内主流威胁情报厂商的调研和对国内市场的分析,对以上问题进行了分析和解答。

标签:威胁情报, 安全牛, 市场指南安全牛发布《威胁情报技术指南报告》

许多安全企业都在向客户提供“威胁情报”服务。但对于威胁情报一直以来并未有标准行业定义,以致于“威胁情报所到底指何物?我们如何利用威胁情报更好地完成工作?我们如何参考并建立威胁情报体系?”之类的问题,十分常见。

标签:威胁情报, 安全牛, 技术指南朝鲜间谍机构被指主使孟加拉央行网络劫案和索尼影业黑客事件

随着朝鲜面临的全球经济压力增加,Lazarus转战跨国金融公司以攫取经济和情报利益。

标签:Group-IB, Lazarus, 威胁情报, 朝鲜思科与IBM在威胁情报领域展开合作

思科安全解决方案将与IBM的QRadar进行集成,跨越网络、终端和云为企业保驾护航。与此同时,客户也能享受到IBM全球服务对思科产品所提供的支持,这些产品由IBM托管安全服务提供商(MSSP)提供。

标签:IBM, 威胁情报, 思科看得见才能防的住!永恒之蓝后企业安全检测能力建设

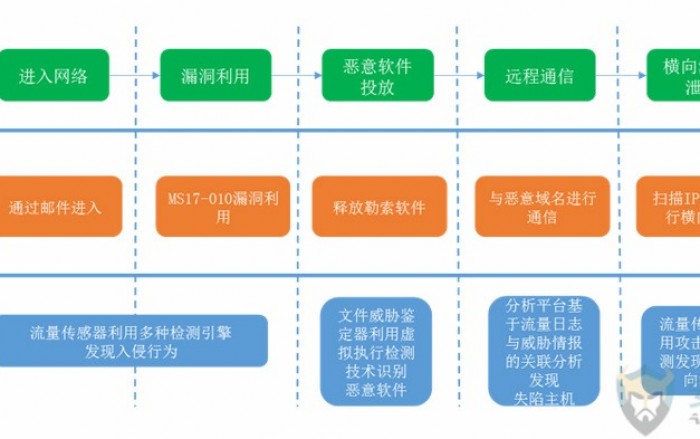

提升安全事件的检测与响应能力成为政企机构下一个安全建设阶段的重点工作。大数据分析及威胁情报技术能够有效地弥补现有安全检测手段的不足,这也会成为衡量新一代安全检测产品能力的重要指标。

标签:大数据分析, 威胁情报, 安全检测IoC真的重要吗?细节决定成败

IoC是成功调查与防护的关键因素。但你需要一个资源库来整合内部各系统产生的数据和外部威胁馈送的数据,并添加进上下文丰富这些数据。否则,指标仅仅是噪音而已。

标签:IOC, 上下文, 威胁情报看看Palo Alto Networks下一代安全平台的主要亮点在哪里?

下一代防火墙,威胁情报云,和以Traps为代表的终端安全是Palo Alto Networks安全能力的三个核心支柱,虽然PAN-OS 8.0目前未能将其全部打通,但却已经将其在下一代防火墙和威胁情报方面的优势做了深度融合。

标签:Palo Alto networks, PAN-OS, 凭证泄露, 威胁情报, 安全平台专家谈态势感知三要素:平台技术人缺一不可

态势感知系统的运转,既需要对日常安全事件持续处理的运维人员,也需要能够对数据进行深度分析的研判分析人员。最终的汇总信息还需要能进行决策与行动安排的决策者。

标签:大数据, 威胁情报, 态势感知警惕!一波新型双尾蝎APT网络攻击正在兴起!

据《双尾蝎(APT-C-23)定向攻击威胁报告》揭示,相关木马主要伪装成文档、播放器、聊天软件以及一些特定领域的常用软件,通过鱼叉或水坑等攻击方式配合社会工程学手段进行渗透,向特定目标人群进行攻击。

标签:360追日, APT, 双尾蝎, 威胁情报既是竞争对手也是朋友 安全厂商小心翼翼迈向协作

相比几年前,厂商之间的协作已经明显增多。比如,在技术层面,多家厂商开放其平台API互传数据。而从研究层面更是如此,很多厂商已经协同开展调查、发现,甚至共同对网络犯罪进行毁灭性打击。

标签:协作, 威胁情报, 安全厂商, 数据共享暗网:网络罪犯的交易市场

现在暗网市场的数量和用户数量都在增加,主要原因之一是它们让用户匿名进行非法交易,而且由Tor网络所提供的分散架构更令针对暗网市场的执法行动变得越来越困难。

标签:Palo Alto networks, Unit 42, 威胁情报, 暗网市场Fortinet全球安全战略官:关于威胁情报共享的五点看法

作为一个行业,我们应该明白遏制网络犯罪的势头需要在网络、边界和供应商之间共享可执行威胁情报信息。本月在RSA 2017大会上,Fortinet 的全球安全战略官 Derek Manky 分享了他对威胁情报共享的几个观点。

标签:Fortinet, 共享, 威胁情报