芯片巨头英特尔于2011年以77亿美元的价格收购了安全厂商迈克菲,后者在2014年成为英特尔的一个部门Intel Security,并于本周正式宣布,完成出让51%的股份,再次独立运营。据英特尔的年度财报,2016年安全业务收入达到22亿美元,以目前的汇率换算成人民币, 超过150亿元,堪称世界上最大的网络安全厂商之一。

以杀毒业务起家的迈克菲,目前业务已经拓展到包括端点安全、数据安全、安全运营和数据中心与云安全的四大类业务线,其中数据中心与云安全为当前及未来业务发展的重中之重。

一、云是大趋势 异构化给安全带来巨大挑战

随着IT系统的普及和发展,一些大型企业开始把自己的IT部门独立出来,不仅为企业本身服务,还可以对外提供服务,完成从一个成本中心到利润中心的角色转变。

而云计算的出现,无疑更加推动了这种转变的趋势。越来越多的企业在利用云技术在给自身提供IT资源的同时,把资源向外输出,安全服务也同样如此。

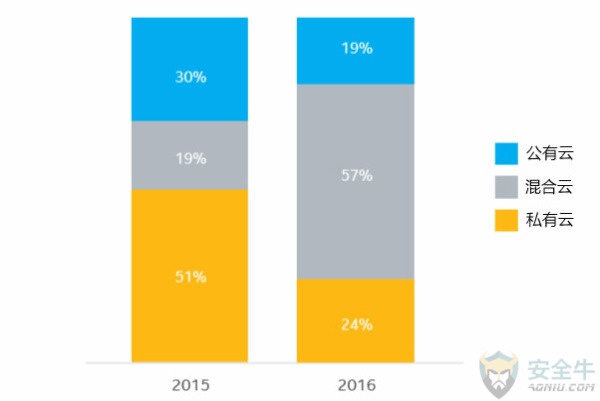

今年2月份,云安全联盟发布了一份基于全球2000多家大中型企业客户所做的云安全现状调查。调查发现,与2015年相比,许多一开始使用私有云的企业,往公有云迁移的趋势非常明显,转向公有云、混合云,后者的模式被越来越多的大型企业所接受。

不仅如此,还有一些企业认为与其建立私有云,自己维护安全,可能还不如交给资源更丰富、能力更强的公有云。

但目前国内云平台的架构非常不统一,无论是公有云还是私有云,无论是虚拟化、云管理平台还是SDN,仅OpenStack就有许多变种。即使在一个大客户的云环境里,由于不同的业务部门,根据不同的业务需求,在不同时期进行采购,最终形成了多种虚拟化程序、各种版本云管理平台,甚至是公有云和私有云环境同时存在的局面。

如何在这种混合、异构的环境下做安全,就成了一个非常大的挑战。

二、可视化与威胁情报

解决异构环境带来的系统复杂性,首先要保证环境中各项资源在IaaS层面的可见性。这里需要一个能够适配不同虚拟化环境的安全管理平台,并通过统一的连接器与各个不同的系统接口连接。

在操作系统层面,通过这个连接器,可以盘点不同云环境里面的资产,如虚机、操作系统。在安全层面,则可以查清安全组、访问控制列表、黑白名单、防病毒等安全信息同步,发现问题后再根据需求把正确的安全策略下发回去。

可视化的意义就在于发现并解决问题。最直接的就是通过收集各种安全组的信息,识别未经保护的资产,发现安全策略的配置错误,发现恶意攻击等。通过与外部威胁情报结合,把各种数据做关联,可以进一步识别高级威胁。

GTI(即全球威胁情报)是迈克菲运营多年的的威胁情报系统,也是世界上最大的网络安全威胁情报系统之一。此外,迈克菲还于数年前推出了数据交换层(DXL)技术,不同的安全产品、甚至不同厂商的产品均可以通过这个平台进行威胁情报交换。现在全球已经有几十家厂商的产品使用这个系统进行情报交换,其中就有华为。

在数据交换标准方面,DXL能够支持STIX格式和TAXII协议,通过现有产品比如迈克菲的SIEM或者威胁情报交换软件(TIE)能够支持这类标准化的格式进行情报管理和交换。但这STIX/TAXII的问题在于,并没有提供相应的软件和基础架构。这就意味着用户只能自已建立威胁情报系统去兼容这两种标准,而不是直接利用现有的开源软件进行威胁情报交换。对于某些用户而言,不够方便和灵活。

目前DXL已经开源,Github上就可以看到源码及SDK,任何想使用DXL进行威胁情报交换的安全厂商或用户,都可以自由接入。

这种统一化的安全管理平台,好处非常明显,用户不用考虑自身的云环境,就可以直接采用,但前提是需要解决两个问题:

一个是技术问题,即云环境中各种虚拟化程序及管理平台的适配性。如迈克菲的ePO安全管理平台,就支持Xen/KVM/VMware/Hyper-V等多种虚拟化平台,以及开源的各种版本的OpenStack为代表。

二是云服务商为安全管理平台开放各种系统的接口(API),这并非技术问题,而是企业之间的合作意愿问题。

三、基础架构安全与服务器安全

基础架构安全可简单分为网络层和主机层,典型的安全产品如网络IPS和防病毒。在网络层与主机层,迈克菲的安全方案与同类解决方案最大的区别在于二者的联动性。

由于安全人员的短缺,尤其是高水平安全人员的匮乏,自动化安全运维已经成为今后的发展方向。而自动化安全运维的关键就是,基于低误报、低误判的情况下,去做自动化的联动。

例如,防病毒软件在一个端点上发现了一个可疑程序,经APT防护系统检测后确认有问题。这时防病毒软件不只是在这台端点简单杀掉行了,而是会通过联动机制把这个恶意程序的IOC(攻陷指标)反馈到所有的虚机上,并且反馈到IPS上去拦截,防护范围遍布整个网络架构,即使后端那些没有部署安全产品的端点也受到相应的保护,这就是自动化联动带来的快速、高效和准确。

传统的IPS防护的重点在于数据中心的南北向流量,顶多去做一些内部的安全隔离分区。但现在的IPS,已经开始兼管东西向流量的安全检测和防护。同时结合多种分析技术和威胁情报,极大的降低误报率。

服务器安全与PC或虚拟终端安全有所不同,它对资源的占用比较敏感,因此部署安全软件必须考虑CPU、内存等资源消耗,以及运行的稳定性。迈克菲公司为用户提供了丰富的服务器安全软件选项,可以针对性的解决不同用户的安全痛点,主要有防病毒、白名单、主机IPS、虚拟补丁、基线管理、审计、合规、数据库服务器安全等。例如,如果用户对关键服务器的资源占用比较在意,可以选用白名单方式对服务器进行保护。

四、安全中间件解决SDN适配

与各种虚拟化应用类似,SDN(软件定义网络)也有着各种不同的流派。因此,云安全平台也需要兼容各种SDN才能符合平台级产品的定位。

在SDN的适配方面,同样也需要一个连接器。迈克菲通过一个名为 Open Security Controller(OSC)的免费组件提供北向和南向的接口。前者负责不同SDN的接口,南向对接各种安全管理设备,如IPS。这种连接器就像一个安全中间件,一端获取不同SDN的资源配置要求,另一端则动态的从网络安全资源池获取设备,去部署和分发。

目前许多安全设备厂商的做法是针对不同的SDN,如思科的ACI、Vmware的NSX、OpenDaylight等,开发不同的版本去逐个兼容,这就极大地带来了日后版本更新升级维护的困难。安全中间件则解决了这个问题,不管北向的SDN如何改变,只需相应地修改中间件即可,省去了很多的适配、兼容性等问题。

安全中间件的做法,为南北向之间提供了一个抽象层,可兼容不同的SDN。

我们知道,虽然目前SDN的普及率还很低,报告显示在企业用户中只有5%到6%的使用率。大部分私有云只是做了服务器虚拟化,实现纯粹软件定义网络的完全云化,还有一段路要走。但它一定是未来的趋势,一个规模非常庞大的市场。SDDC(软件定义数据中心)已经是必然,而这也是迈克菲目前阶段重点关注的方向。

五、整体解决方案才能真正有效

没有任何一家安全企业能够包打天下,厂商之间需要协同联动,打造整体安全解决方案,才能有效的解决安全问题,这一理念已经成为业内共识。

迈克菲成立了安全创新联盟(SIA),目前已经有200余家安全及相关领域厂商成为联盟成员,包括了应用与数据库安全、认证与加密、云及其他安全、数据内容保护、端点/BYOD和移动管理、应急响应与取证、网络安全及管理、风险与合规等细分领域。国内的网络厂商华为于去年10月底正式宣布加入SIA,目前聚焦于数据交换层面的合作。

熟悉安全行业的人都知道,在IPS、端点安全、数据安全等领域迈克菲均处于领先地位。但少有人知道在2015年,迈克菲对其产品线做了一次非常大的调整,停止了许多非核心的产品的研发,如邮件网关、漏洞扫描和下一代防火墙等,把资源集中到核心优势产品上,即上面介绍的端点安全、数据安全、安全运营和数据中心与云安全四大安全解决方案。

安全牛评

不同厂商之间或安全产品之间的联动,目前主要通过开放不同的API(应用程序接口)来实现。但这种方式最大的弊端在于,安全产品的多样性和复杂性,不同类别、不同品牌、不同型号、不同厂商等等,在这种情况下做基于API进行关联的模式,非常低效,难于维护和管理。而一个开源性质的数据交换协议,则可以很好的解决这一问题。这就是 Open DXL 应运而生的最大意义。