供应链安全五大关键数字风险的思考

尽管物联网(IoT)携诸多优势渗透我们的日常生活,但也给我们的供应链系统带来了网络攻击和其他漏洞利用的威胁。随着公司企业和研究人员对端到端供应链的普及宣传,供应链也逐渐成为网络攻击的一大重点目标。

标签:供应链安全, 勒索软件, 安全意识, 安全漏洞调查︱英美20%的网民仍然对钓鱼或勒索软件一无所知

安全培训人员建议企业把重点放在安全培训和安全意识工作上。这种双重努力一方面可以培养出能妥善处理自身的数字安全问题的员工,另一方面还可以帮助员工积极地发现威胁和应对问题,以免小问题酿成大事故。

标签:勒索软件, 安全培训, 安全意识, 钓鱼利洁时集团因勒索软件损失1亿英镑

没有哪家公司能保证不受任何恶意软件攻击。虽然遵循最佳实践和部署层次化安全防御措施可以减小风险,但很明显,每家公司都应备下灾难恢复计划,以便在最坏情况发生的时候能尽快响应并恢复正常。

标签:利洁时, 勒索软件, 灾难恢复平心而论:机器学习如何应对勒索软件

恶意软件作者也可获得这些安全工具,调整自己的代码,查看能否规避检测。有些网站已提供了用主流安全系统检测软件的接口。最终,恶意软件作者会开始创建他们自己的机器学习模型,对战安全人工智能。

标签:勒索软件, 机器学习Petya勒索软件攻击预警更新:赛门铁克进一步解析Petya勒索软件

网络攻击者在最初Petya入侵企业网络的过程中,使用了MEDoc。MeDoc是一种税务和会计软件包,该工具在乌克兰被广泛使用,这也表明,乌克兰企业是攻击者此次攻击的主要目标。在获得最初的立足点后,Petya便开始利用不同方式在整个企业网络中进行传播。

标签:Petya, 勒索软件, 赛门铁克直接锁定PLC!针对工控系统的勒索软件分析

工控领域厂商对于勒索软件的警惕性并不高或者即使意识到严重性也没有实际采取措施来未雨绸缪,甚至很多厂商直接回避问题,这种消极心态对于预防和解决勒索事件十分不利。

标签:PLC, 勒索软件, 工控安全勒索软件损失2年增15倍 2017年可达50亿美元

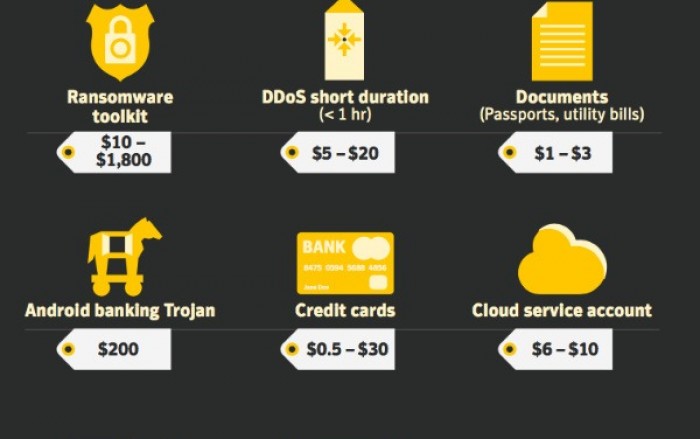

尽管支付比特币以期找回数据的勒索受害者比例在下降,勒索软件攻击相关损失总额却在激增。赎金现在反而成了所有因勒索攻击造成的损失中最无关紧要的部分。

标签:勒索软件, 安全意识, 安全防护你以为只有WannaCry滥用了NSA漏洞?早有隐秘后门走在前面

害范围可能之前认为的要大很多。至少有3个不同组织,自4月底开始,就在利用NSA漏洞利用程序来感染企业网络。

标签:NSA, 僵尸网络, 勒索软件, 安全漏洞亚信安全成功抵御全球第一只勒索蠕虫WannaCry

和传统的其他厂商不同,亚信安全将重点聚焦在事前如何预防,而基于行为监控的勒索软件防护模块在这次事件中的表现很好地佐证了这一点,让我们在没有病毒码之前,就进行了有效防护。

标签:wannacry, 勒索软件CNNVD关于WannaCry勒索软件攻击事件的分析报告

目前较为明确的攻击幕后背景线索主要是从代码中逆向分析发现的三个比特币钱包地址以及五个暗网命令控制服务器,各国网络安全与司法调查机构均已锁定了这些目标,通过各方合作,将有望从这些线索中尽快发现攻击者的实际背景情况。

标签:CNNVD, wannacry, 勒索软件全球爆发勒索病毒“永恒之蓝” 解决方案在此

“永恒之蓝”可远程攻击Windows的445端口(文件共享),如果系统没有安装今年3月的微软补丁(MS17-010),无需用户任何操作,只要开机上网,“永恒之蓝”就能在电脑里执行任意代码,植入勒索病毒等恶意程序。

标签:勒索软件, 响应措施, 永恒之蓝UEFI漏洞可被用于安装底层勒索软件

UEFI漏洞并不新鲜,但因为可以用于安装持久性强的恶意软件,甚至被完全清除乃至系统重装后都能再次感染操作系统,而受到攻击者的珍视。

标签:UEFI漏洞, 勒索软件, 固件, 技嘉移动银行木马活跃度升级 恐成黑客攻击跳板

由于当下很大一部分移动设备存储有企业数据,一旦被攻破,这些数据很有可能就会被不法分子获取。而且,由于企业数据的价值更大,因此一旦其被勒索软件锁死的时候,企业往往不得不支付赎金,这也助长了不法分子对企业实施勒索攻击的气焰。

标签:勒索软件, 移动木马, 银行清除勒索软件作战方案

勒索软件就是个令人不安的提醒,让你警醒灾难随时有可能发生,有防人之心。但如果你像对待你家一样对你的PC——打扫、维护、防范外界威胁,那你便会因为已经做好防范而放宽心。

标签:勒索软件, 安全习惯, 数据备份