威瑞森《数据泄露调查报告》(DBIR),是业界年安全事件和成功数据泄露的专业分析。最新一期的报告于4月27日刚刚发布。

威瑞森DBIR 报告算上今年已走过了10个年头。在过去10年里,DBIR从威瑞森自己的泄露数据分析知识库,成长到如今包括65家不同公司泄露数据分析的大型知识库。

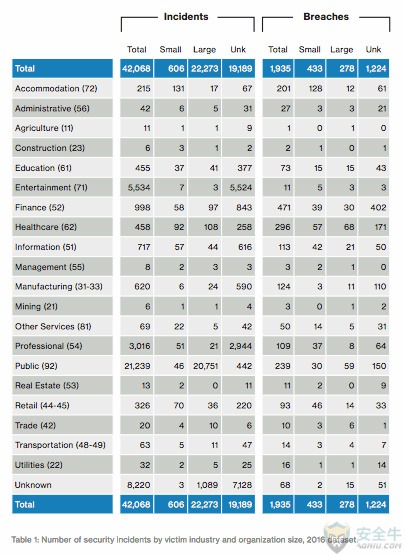

最新一期报告中,通过综合威瑞森收到的关于已发现安全事件和数据泄露的报告,并对来自84个国家的42,068起安全事件和1,935其数据泄露进行了分析,揭示了信息安全领域的新模式、发展趋势和有趣的发现。

所有被分析的事件都发生在2016年,且符合《事件记录与共享词汇表》框架中至少一类威胁行为分类。威瑞森希望这些统计数据能够帮助安全实践者更好地保护他们的公司企业。

乔治·费舍尔,威瑞森企业解决方案总裁,称:“DBIR提供的洞见改变了网络安全攻防局面。我们的数据,给了政府和企业预测网络攻击、有效缓解网络风险所需的信息;通过分析来自我们安全团队和全球其他顶尖安全从业者的数据,我们得以提供有价值情报,并帮助企业扭转风险态势。”

而对多个不同垂直行业攻击方法的解析,则进一步增强了威瑞森保护企业网络安全的意图。例如,该报告指出,住宿餐饮业POS数据泄露肆虐。这些数据泄露大多是机会性的,受经济利益驱动,通常涉及恶意软件和黑客威胁团伙的活动。侵入耗时很短,而发现耗时和控制耗时往往长达数月之久。

最突出的攻击方法之一,是Web应用攻击,这也是金融保险业、信息行业和零售业里最常见。“在利用昂贵的零日漏洞和复杂的APT进行攻击之前,攻击者总是会优先找寻企业IT基础设施中的薄弱环节。” High-Tech Bridge 首席执行官伊利亚·克罗琴科解释道,“今天,大部分大型企业和政府,都可以通过攻击他们的Web和移动(后端)应用,轻易入侵。”

这种攻击方法随着第三方云服务及云应用的普及而不断增长,黑客利用这些云服务和应用侵入可信第三方,然后获得公司企业数据的访问权。DBIR与谷歌的研究结果相同,均认为2016年网站黑客活动增加了32%,而应用安全成为了企业首要问题,应被当做高优先级事务加以解决。

若说DBIR作为当下行动指南有什么弱点的话,那就是“DBIR只是对过去一年已发生事件的历史性分析”。一个例子是,该报告称51%的数据泄露涉及恶意软件,但这个数字本身只能说服企业加强自身反恶意软件防御,却因为并未对当下威胁进行分析,而无法提供非恶意软件攻击当前发展形势的明确指示。反恶意软件防御是无法检测此类攻击的,因为这里面根本就没涉及任何恶意软件(这些攻击通常使用操作系统本身自带的应用,比如PowerShell)。

勒索软件是另一个例子。分析中很难对勒索软件给出一个准确定位,因为它不在威瑞森对数据泄露(其实是数据渗漏)的定义之中,但又明显不仅仅是个别事件。另外,感染恶意软件的企业往往不愿曝光此类事件。这两个因素都会影响到威瑞森的统计数据。为解决这个问题,威瑞森采用了来自迈克菲的遥测数据作为信息源。

迈克菲的数字与威瑞森自己的统计相印证,即勒索软件发生率持续上升。但迈克菲的数据则要更为详细。区别在于,迈克菲遥测提供威胁统计数据,而DBIR提供数据泄露统计。想要获得当前情势的完整视图,公司企业需考虑近期数据泄露和持续进化的各类威胁。

尽管如此,DBIR仍然是安全从业者的宝贵资源。从头到尾,威瑞森的主要目标,都是帮助企业理解面临的威胁,让他们可以做出基于证据的明智风险管理决策。

具体数据详解如下:

一、数据全景图

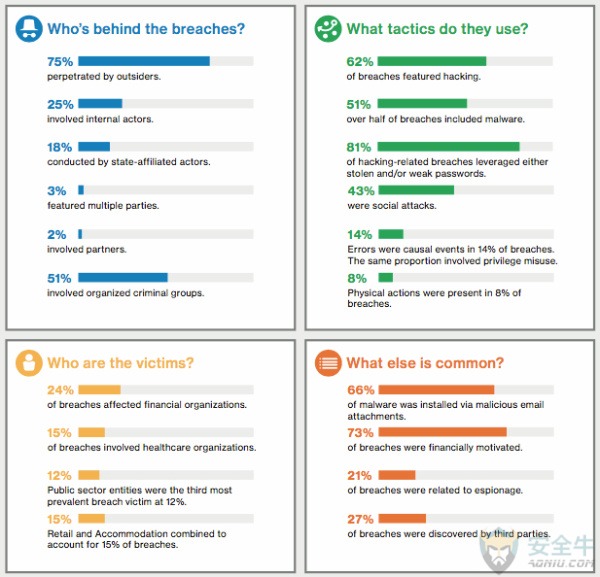

内部人威胁依然频发,占数据泄露原因的25%,但有75%的数据泄露都是外部人所为。外因数据泄露中,涉及有组织犯罪团伙的51%,国家支持的黑客组织18%,3%涉及多方势力,2%涉及公司的合作伙伴。

62%的数据泄露都有黑客活动身影,81%利用了被盗口令或弱口令。很明显,至少在2016年,公司企业和个人依然没有保持足够的口令健康度,没有使用强口令,也没有定期更换口令。

总体上,涉及外部黑客的数据泄露有所下降,而内部人导致的数据泄露有上升。该情况的一个解释是,2016年有两种外部攻击类型在消退:口令盗取僵尸网络和销售终端(POS)入侵。即便如此,受内部合作伙伴驱动的数据泄露,依然相对恒常发生。

威瑞森数据显示,金融行业是最经常被入侵的垂直行业,24%的数据泄露影响金融公司;医疗健康行业紧随其后,占15%;零售和酒店业加起来占15%;公共实体占12%。另外,绝大多数恶意软件都是通过恶意电子邮件投放的(66%);73%的数据泄露出于经济原因;21%与网络间谍相关。

攻击者的动机,决定其所用技术和所针对的目标。例如,大多数受经济利益驱动的有组织犯罪团伙,都会使用被盗凭证、命令与控制服务器(C2)或键盘记录器,去黑Web应用、获取后门网络访问,或利用电子邮件附件在受害者计算机中植入恶意软件。这同样的攻击方法,国家支持的黑客间谍组织也会用——虽然网络钓鱼之类社会工程攻击才是他们这种黑客组织的惯用手法。

口令盗取僵尸网络和POS入侵的减少,不仅仅降低了外部数据泄露的比例,还减少了秒级或分钟级入侵时间数据泄露的数量。尽管有所减少,这些事件却依然占据了所有入侵事件的98%。

在数据泄露曝光方面,威瑞森观测到司法部门2016报告中某激增数值的修正。去年暴涨的数值,是由Dridex僵尸网络驱动的,如今已因银行卡盗刷和POS犯罪的减少而平稳下来了。同时,员工报告,依然是最常见的内部发现方式。外部审计和第三方检测与揭示的比例也有所上升。

二、社会工程攻击

2016年社会工程攻击数量为,616起,其中半数(828)起证实有数据泄露。这些事件占据了 2017 DBIR 数据集里所有数据泄露的43%。几乎全部社会工程事件(99%)都涉及外部攻击者。

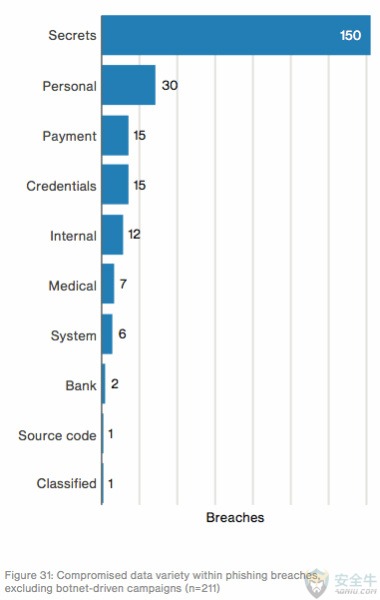

95%的案例中,攻击者在成功的网络钓鱼之后紧跟恶意软件植入。2/3的社会工程攻击者追逐的是经济利益,另外1/3从事网络间谍活动。两种动机的社会工程攻击都涉及凭证盗取、个人信息和商业秘密获取。

为威瑞森报告贡献了数据的公司企业中,其用户群的7.3%曾中过网络钓鱼。其中15%两次中招,1%点击可疑链接或邮件附件的次数超过3次。认识到此类个人行为的持续性,公司企业不能仅仅关注网络钓鱼预防,还要重视检测,鼓励员工在误点时及时报告。

三、勒索软件

网络钓鱼攻击的一个常见载荷就是勒索软件。威瑞森报告中将勒索软件归在了第5类最常见恶意软件中。勒索软件的兴起,有部分原因是新勒索软件技术和敲诈方法的出现。

比如说,有些勒索软件,会锁定主引导扇区而不是加密一个个文件。另外一些勒索软件则采用非预期命令行参数之类的技术来逃避检测,或者依赖RIG之类漏洞利用工具包进行网上传播。还有一些会利用勒索软件即服务(RaaS)平台,增加它们在技术盲罪犯中的曝光率,供他们定制勒索软件以感染个人电脑和目标公司。

2016年,勒索软件在前2个季度有所上升,第3季度稍有下降,第4季度大幅下滑了70%。下滑原因是通用勒索软件检测,以及2016两大勒索软件家族Locky和CryptoWall变种的减少。

公司企业也不会放任勒索软件肆无忌惮地生长。安全行业在工具中增加早期检测功能,并推进与司法部门的协作和威胁情报共享。有些安全公司还发起了“拒绝勒索( No More Ransom )”之类倡议,旨在帮助勒索软件受害者在不支付赎金的情况下拿回自己文件的访问权。

四、行业细分数据的引入

10周年报告中,威瑞森首次引入了“行业”章节,分行业给出统计数据。报告中表1展现了他们的新尝试。

威瑞森的研究人员特别强调了要把数据放进上下文中考虑:

“表1中的总计栏数据,给出的是本年度研究的样本规模信息,并不代表某个行业就比其他行业更安全或更不安全。它展现出的,我们的数据贡献者对该行业的代表程度。可以将表1看做打开冰箱看看有什么原材料可以做菜,看看你是否掌握了足够的行业样本得出正确的结论。”

综合来看,信息、零售、金融和教育行业,均遭到大量DDoS攻击。这些依赖网络来做业务和跟客户沟通的行业,同样见证了最大的DDoS攻击规模。但仅因为其他行业没经历如此之多或如此之大的攻击,并不意味着它们就对DDoS攻击免疫。

仅有6家贡献者向威瑞森发来了漏洞扫描数据。但该信息确实揭露了某些重要的行业修复周期情况。比如说,信息、制造、医疗健康、餐饮食宿和零售业,均在第一周就修复了25%到50%的漏洞;而公共事业、金融和教育行业,则稍慢那么一些,修复漏洞的比例也小些。

对此,威瑞森的见解是:

在具体公司环境里,修复周期长短取决于被发现的具体漏洞,以及该漏洞影响的资产。公司企业需要将威胁评级和潜在影响,纳入确立自身修复耗时的考虑因素,以便及时完成。

报告接着描绘了行业细分的发现。比如,酒店和餐饮服务业主要遭遇了经济利益驱动的攻击者,其POS终端成为了攻击目标。同时,金融和保险业经历了很多拒绝服务攻击。

五、事件分类模式

报告末尾回归了威瑞森9大事件分类模式。整整一章专门用来讲这些攻击类型,因为88%的数据泄露落入这9类之一。其中3种值得详细解读。

1. Web应用攻击

2017 DBIR 里最普遍的攻击类型。该类型包含6,502起经证实的事件,3,583起附带衍生动机,571起有经证实的数据泄露。从Dridex僵尸网络涉及的数据贡献者提供的信息来看,这些攻击针对金融、公共事业和信息公司,采用社会工程方法探路,然后利用Dridex恶意软件盗取客户凭证操控他们的行动。

与2015年相比,Web应用事件的数量有所上升,但数据泄露事件有所下降。事实上,大多只是网页遭篡改和使用偷来的凭证、网络钓鱼和C2/后门。

2. 拒绝服务

威瑞森发现,拒绝服务攻击超过了 2016 DBIR 中排名第一的事件分类——混杂错误。拒绝服务分类中有11,246起事件,其中5起涉及数据泄露。娱乐、专业服务、公共事业、信息和金融业,包揽了该分类中最多的事件实例,大公司承包了该分类里98%的攻击。

总的来说,DoS攻击的平均规模在减小。大多数攻击的持续时间不超过几天。但安全行业依然见证了几起IoT僵尸网络驱动的大型攻击,包括2016年10月21日Dyn公司遭受的 Mirai DDoS 攻击。

3. POS机入侵

酒店餐饮业和零售业是POS入侵重灾区。事件数不多,总共212起,其中207起牵涉数据泄露。很多此类攻击都用到了内存刮取。然而,键盘记录/间谍软件依然在其中有着重要作用。

六、结论

纵观全篇,读者可能会陷入绝望,哀叹这总是不安全的世界。但威瑞森希望读者对未来抱有期待:

“我们注意到还有很多成功案例,也并不全是坏消息。我们的希望来自于我们竟然连续10年公开这些安全事件,我们的希望来自于DBIR从单个公司发展到了包含65个贡献源,提供了详实的安全事件和数据泄露语料库。”

所有读者都可以利用该报告来更好地保护自家公司的安全。同时,更多公司应考虑在来年贡献数据,帮助威瑞森展现更全面的数字威胁全景图。

威瑞森 2017 DBIR 传送门:

http://www.verizonenterprise.com/verizon-insights-lab/dbir/2017/

相关阅读