如何避免被黑?黑帽大会创始人给初创小企业的三点建议

对于成长中的企业而言,Moss建议在一些企业级硬盘上进行投资,并寻找Synology和ownCloud这样提供连接到网络的服务器及私有云选项的企业。

标签:敏感信息, 数据安全, 资金账户电子政务内网安全现状分析与对策——4.29首都网络安全日电子政务应用论坛分享

电子政务系统的数据安全防护,在业务驱动的同时,保障政策要求同样重要。

标签:4.29首都网络安全日, 数据安全, 电子政务没有任何安全技术可以防范的终极黑客手段--TGXF

这种盗取数据的方法,无需在系统中安装程序,不会在系统中留下痕迹,也无法进行取证分析。至今为止,还没有能够防止它的计算机安全手段,因为它是通过显示屏幕盗取的数据。

标签:TGXf, 数据安全赛门铁克拆分安全、存储业务的消息让合作伙伴屏住呼吸

这一幕似曾相识,赛门铁克正式宣布进行拆分,该公司将拆分成两家独立的公司:安全公司和存储公司,这一举动有效地抵消了该公司在2005年以.2亿美元的价格收购存储厂商Veritas的举措。

标签:思科, 数据安全, 赛门铁克分拆Google和Dropbox合作Simply Secure项目,让安全技术更友好

Dropbox和Google宣布推出Simply Secure项目,目的是让安全技术(比如双重授权)更加易于使用。Simply Secure将会在安全领域、用户交互研究、以及整体设计方面提供一些好想法,并为解决安全问题提供资源和智囊服务。

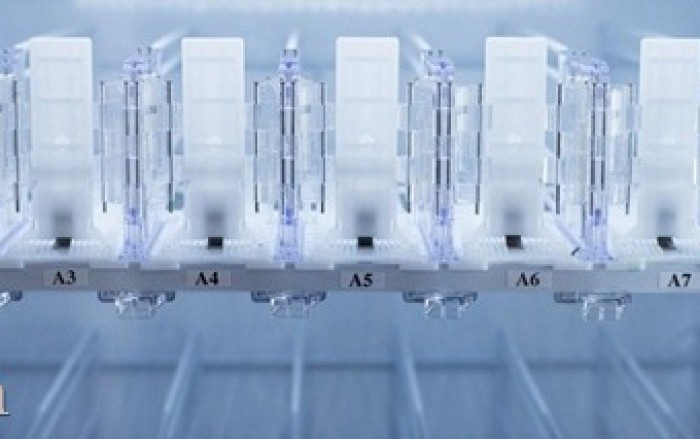

标签:Dropbox, google, 云安全, 数据安全新攻击:低温环境下读取Android加密数据

德国Erlangen大学研究人员找到了一种获取Android加密数据的新方法,利用“冷启动攻击”方式可以能从被锁定的Android手机中提取出信息。这项研究测试揭示Android系统所存在的系统漏洞。目前他们仅在Android手机上进行了实验,并认为在iOS设备上实现这样的操作将较困难。

标签:android, 安全漏洞, 数据安全针对Synology NAS设备的赎金软件现身,谨防家庭数据被一锅端

近日,有Synology的NAS设备用户在Synology的用户论坛报告称遭到黑客的定向攻击,数据被一种名为Synolocker的赎金软件加密。 黑客通过暴力破解登录账号和利用Synology设备的DSM管理器或操作系统的漏洞进入用户的NAS设备,Synolocker成功感染用户设备后就开始逐个加密NAS磁盘中的用户数据,并向用户弹出信息索要0.6比特币(约2000多人民币)的赎金来换取解密密钥。

标签:Synology, 个人信息安全, 数据安全, 赎金木马数据安全策略,数据加密之外的四种选择

有时,由于某种原因我们无法加密数据。例如,老数据库不支持加密,或者加密会增加过高的计算成本,又或者第三方系统管理协议中的服务等级约定不允许加密。这时我们还有其它选择,甚至可以用更低的成本和更低的复杂程度提供同样的安全性。

标签:数据加密, 数据安全TrueCrypt“猝死”引发混乱,安全大牛推荐PGPDisk

Schneier指出,选择全盘加密工具PGPDisk的原因主要有两个,一个是容易使用,另外是信得过赛门铁克公司和相关的开发人员(Schneier本人也是PGP公司的技术顾问委员会成员)。

标签:PGPDisk, truecrypt, 数据安全TrueCrypt曝重大安全隐患,官方页面督促用户迁移数据

无论真相如何,TrueCrypt的用户应当开始提高警惕,TrueCrypt不再是那个坚不可摧的加密神器,是时候开始考虑使用新的加密软件了。

标签:bitlocker, truecrypt, 数据安全