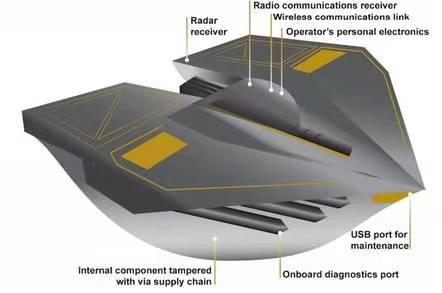

美国政府问责局(GAO)报告显示:不需要顶级国家黑客出手就能侵入美国国防部(DoD)的某些武器系统——因为系统保留了默认口令。

虽然令人震惊到难以置信,但美国政府问责局(GAO)最新发布的一份报告称:从2012年到2017年,美国国防部(DoD)测试人员经常找出任务关键性网络漏洞,所涉系统几乎涵盖所有在研武器。

DoD热衷往军事设施中引入自动化和联网功能,但这些技术也使得武器系统更容易遭受网络攻击。如GAO报告所言:DoD计划投入1.66万亿美元开发其当前各型主要武器系统。

虽然投入武器系统的研发预算令人咋舌,作为假想敌的测试团队却很容易就夺取了武器系统的控制权。网络安全测试惯常检查的四个方面:保护、检测、响应与恢复,均存在可供利用的诸多漏洞。

DoD武器系统发现安全漏洞

GAO审计报告的要点如下:

有时候,简单的端口扫描都能暴露出武器系统某些部分的重大问题.

某个测试甚至因测试团队扫描后暴露出的安全问题而不得不临时叫停。端口扫描不过是绝大多数攻击者会用到的基本技术,几乎无需任何知识背景或专业技能支持。

武器系统竟然也用默认口令?很不幸,GAO报告确确实实指出口令管理不良是个普遍的问题:多个武器系统使用了商业软件或开源软件,但并未修改其默认口令。

而且,测试团队多次使用公开信息或网上下载的软件破解了武器系统安全控制。

另一测试中,测试人员在**9秒钟**内就猜出了管理员的口令。

两人组成的测试红队仅需1个小时就能初步登入武器系统,1天之后就能获取系统的完整控制权。

建立初始立足点后,红队会进行提权操作,并在系统中四处探索,直到成功获取完整或部分控制权。

某测试团队悄无声息地在系统内活动了数周都没被发现。

一支红队甚至毫不隐藏自己的行动,故意暴露自身,都没触发检测。

攻击行为在系统日志中都有记录,但武器系统的操作人员显然没工夫去查看系统日志。

另一支测试团队通过重启系统模拟了拒绝服务攻击,让武器系统短时间内无法执行其既定任务。操作人员报告称并未怀疑是遭到了网络攻击,因为该系统经常出现无法解释的宕机。

另一案例中,红队接管了操作人员的终端,实时监视武器操作。

还有测试团队在用户终端上弹出消息,让操作人员“塞进2个硬币以继续操作。”

多个测试团队都能够复制、修改或删除系统数据,其中一支团队下载了100GB的数据,相当于142张光盘的容量。

报告或许令人不安,但至少红队似乎是娱乐了一把。

GAO并未点名具体的武器系统或漏洞,但声称DoD才刚刚开始认识到漏洞的严重性。

十月份是美国的国家网络安全意识月,怪不得连连曝出安全大事……

GAO报告地址:

https://www.gao.gov/products/GAO-19-128

相关阅读