最近与声学有关的信息安全技术和话题热了起来,黑客不但能听走你的电子邮件密钥,甚至能利用计算机声卡进行数据传送。

在“最新攻击手段听译电子邮件密钥”一文中,计算机科学家成功通过智能手机从运行PGP程序的计算机中“听译”密钥。这项最新的密钥提取攻击技术能够准确地捕捉计算机CPU解码加密信息时的高频声音并提取密钥。

最近又有一篇发表在通讯杂志上的文章,替 BadBIOS 这把大火又添了些新柴。在 BadBIOS 的案例里,已经指出各项设备是透过一般计算机的音效装置来进行无线的沟通。这份报告明确地说明了这样沟通方式的可行性。即使这最终和BadBIOS没有关系,它也很有可能成为一种数据泄漏的方法。

首先,我要明确指出,这仅仅是一个通讯管道,并不是像某些文章可能会让你联想到能够作为感染载体。在现在这时间点,没有已公开的技术可以仅仅依靠声音来超越距离的感染系统(你可能会想从现在起开始对Siri多尊重一点)。

这方法的工作原理跟一种用来进行水底通讯的旧系统一样,利用接近人耳听觉的音频上限。人类听觉所能接收到的频率范围通常是从20Hz到20KHz。 为了做个比较,狗可以听到高达60KHz的范围。我们听到高频的能力会随着年龄增加而变差。也因为如此,一般计算机硬件的设计规格(例如20Hz到 20KHz)跟大多数使用者可以听到的范围(比方说此篇讨论所设定的17KHz)之间就会自然地出现一个空间来。

经过一些初步的测试,我们发现,在我们20人的样本里,约有两个可以听到17.5KHz的铃声。到目前为止,我们的测试里没有人听到 18.5KHz。任何可以使用音效硬件的应用程序都能够用这种方式交谈。注意到,Mac和Linux系统可能需要不同的软件做法。所有使用的硬件都是现成 而且未改过。还有一点很有用,在我们的测试中,18.5KHz的音频没有办法透过电话或视频会议传输。

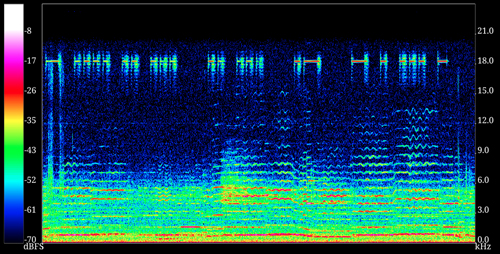

Hack-a-day用GNU Radio做出一段关于此作法很棒的示范。 虽然可能很难将GNU Radio运行在它不属于的系统上。在我们接下来的测试里,我们要专注在范围、可靠性和使用一般软件的可能性。我们可以用一个简单的Perl脚本将文字讯 息转换成18.5KHz的摩斯密码音频。在一个没有特别准备过的环境下(例如有风扇声、机器噪音、音乐等),我们可以很轻易地在超过6公尺或20英尺外, 利用些简单的频谱分析软件来进行译码。

图一、这个信息是「This is a test(这是个测试)」,加上相同系统在同时所播放的音乐

我不认为现在需要在机架上装「锥型静音区(Cone of Silence),还不是时候。但至少我们现在必须相信,计算机硬件利用超音波(或至少是高频)来传输数据是可能且完全可行的。在目前,最佳建议是在需要防范此类通讯而又无需音效功能的系统上移除音效硬件。