第1章 概述

1.1 云服务商安全的概述

随着IT资源服务化思想日益普及,计算资源呈现出“一切皆服务”的趋势,资源服务成为云计算的核心运营模式。然而,在云计算带来便利的同时,服务资源的集约化、虚拟化也进一步增加了安全防范的难度,云服务商的安全问题日益凸显,逐渐成为云计算技术推广落地的核心研究课题之一。

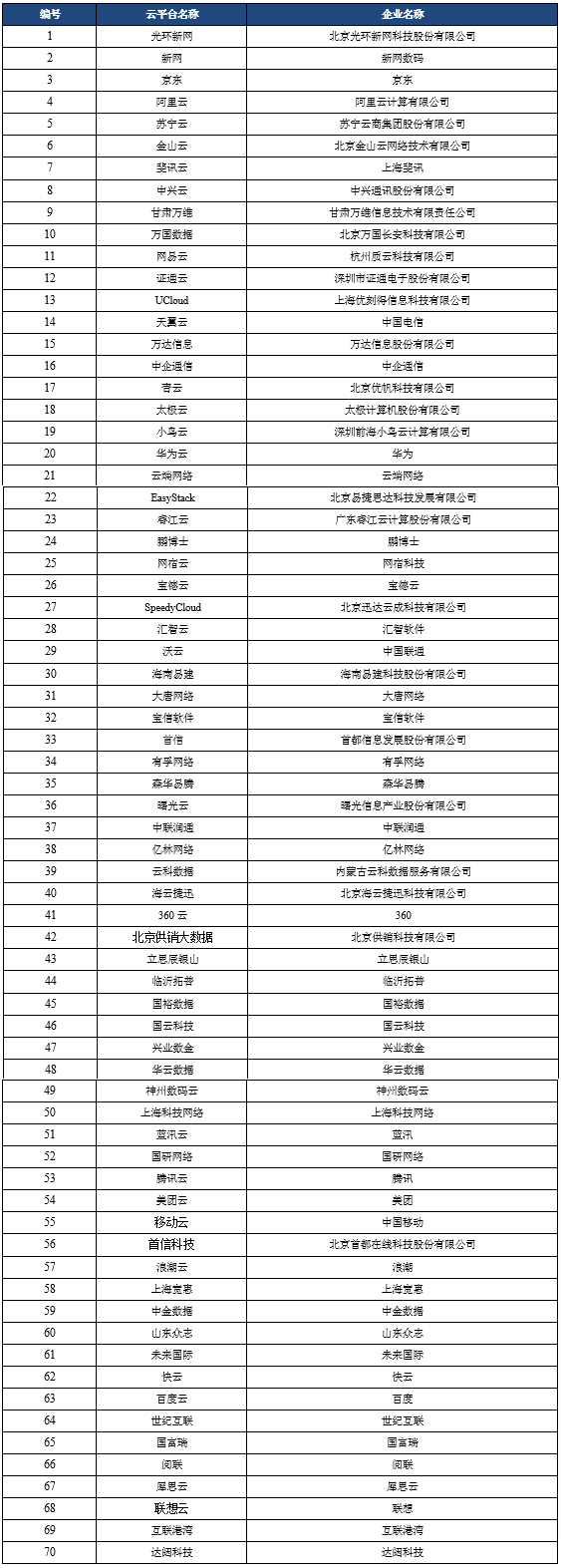

然而,全球云服务相关的安全事故却时有发生:2016年9月,Cloudflare数百万网络托管客户数据泄露;2017年6月,亚马逊AWS公有云共和党数据库中美国2亿选民个人信息被曝光;近日,在腾讯云发生了一起因服务器故障,导致创业公司数据丢失的事件;数据丢失对于企业来讲将会造成不可估量的损失,在企业将业务应用向第三方云环境迁移的过程中,首先需要考虑的就是对云服务的信任问题。由于云服务的“外包”特性,云服务商是否能够对租户数据安全提供保障,能否为其业务运营保驾护航,能否采用积极手段挽回事件损失直接成为云计算厂商竞争的核心能力。云服务商层出不穷的安全事件直接把云安全推向了网络安全研究的前沿,安全值就70家云服务商进行网络安全风险研究,形成如下报告。

1.2 名词解释

安全漏洞:主机操作系统和安装的组件存在的严重的高危漏洞,会使服务器遭受病毒或黑客入侵,引起信息泄露或篡改。

网络攻击:企业在互联网上的应用系统或网络遭受到DDOS拒绝服务攻击,包括TCP攻击或UDP攻击的报警信息,拒绝服务攻击通过流量攻击的方式攻击系统或网络,过大的攻击流量会引起服务中断。

垃圾邮件:组织邮箱服务器被列为垃圾邮件发送域,一旦被反垃圾邮件设备拦截,将导致用户可能无法正常使用邮件。

恶意代码:来自国内外安全厂商的恶意代码检测结果,系统可能已经被植入后门、病毒或者恶意脚本。

僵尸网络:组织服务器被攻破,被当做“肉鸡”不断向外部发起扫描或者攻击行为,服务器主机可能被入侵,存在后门被远程控制。

黑名单:域名或者IP地址被权威黑名单机构列入黑名单,用户的正常网页访问可能被浏览器拦截或者IP网络通讯被防火墙阻断。

高危端口:黑客会使用工具扫描计算机上的端口,并入侵这些端口,关闭这些高危端口,可使电脑避免遭受攻击。

证书过期:网站证书过期,造成无法对外提供服务,影响用户访问。犯罪分子利用过期的证书,可窃取和篡改浏览器与服务器之间的信息传输。

第2章 云服务商安全矩阵

2.1 安全风险值概况

安全值对近一年内全国云服务商的互联网资产和面临的网络风险进行了重点分析,整个行业网络安全均值为573,属于风险较高的行业。对于抽样分析网络风险的70家云服务商中,其中分数低于850分的有54家,处于网络风险的高危地段。云服务行业共有互联网资产140223个,其中域名229个,主机108991个,IP地址31003个;网络风险共计243261个,其中包括安全漏洞5419个,网络攻击11321次,僵尸网络226110次,恶意代码362个,域名隐私泄露49个。

2.2 云服务商四维评价

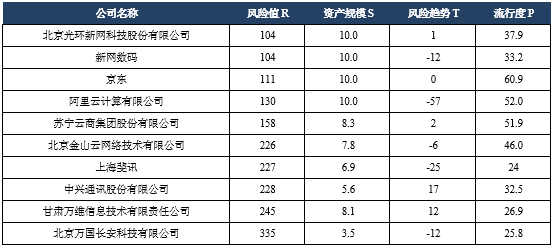

云服务商网络风险较高的TOP10

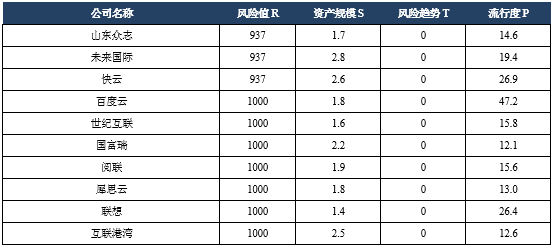

云服务商网络风险较低的TOP10

为了能够深入研究行业互联网风险状况及原因,我们选择了安全值较低和较高的各十家公司进行RSTP四维分析评价。分别从风险值、资产规模、风险趋势、流行度等角度的数据分析了各行业风险状况及其内在相关关系。从上表可以看出互联网资产规模较为庞大的云服务商大部分处于网络风险较高的地带,同样访问流行度高的几家云服务商均拥有着偏高的互联网资产数量。

名词解释:

风险值(R):Risk,评分区间(0-1000分),风险越高R值越低。

资产规模(S):Scale,评分区间(0-10分),机构的资产数量越多S值越高。

风险趋势(T):Trend,评分区间(±1000分),当月与前一月R值变化趋势。

流行度(P):Popular,评分区间(0-100分),被访问次数越多P值越高。

2.3 云服务商资产R-S风险相关关系分析

云计算企业搭建云平台时,可能会涉及购买第三方厂商的基础设备、运营商的网络服务等情况。基础设施、网络等都是决定云平台稳定运行的关键因素。云服务将资源和数据的所有权、管理权和使用权进行了分离,故云服务商需要具有更高的数据安全保护水平和更先进的数据保护手段。因而我们针对云服务商的风险值和互联网资产指数做以下分析:

为了研究资产数量和网络风险的影响,我们选取了网络风险值较低的十家,根据表中数据绘制了象限图。从图中分布可以看出抽样企业的风险值R随着资产规模扩大而降低,图中虚线代表了行业平均资产规模及平均风险值;我们可以发现网络风险较高的十家云供应商大部分处于第四象限,也就是资产最多的云服务商安全值最低,说明互联网资产的增加同样也扩大了风险的暴露面,为云服务带来了更多的互联网风险,云服务商应采取更加完善的信息安全工作。

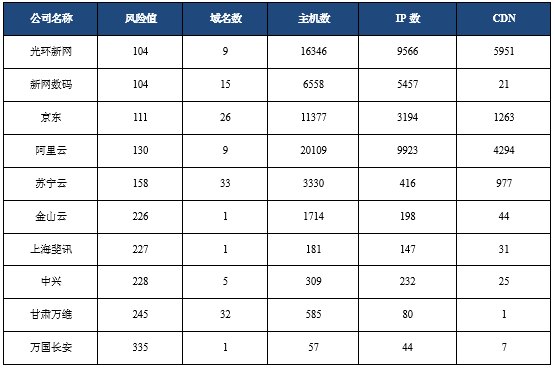

我们选择了处于高危风险的十家云服务商,分析其资产详细情况。将互联网资产分为域名资产、主机资产、IP资产、CDN等几个维度进行统计结果如下:

云服务商互联网资产概况

注:数据来源安全值,以上数据为2017年7月~2018年7月存活过的互联网资产累计数值。

从表中可以看出,域名数最多的是苏宁云;主机数和IP数最多的均是阿里云;其中CDN最多的是光环新网。CDN作为一种新型的网络构建方式,它不仅能大大提高网络站点的访问速度以及站点稳定性,还能有效地预防黑客入侵以及降低各种DDoS攻击对网站的影响,同时保证较好的服务质量。

2.4 云服务商流行度P-R风险相关关系分析

为了研究访问流行度和网络风险的关系,选取云服务商中风险值较低的十家平台,根据表中数据绘制了象限图。图中虚线代表了平均访问量及平均风险值,从整体走向可以看出,访问流行度较高的企业相对应的风险值均较低;访问流行度代表着企业云服务的访问频率及用户规范,越是活跃的组织系统重要性越高,但目前的网络安全风险却最高。

第3章 云服务商网络风险分析

3.1 云服务商网络风险概况

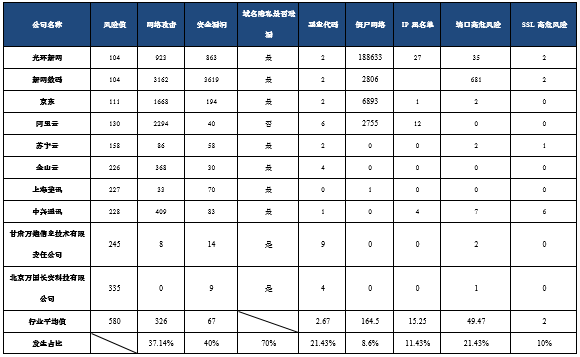

云服务商网络风险概况

我们从风险值风险等级、网络攻击、安全漏洞、隐私保护、恶意代码、僵尸网络、IP黑名单、端口高危风险、SSL高危风险等九个维度的网络风险数据对处于网络风险较高的七家取样企业做了分析,根据上表发现,2017年年中至2018年7月底结束,北京光环新网科技股份有限公司面临的互联网风险最高;40%的云服务商出现安全漏洞;庞大的线上业务量使电商平台遭受DDoS攻击占比达到37.14%;总体域名隐私泄漏高达70%;恶意代码、僵尸网络、SSL高危风险相对发生率较低;其中21.43%的云服务商出现恶意代码,一旦企业发生恶意代码或僵尸网络事件,都可能导致业务中断事件;目前11.43%的企业在IP地址被列入国际黑名单中,收录国际黑名单的安全设备将会阻断黑名单中IP地址的通讯,对线上业务的开展造成很大不良影响。

第4章 云服务商安全漏洞分析

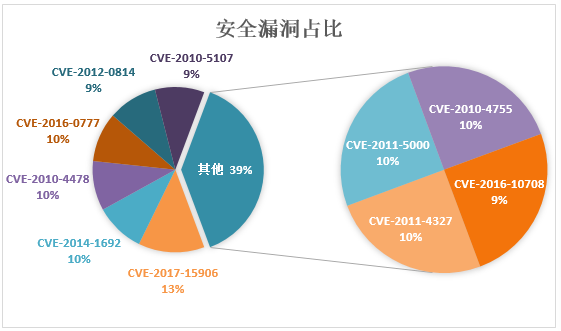

4.1 云服务商最常见安全漏洞分析

4.2 安全漏洞详细统计和描述

漏洞详细信息如下:

安全漏洞TOP10

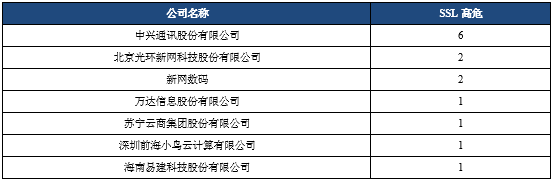

4.3 SSL高危风险

根据上表中数据,我们可以发现,中兴通讯股份有限公司的SSL高危漏洞数量最多,需加大管理力度和准备预防措施。在网络层针对数据应用的网络架构和系统入口进行安全防护,可采用的防护手段主要有防火墙和入侵检测。在适当的协议层进行访问规则和安全审查,将符合通过条件的报文从网络接口送出,对不符合的报文则予以阻断。企业可以通过以上对安全防护合理补充,帮助系统快速发现网络攻击的发生,扩展系统管理员的安全管理能力,提高信息安全基础结构的完整性。

一般数据加密使用的是SSL(Secure Sockets Layer,安全套接层),通过加密实现数据集的节点和应用程序之间的数据保护。SSL协议漏洞与SSL证书本身是无关的。SSL证书用于激活服务器和客户端之间的SSL传输协议。现有的SSL协议已发展出SSLv2、SSLv3、TLSv1、TLSv1.1及TLSv1.2多个版本。其中SSLv2及SSLv3已被发现存在漏洞,推荐在服务器端配置关闭该协议,仅开启TLSv1、TLSv1.1及TLSv1.2即可避免受到漏洞影响。

第5章 网络攻击分析

5.1 云服务商DDoS攻击概况

DDoS攻击概况

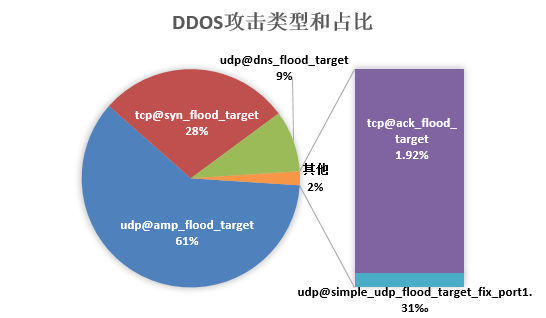

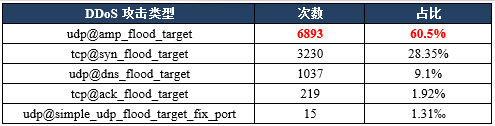

DDoS攻击类型

根据上表结果,云服务商一年内共遭受了11394次DDoS攻击。其中TCP半连接攻击占据网络攻击的主要部分,对于这种类型的DDOS攻击,可通过缩短SYN响应时间或设置SYN Cookie过滤TCP包等手段来实施。对于UDP放大攻击,可以通过限制UDP包大小,或建立UDP连接规则来达到过滤恶意UDP包,减少攻击发生的效果,具体可根据企业自身的详细情况选择合适的解决方案。

5.2 云服务商DDoS攻击流量年度统计情况

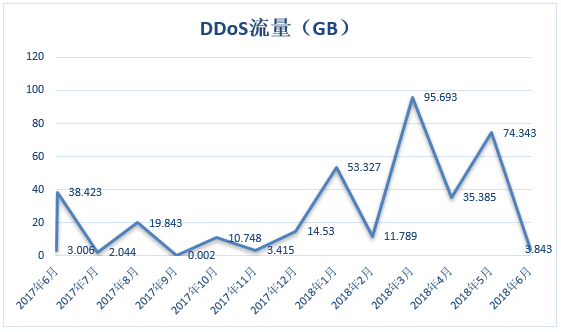

2017年6月至2018年7月截止,安全值统计了70家提供云服务的公司,根据表中数据绘制上图。从图中可以得出,分别在2017年7月、2017年9月、2018年2月、2018年4月、2018年6月发生了5次攻击流量的爆发,其中2018年4月DDoS攻击流量达到95.693G的峰值。根据近半年攻击流量,各企业需加强网络信息安全的意识,不可有丝毫的懈怠。

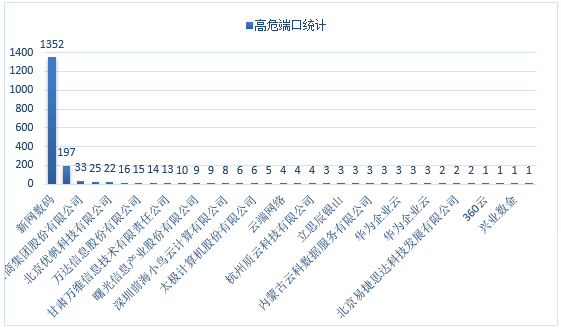

5.3 高危端口风险

开发人员和管理员应使用最佳工具保护设备及服务安全,拒绝使用非加密协议。使用HTTPS和FTPS可以最大限度减少潜在入侵者的攻击面,同时保护敏感数据的传输安全。此外,除了使用诸如SSH这类加密协议,还应在易遭受攻击的设备前配置防火墙,同时设置为仅通过VPN访问。若无法做以上部署,应设置强密码进行保护,切勿使用默认凭证。

完善数据存储管理制度。建立、健全账号口令管理、补丁管理、安全配置管理、防病毒管理等安全管理制度,定期进行安全检查和风险评估,对发现的安全漏洞、高危端口及时进行处理。信息使用设置可信域和非可信域,实施不同的安全策略,实现分层分级的安全防护。建立终端接入的审批流程,部署终端接入管理系统,确保安全维护人员的所有操作可审计、可追溯。

第6章 其他网络风险分析

6.1 HTTPS证书过期

HTTPS实际就是在TCP层与HTTP层之间加入了SSL/TLS来为上层的安全保驾护航,主要用到对称加密、非对称加密、证书,等技术进行客户端与服务器的数据加密传输,最终达到保证整个系统的安全性。

网站的运行方式可以建立在HTTPS协议之上,以避免非加密数据在网络传输过程中所导致的被恶意截取、篡改、重定向等网络安全问题。云服务商需及时查询关注自身HTTPS是否过期,以更好的保证数据的完整性,确保数据在传输过程中不被改变,防止数据在中途被窃取。

第7章 附录

企业名单(按安全值升序排序)

相关阅读