1. USB自动运行和固件攻击

最简单粗暴的攻击同时也是最长寿的物理隔离克星——有现实世界最轰动的案例为证。但凡有丁点儿机会将受感染的U盘插入物理隔离主机,攻击者就能做一堆坏事,只有想不到,没有做不到。震网就是其中一例,充分展现了USB自动运行攻击的巨大破坏力。如今很多人都知道,美国情报机构有能力使用震网病毒通过USB搞瘫伊朗物理隔离的核反应堆。USB端口只要启用,留给黑客的机会就是无穷的。COTTONMOUTH是NSA开发出来的U盘攻击,但在2014年泄露到了公网。该攻击具备软件驻留特性,并能通过射频(RF)信号桥接物理隔离的主机。

此后,将USB作为攻击渠道的隐蔽攻击不断改进。比如说,4年前,研究人员在黑帽大会上演示了恶意修改被黑U盘固件以感染电脑的方法;该方法无需任何硬件修改,系统级取证检测也检测不出。

2. U盘用作射频发射器

2016年,本古里安大学研究人员利用U盘突破物理隔离的技术再次升级。他们展示的USBee恶意软件可将普通正常U盘用作射频(RF)发射器,在物理隔离的主机和攻击者的接收器间传递数据,进而加载漏洞利用程序和其他工具,以及从目标主机渗漏数据。接收器与目标主机之间的距离最长可达9英寸,如果架上天线,二者之间的距离还能更延长些。攻击者必须找机会将初始恶意软件植入目标主机,且该物理隔离的目标主机还要使用U盘,USBee才可以起效。

3. CPU电磁信号

佐治亚理工学院的研究人员已经花了5年多的时间研究如何利用CPU泄露的电磁信号建立隐秘信道突破物理隔离。2013年,他们演示了该电磁信道用于拾取同一房间内物理隔离主机击键信息的方法。最近,他们一直在评估通过CPU指令处理所产生的电磁信号到底能渗漏多少信息,并提供衡量边信道能力的方法,以便软硬件设计者能有个标准来评估未来应对此类攻击的反制措施的有效性。

4. 突破法拉第笼的电磁信道

安全人员对电磁信道威胁的响应可能是将高度敏感的物理隔离系统置入法拉第笼中。但法拉第笼的电磁屏蔽并非总是有效。本古里安大学最近的研究表明,法拉第笼也挡不住目标主机和移动设备接收电磁传输信号。不过,目标主机得先感染了他们的恶意软件才行。但是,研究人员调节CPU负载的方式让他们能够产生更强的磁漏,突破法拉第笼的防御。

5. LED状态指示灯

关键系统物理隔离,但仍处在IP摄像头监视之下。这种操作并不少见,对吧?然而,本以为是双保险的做法,却可能为攻击者提供了完美的离线主机信息渗漏渠道。

去年,数支安全团队演示了利用LED状态指示灯从未联网系统中传输信息到IP摄像头的方法。首先,上面提到过的本古里安大学那支专门研究边信道的团队,他们的LED-it-GO研究证明,可通过硬盘LED指示灯渗漏数据。然后,中国科技大学的研究人员更进一步,写出了能调整键盘灯闪烁的软件,能够以人眼察觉不到但IP摄像头能捕获到的调制方式泄露数据。两种攻击方法都需要黑进监视摄像头,且目标系统也需要植入恶意软件。

6. 红外遥控

今年早些时候,上述中国科技大学的研究团队将利用LED渗透提升到了全新的高度。他们打造了名为IREXF的隐秘信道,给物理隔离的目标主机增加了发送红外遥感信号的功能,且渗漏途径不仅仅是IP摄像头,很多IoT设备都可以。

代替恶意软件成为物理隔离主机上进行渗漏的,是经供应链攻击往目标公司带入的小小硬件模块。该隐秘信道利用如今很多IoT设备都具备的红外遥控功能来传输数据。

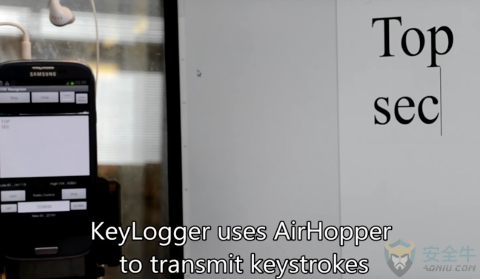

7. 无线电广播和移动设备

你知道自己每次敲击键盘的时候你的显卡都在往外发出FM无线电信号吗?本古里安大学的研究人员利用这一系统怪癖开发出了AirHopper技术。2014年的演示中,他们利用手机中的FM接收器捕获到了物理隔离主机上用户每次击键时显卡散发出的FM无线电信号。最终,该方法演变成了无线键盘记录器,能够盗取隔离系统上录入信息的那种。

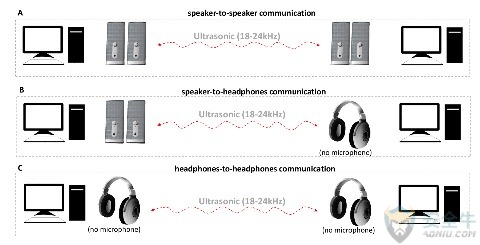

8. 超声波通信

本古里安大学边信道研究团队非常勤勉,今年春天又设计出了新的物理隔离突破方法,名为MOSQUITO,利用超声波在多台物理隔离主机间创建通信信道。即便主机未接入标准麦克风或者禁用了麦克风,攻击者都能将扬声器和耳机变身为麦克风使用。这些音频设备可用于通信,有效建立双工传输模式。

最早拿出隐秘声学网络概念验证的是德国一家研究所的研究人员,但他们的概念验证中,麦克风和扬声器两者均要用到。

相关阅读