漏洞在3月份被报告,补丁正在路上……走得比较慢……

过去9年,数百万英特尔工作站和服务器芯片,承载了可被用于远程控制和植入间谍软件的一个安全漏洞。

具体讲,该漏洞存在于英特尔的主动管理技术(AMT)、英特尔标准管理(ISM)和中小企业技术(SBT)固件6到11.6版中。Chipzilla公司称,该安全漏洞可令非特权攻击者获得这些产品提供的管理功能的控制权限。

这意味着,黑客有可能就在操作系统鼻子底下登录受影响计算机的硬件,利用AMT的功能悄悄玩弄机器,安装几乎检测不到的恶意软件。因为AMT可以直接访问计算机的网络硬件,攻击者完全有可能从网络上做到上述一切操作。

这些不安全的管理功能在绝大多数英特尔芯片中存在了近10年,从2008年的 Nehalem Core i7 开始,直到今年的 Kaby Lake Core 系列。至关重要的是,该漏洞就存在于计算机的核心部分,在操作系统、各种应用和任何杀毒软件都够不到的地方。

该编程失误存在于数百万芯片中,且只能通过固件级更新才能完全解决。基本上,这就是个通往全球计算机的后门。

该AMT服务是英特尔vPro处理器功能套件的一部分。如果机器上安装并启用了vPro,AMT也预备好了,那么网络中的非法人士就可访问计算机的AMT控制功能,劫持它们。如果AMT未配置,已登录用户依然可以利用该漏洞获得管理员级权限。如果你机器上没有vPro,或者AMT根本不存在,恭喜你,安全!

英特尔认为,该漏洞影响商用和服务器计算机,因为这些机器更可能配备了vPro并启用了AMT,普通人的机器通常不会有这些功能。如果不放心,可以下载下面这份文档来检查一下自己的机器是否受影响:

https://downloadcenter.intel.com/download/26755

基本上,只要你机器上有vPro并启用了AMT功能,你就面临风险。不过,苹果的Mac机,虽然也用英特尔芯片,却不搭载AMT软件,也是安全的。

5月1日,英特尔发布消息称,该关键安全漏洞(CVE-2017-5689),是由Embedi的马克西姆·马留汀在3月份发现并报告的。想要获得英特尔的补丁补上漏洞,你得叨扰你机器的制造商弄个固件更新。同时,你还可以试试下面这篇文章里的缓解办法:

https://downloadcenter.intel.com/download/26754

虽然这些更新是由英特尔开发的,却必须由制造商加密签名并分发。希望未来几周内能推送给用户吧,尽快。

英特尔发言人说:“2017年3月,一名安全研究员在商用PC和采用AMT、ISM或SBT的设备中,发现了一个关键固件漏洞,并报告给了英特尔。”

消费级PC不受此漏洞影响。我们没有发现该漏洞的利用程序或实例。我们已经实现并验证了一个固件更新以解决该问题,并与设备制造商合作,确保更新能尽快推送给用户。

具体来说,英特尔给出的信息包括:

非特权网络攻击者,可获取预置英特尔管理套件的系统权限:AMT和ISM。

非特权本地攻击者,可配置管理功能,获取英特尔管理套件的非特权网络/本地系统权限:AMT、ISM、SBT。

很明显,英特尔的SBT不受网络提权的影响。无论你用的是AMT、ISM还是SBT,需查找的修复固件版本,取决于以下受影响的处理器系列:

第一代 Core : 6.2.61.3535

第二代 Core : 7.1.91.3272

第三代 Core : 8.1.71.3608

第四代 Core : 9.1.41.3024 和 9.5.61.3012

第五代 Core : 10.0.55.3000

第六代 Core : 11.0.25.3001

第七代 Core : 11.6.27.3264

简单说,从2008年的 Nehalm 到 2017年的 Kaby Lake,每一个带AMT、ISM和SBT的英特尔平台,都有可远程利用的安全漏洞。

即便主机上没有预置SMT、ISM或SBT,依然有风险,只不过威胁不是来自网络而已。

如今,分发经数字签名的固件更新供用户和IT管理员的责任,落到了计算机制造商们身上。这意味着,如果你的硬件供应商是戴尔、惠普、联想之类大牌公司,你很有希望在短时间内获得更新。如果只是名不见经传的小厂商,那你就自求多福吧:安全、加密、固件分发这种活儿,对利润薄的公司而言太难以承受了。换句话说,硬件供应商是小公司,你需要的补丁包恐怕遥遥无期了。

AMT是什么

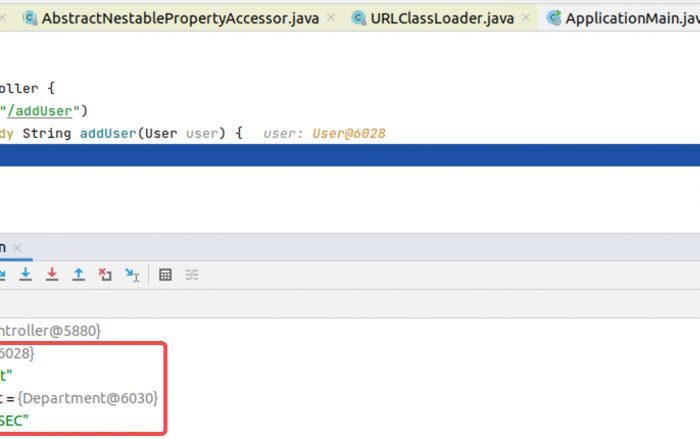

AMT是通过16992网络端口连接主机网卡的带外管理工具:这东西把主机控制完全交托到了网上,让IT员工和其他系统管理员可以远程重启、修复和更改服务器及工作站。它能提供虚拟串口控制台,如果安装了正确的驱动,还有远程桌面访问功能。如果这东西暴露在了公网上,烧香拜佛都救不了你了。

本来应该是要有口令才能访问的,但上述漏洞让攻击者不用经过身份验证,就轻轻松松连上硬件控制面板。甚至,即便你主机的AMT访问被防火墙拦在内网,你网络内部的某人或者恶意软件,比如说前台用的PC,也有可能利用该漏洞探进AMT管理的工作站、服务器,进一步掌控你公司的IT。

AMT是运行在英特尔管理引擎(ME)上的软件,十多年前推出 Core 2 芯片的时候,该引擎就内嵌进了英特尔的芯片集中。它运行在所谓的 ring -2 层,低于操作系统内核,机器上的任何管理程序都监测不到。基本上,相当于你计算机里的第二台计算机,而且拥有对网络、外围设备、内存、存储器和处理器的完整访问权。有趣的是,该引擎由 ARC CPU 芯片驱动,是个16和32位混合架构,属于超级任天堂游戏所用 Super FX 芯片的近亲。没错,这款在游戏中进行3D计算的定制芯片,就是秘密控制你英特尔x86电脑的ARC微处理器的始祖。

英特尔管理引擎的信息,近些年来渐渐进入公众视野:比如说,伊戈尔·思科钦斯基在2014年就发表过一个超棒的演讲。ARC芯片从串口闪存运行ThreadX实时操作系统(RTOS)。它可以直接访问网卡。如今,该芯片已被集成进 Platform Controller Hub ——连接主板上主处理器的硬件控制器集成微芯片。

管理引擎是英特尔不愿多谈的黑盒功能,Chipzilla的网站上略有介绍。这让注重隐私和安全的人毛骨悚然:没人清楚这引擎到底在做什么,能否被真正禁用——因为它运行得如此底层,几乎直接在电脑裸机上跑了。

某些英特尔芯片上,你可以策略性清零部分主板闪存,将管理引擎彻底扼杀。

多年来,工程师和信息安全领域的人一直在警告,因为代码总会有漏洞,英特尔的AMT软件里肯定也至少存在一个可远程利用的编程缺陷,而AMT依托管理引擎。因此,完全屏蔽该漏洞的方法之一:购买根本没有该引擎的芯片集,而不是仅仅通过硬件熔断禁用或断开连接。

找出这么一个漏洞,就像是在微软Windows或红帽子Linux里找到一个用户名和口令都是“hackme(来黑我)”的远程访问管理员账户,还是硬连线的不可清除的类型。只不过,这个英特尔漏洞存在于芯片中,我们凡人的双手是摸不到的,只能等着计算机制造商施恩放出解药。

问题大吗?Linux内核大师马修·加雷特说:“当然!”关于该漏洞,他还在网上贴出了更多技术信息。(http://mjg59.dreamwidth.org/48429.html)

解决该问题,需要一个系统固件更新,提供新的管理引擎固件——包含更新后的AMT代码副本。很多受影响机器已经过了支持期限,不再接收来自制造商的固件更新了,所以,可能会永远得不到修复。曾在这些设备上启用过AMT的人都面临风险。固件更新极少被标记为安全关键因素(通常也不通过Windows更新提供),因此即便有更新可用,用户也很有可能根本不知道,跟别提安装了。

相关阅读