这只是一局象棋游戏。可以移动的棋子:属于防御方的IT部门和属于进攻方的黑客。和战争一样,网络安全防御和攻击领域也是如此:经典欺骗技巧仍有作用。

诱饵(Decoy)

十八世纪使用的假炮(Quaker Gun)是一种军事诱饵,它在远处看起来像大炮,但实际上只是一棵树的树干。一些士兵给假炮涂上黑漆,让它看起来更逼真。低水平的蜜罐伪装成攻击界面(Attack Surface)的样子,对黑客虚席以待。这种蜜罐仅仅是浪费了攻击者的精力,而且只能拖延一小会时间。

隐匿(Concealment)

美国军队自1898年起就在使用烟幕了,这是隐匿的一个例子。RSA大会的顾问团成员托德·英斯基普(Todd Inskeep)表示,如今,企业使用物理隔绝,断开装有敏感数据的电脑与互联网的连接,隐匿起来。

另一个例子是,企业可以通过在内部网络中使用网络望远镜(Network Telescope)或暗网来误导那些前来侦查、源地址不明的流量。在一些金融机构种,它被称为黑洞(Black Hole):任何指向未知IP地址的流量都会被导向到这里,防御者可以记录并抓取流量。对攻击者而言,他们看到流量有去无回,因此不会知道发生了什么。攻击者不会得到一个Null返回,而是完全不会得到任何返回,因而不能从侦查行动中获取到信息。

拟态(Simulation)

拟态比诱饵看上去更加真实。

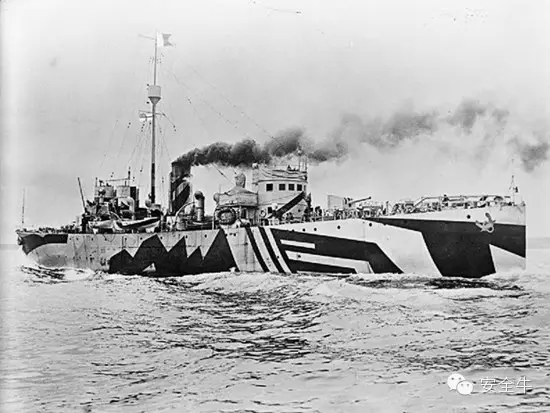

上图是第一次世界大战中用到的假坦克原型,它会发出坦克的声音、滚滚浓烟,甚至真的能动起来,这让它更加具有说服力。特定应用蜜罐(Application Honeypot)将拟态带到了更高的层次上,它会模拟特定几种经常存在漏洞的应用,并在服务器上作为入口点被黑客找到。拟态方式包括开放式电子邮件中继(Open Email Relay)、文件和打印服务器(File/Print Server)以及开放式代理。

否认(Denial)

1962年,俄罗斯拒绝承认试图在古巴部署核弹头。时间快进到今天,有些国家在大量证据面前坚持否认攻击过其它国家。它属于公关和社交网络的一部分。

误导(Disinformation)

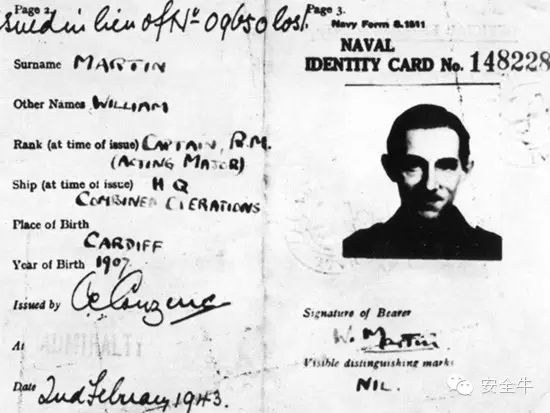

二战期间,英国人把一具尸体装进袋子,将一次佯攻的错误证据包裹进去,然后坐等对方花时间和精力调查一次并不存在的威胁。英斯基普表示,最近出现的所谓客户端蜜罐会通过仔细跟踪本机系统上的修改来寻找恶意服务器,它还会提供一种误导信息,也即他们接受了来自服务器的修改。事实上它们在抓取并且标记这些修改行为,最后通过虚拟化重置自己,让真实的伤害无法发生。

假动作(Deceptive Maneuver)

英斯基普表示,有些轶事中,几家公司定期修改一个网站,以强迫攻击者重新构建他们的系统,从头再来。

陷阱(Trap)

这个广为人知的手法在信息安全领域内是这样使用的:使用装有欺骗性技术的仿真引擎应用。

仿真引擎会乔装打扮成那种随处可见的操作系统,防御者故意将机密信息装进去,可能还会将标签改成“信用卡信息”。在攻击者窃取假数据的同时,欺骗性技术会记录他的活动,将信息分享给其它安全工具,以便让人们更快地抓到网路罪犯。