自动化的全面应用是过去100年来全球技术进步的典型特征。我们生活中的各个方面几乎都可以找出某种方法来应用那些能够提高效率的技术,将人类自身从枯燥乏味的重复性劳动中解放出来,从事那些更高级别的工作。

安全领域也如此,比如漏洞评估,用代码推送来调度静态代码审查,部署工具对海量录入数据进行更快捷的检测和更有效率的反馈。然而问题及挑战在于,尽管人为产生的问题集合可在自动化的帮助下解决大半,却永远不能仅仅依靠自动化本身彻底解决。

生产一件产品或进行一项业务的过程,连同那些支持这项产品或业务的系统,基本上而言,是创造性的。生产过程背后的人,及人类创造性中的优势和弱点都深深的烙印在过程核心中(有趣的是,发现漏洞并构建和执行恶意攻击的过程也是创造性的)。

尽管我们可以将相同的创造性应用自动化上,使之更加完美。但最终,计算机只是按人类的指令行事,进行重复性、大规模的廉价劳动。我们现在用于发现业务漏洞的自动化过程和工具已经达到了一定的程度,剩下的工作则需要人的介入。

无法避免的是,自动化会形成“安全盲点”,而后者同样也是恶意攻击者关注并为之努力攻克的地方。

摩根大通与塔吉特信息泄露事件就是当自动化偏离轨道时会呈现的样子。两起事件中,攻击者所用的最初入口点——一个临时web服务器和面向外部的空调供暖系统(HVAC)控制入口,都是应该被认定为有风险并进行修复的。然而,两起事件中,这些系统最终都沦为了自动化盲点的牺牲品。

心脏滴血和Shellshock漏洞在源代码中已存在多年,期间历经无数次代码审计,却依然存活,直至最终被人发现并利用。

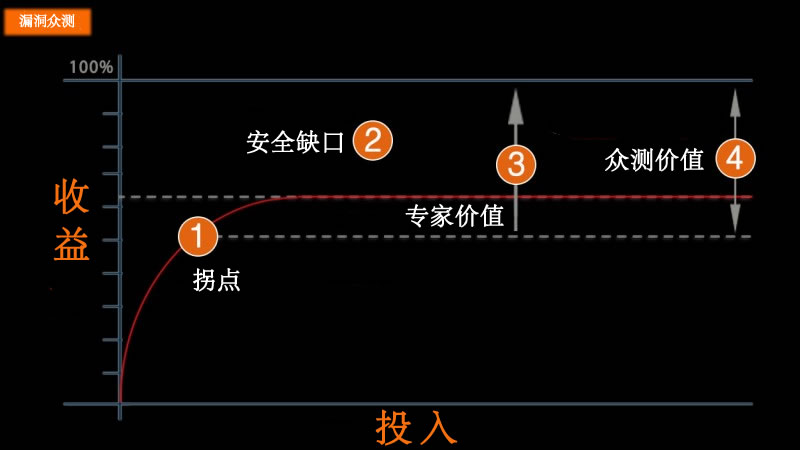

自动化过程和自动化工具能帮我们做很多事。如果考虑“二八法则”,自动化绝对是将我们带到80%价值那端的原因。但不管自动化带来的价值是80%还是更多,最终总会遇到“收益递减规律”接管的拐点(见图中1号),我们在增加或改进自动化上的投入产出便开始逐渐减少,直至趋于水平。

每个软件,每套系统,每个平台都会有安全漏洞。那么,我们能对那20%作些什么呢?我们该怎样解决这些“安全盲点”(见图中2号)呢?

正如企业可以享受自动化带来的效率提升,攻击者也同样可利用相同的自动化技术提高攻击效率。毕竟,没人想把时间和金钱花在突破已经修补好的漏洞上。攻击者认为你可能没注意到的地方,就是他们努力的方向。他们不会停止自动化的脚步,他们甚至会在人力资源上下功夫,以推动攻击水平向更高等级发展。在攻击方看来,有很多人身怀各种各样的技能,被各种不同的动机驱动(不仅仅是钱),还有一套基于追求结果的激励模式。

但这并不是说,在我们的自动化套件之上还需要外聘1000个白帽子来帮你排查各种系统。对大多数公司而言,这是很不实际的。当你招募或外包工作给安全专家时,他们应该为防御和培训服务,并将评估结果的剩余价值驱动起来供下至工程团队上至管理层所用,发挥他们的持续性影响。这些专家将会帮助弥补差距缩小空白(见图中3号)。

剩下的空白(见图中4号)是那些真正糟糕的东西所在,那些黑客能找到而高薪聘请的专家发现不了的东西。

这里,就是众测需要隆重出场的地方。在这个领域,人类本身也融入了自动化之中。通过利用绩效薪酬模式,以及通过众测凝结安全社区的集体创造力,可以将人力资本以一种低成本高效益的方式发挥出来,进一步缩短自动化能力和人类专家能力间的差距,达成想要的最高安全级别。

最后,我们需要注意的是:不要想当然地认为自动化就是万能的。这么想的话只能把自己陷入危险的安全盲区之中。相反,我们应该运用众人的智慧,让一组能体现人类效率的高水平安全测试员来缩小差距,那些潜在攻击者惦记的就是这一差距,他们不只追逐那些能被自动化工具和市场上售卖的商业工具轻易发现的漏洞。而且,即使他们使用这些工具,也一定不会是跟你一样的方式。他们会关注那些你容易忽略掉的地方,他们也想快速有效地突破防御。