1、工具介绍

sish是一个开源的反向代理工具,通过在公共的端点和本地运行的服务器之间建立一个安全的ssh通道。该工具的功能是将内网端口暴露在公网上。该工具部署在公网中,本地无需安装,无需注册,支持转发的协议有HTTP(S)、WS(S)、TCP。

- 优点:①流量设备记录了外联的ssh流量,流量加密;

②本地无需安装,利用openssh本身的端口转发,无落地文件。

- 缺点:①本地设备必须可以访问外网;

②本地设备必须可以使用ssh。

2、攻防演练场景中的应用-隐藏攻击流量

在攻防演练场景下,攻击者往往会通过各种手段绕过终端检测,同时还会使用魔改、加密、隧道等方式来逃避流量威胁检测。

sish这款工具可以利用SSH隧道来隐藏真实的攻击流量。通过对该工具进行研究,本文以隐藏天蝎(Webshell管理工具)访问Webshell以及Cobalt Strike(渗透工具,后文简称CS)木马回连C&C的流量为例,分析该工具在攻防场景下的应用。

2.1隐藏Webshell流量

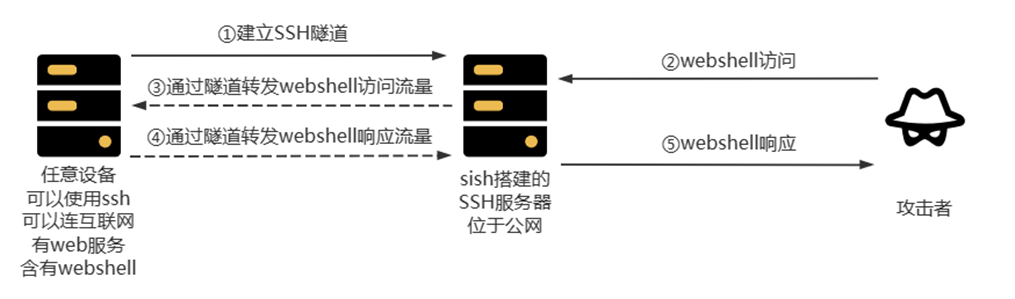

应用场景:在失陷设备中存在web服务,且已被攻击者成功上传Webshell,该设备可以访问公网。攻击者在公网部署了sish服务器。

攻击者利用ssh的远程端口转发功能,将内网web服务端口与公网sish服务器web端口建立SSH隧道。所有访问sish服务器web端口的流量都会通过SSH隧道转发到内网,实现Webshell流量的隐藏。流量设备中只能记录内部设备外联SSH服务器的流量,隐蔽性极高。

这种利用不仅可以隐蔽通信流量,还可以扩大Webshell的利用范围。Webshell一般利用在内外网都可直接访问的web服务器。这种隐蔽Webshell流量的方式,可以将内网的web服务快速暴露在公网中,给攻击者更多利用Webshell的机会。

2.2隐藏木马回连C&C的流量

应用场景:攻击者在失陷设备上部署了sish服务器,该设备可被攻击者直接或间接访问。

攻击者将CS的team server服务器端口与失陷设备的sish服务器建立SSH隧道。使用CS生成回连C&C为localhost的木马,sish会将CS回连localhost的流量通过隧道传输到team server服务器,从而达到隐藏CS通信流量的目的。

- 优点:①流量设备中完全不存在CS的通信流量,只存在内联的ssh流量。CS的通信流量只存在本地的一个端口到另一端口,流量加密,隐蔽效果好;

②CS马中未记录真正的C&C地址,如果team server服务器只有在使用的时候建立连接,C&C地址将难以暴露、难以溯源;

③被发现异常SSH通联后。

- 缺点:①team server服务器必须可以访问这个设备;

②sish服务器需要部署到失陷设备;

③因为是内联的SSH,该协议是常见的远程登录协议,容易引起重视;

④应用场景较为苛刻。

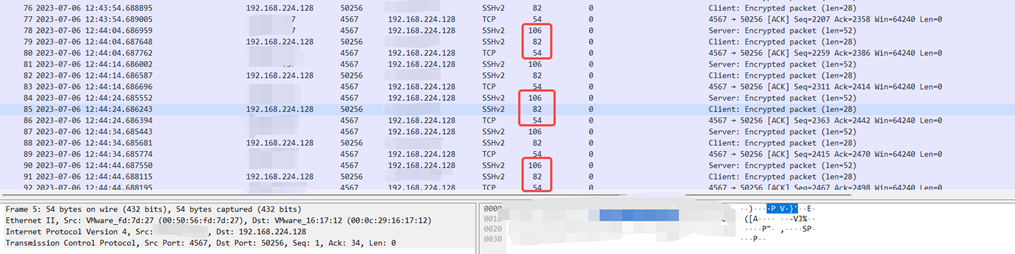

3、流量分析

该工具SSH流量存在心跳特征,虽然心跳时间可以由参数配置,但是心跳包的大小呈现一致性,且该工具由go语言编译,服务端ssh指纹与常见各版本系统ssh服务端指纹不相同,这些都可以作为弱检测特征,多个弱特征组合成一个强特征,使该工具的通信行为可以被加密流量检测设备发现。

4、检测

观成瞰云(ENS)-加密威胁智能检测系统对sish产生的SSH隧道流量的检出结果。

5、总结

sish工具本身可以配置通信参数,如通信白名单、通信心跳等。工具使用SSH协议传输,当应用于隐蔽攻击流量时,检测原攻击工具流量特征的方法将会失去作用。相比HTTP等传统加密隧道,使用SSH等加密协议构建隧道,能进一步对原始攻击流量进行加密协议封装,提高隐蔽性,规避流量检测设备的检测。其他加密协议如TLS、RDP也可以搭建类似隧道。

观成科技安全研究团队通过对这类加密协议隧道工具产生的流量进行分析,研究其在各种攻防场景下的流量隐藏技术,力争在这类隐蔽隧道流量检测方面做出突破。