2022 年 “网络战”硝烟四起,漏洞已成威胁国家关键信息基础设施的新型关键武器,亦是各国争相管控和利用的“现代军火”。2022年5月26日,美国商务部工业与安全局(BIS)通过修订《出口管制条例(EAR)》发布了酝酿 7 年的“网络安全物项”出口限制策略,以“国家安全”和“反恐”为出发点,加强了对漏洞披露的出口限制。

毫不夸张的说,随着漏洞的资源属性和战略地位不断提高,漏洞成为网络空间的战略物资:“谁能利用好漏洞,谁就能在网络空间占据先锋”。

鉴于漏洞在网络空间的战略地位,我国在近年相继出台了相关政策法规,强调国家对于漏洞管理工作的监管决心。

战略高度上,有2016年7月印发的《国家信息化发展战略纲要》;法律层面,有2017年6月1起施行的《中华人民共和国网络安全法》;再到2021年8月公布的《关键信息基础设施安全保护条例 》和9月实施的《网络产品安全漏洞管理规定》,以及2019年12月1日实施的国家标准《网络安全等级保护制度》,各个纬度都提到了对漏洞的关注。

截止目前,漏洞攻击仍然是威胁行动者最热衷使用的网络攻击手段,而漏洞治理仍然是安全运营者最大的难题。

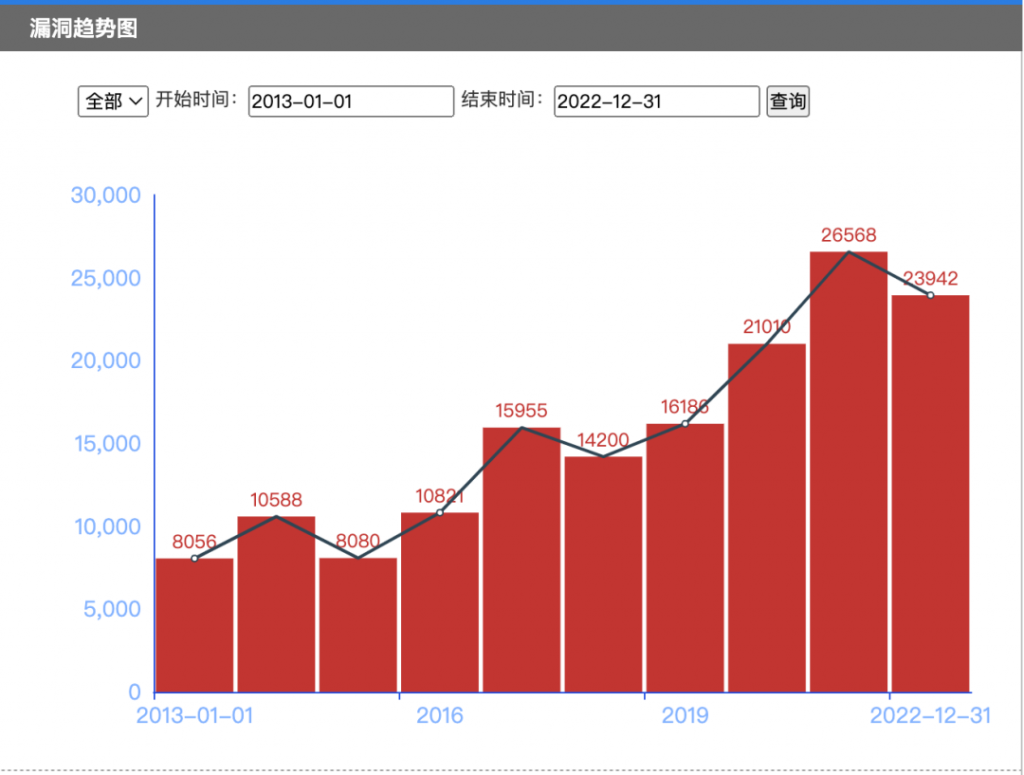

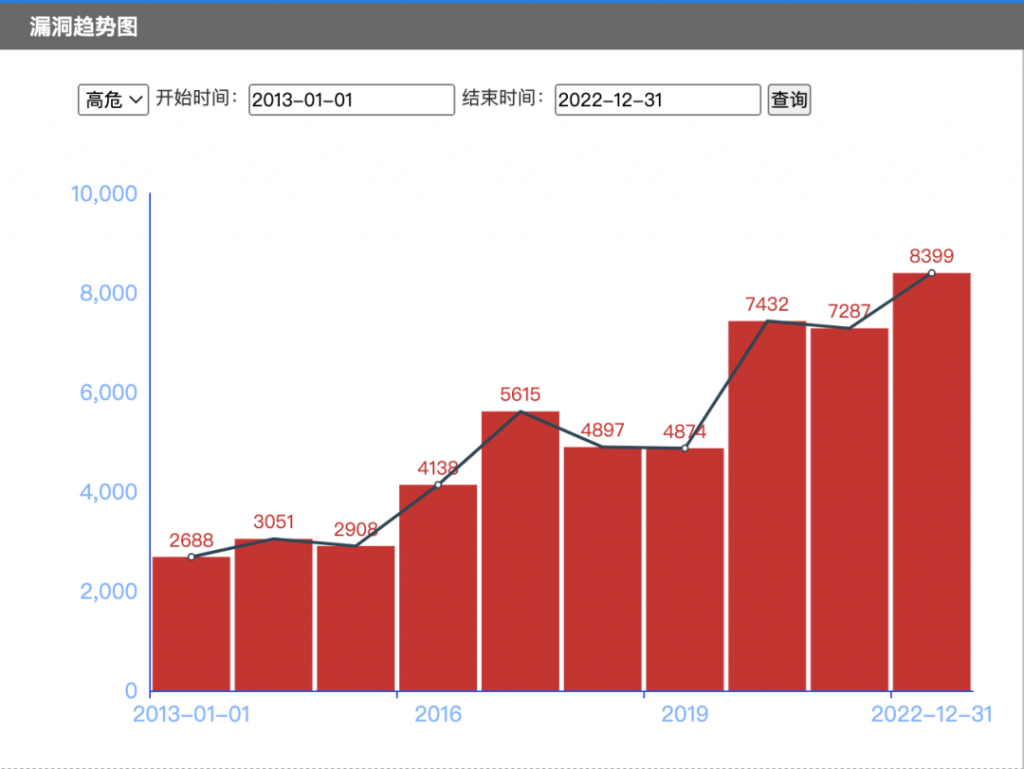

漏洞数量多,高危漏洞占比超过30%

根据CNVD官网统计数据,2013 年 1 月至 2022 年 12 月底,近十年来,CNVD 共收录漏洞信息 155406 条,其中高危漏洞信息 51823 条,占比 33.35%(数据来源:https://www.cnvd.org.cn/flaw/statistic统计查询)。

漏洞是网安事件“罪魁祸首”,老旧漏洞不容忽视

北极狼实验室发布的《北极狼实验室2023年威胁报告》中指出,在2022年,45%的网络安全事件是由漏洞引起的,这些漏洞本可以通过事件发生之前的安全补丁和更新得到缓解。在这些事件中,攻击者利用一个已知的漏洞(例如,代理Shell、Log4Shell)来获得对网络的访问权。

在 2022 年被攻击者利用的前5个漏洞中,有4个是在 2021 年发布的,如下图4所示。由此可见,漏洞从披露到最终该漏洞被企业中受影响的资产上做修复是需要一个很长的周期的,有的漏洞甚至由于各种原因无法被修复。

只有1%漏洞,才值得你投入99%的时间

漏洞攻击造成的影响不容小觑,例如大名鼎鼎的log4j,可谓是真正的核弹级漏洞,堪称互联网历史上破坏力最惊人的漏洞之一,漏洞波及面和危害程度堪比2017年的“永恒之蓝”漏洞。

然而,庞大的漏洞数量库让安全工作者闻之色变,资产脆弱性扫描动辄上百个的漏洞数量更是让其无从下手。

我们需要知道的是:只有攻击者对“资产主体”发起“有效的漏洞利用”手段,才会造成“资产”的“CIA属性”遭到破坏,从而引发安全事件。

因此我们的重点应该在“能被利用的并对资产产生安全威胁的漏洞上”,这些漏洞的数量,占比整体漏洞数量不足1%。结合这些漏洞所影响的资产类型在企业中的实际应用,这个数量还会更少。

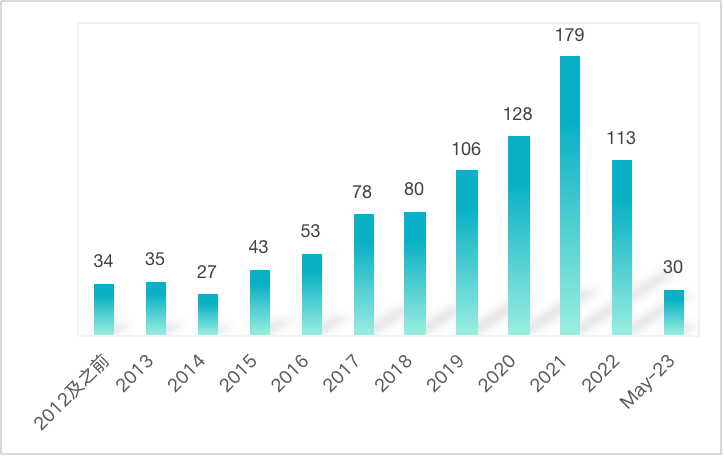

2021年,CISA 颁布 BOD 22-01,公布已知利用漏洞 KEV 目录,强制性要求联邦机构在限期内修复这些可能对联邦系统造成重大风险的漏洞。截止2023年5月,KEV目录攻击添加才940个条目,占漏洞总数不足1%,进一步说明了并非所有的漏洞都值得关注。KEV目录被利用漏洞数量按年度分布,如下图5所示,可以看出漏洞利用在过去一直呈现增长趋势,2022年有所下降。

传统漏洞防护方案需要补短板,漏洞运营需要新思路

值得关注的是,近3年来,网络设备、安全产品、智能设备的漏洞占比正在呈现逐步上升的趋势。不得不说,新技术的引进在带来新的生产力提升的同时,也增加了新的安全风险,带来了新的安全挑战。

传统漏洞解决方案例如网络IPS、主机IPS以及WAF,在有效配置的情况下可发挥一定作用,但是面对无法打补丁的老旧系统,没有补丁的新漏洞等情况,传统漏洞防护方案将形同虚设。

通常来说,漏洞信息收集是漏洞攻击的前提。攻击者想要攻到某一个目标的时候,攻击真正发生可能只需要那么短短的两三分钟就完成了,但是在这一次攻击之前需要做很多的准备工作,比如一个月两个月甚至更长时间的信息收集。

信息收集的目的是为了确定攻击路径和攻击手段。如果攻击者无法获取到资产的漏洞信息,那么将极大的提升攻击门槛,增加了攻击者完成攻击的时间,为其他的安全设备发现异常争取到了足够多的时间。

因此我们有理由认为,在最小化开放服务端口的情况下,尽可能的隐藏资产本身的信息以及资产的脆弱性信息,也是漏洞防护的有效手段之一。

青藤云幕NPatch——漏洞无效化新方案

青藤云幕NPatch漏洞无效化产品,将从以下三个功能角度,从南北向、东西向两个维度进行立体式的漏洞利用行为防御:

• 防御恶意漏洞探测

• 防御漏洞定向攻击

• 防御病毒利用漏洞扩散

6月29日,青藤将举办“青藤云幕 · 漏洞无效化新品发布会”,一键点击预约,更多精彩内容期待与您一起见证!

文章来源:青藤