作为邮件系统的运维人员,邮件安全防护一直是我们需要高度关注的重要问题。我们实践中总结出以下几个方面的防护心得,希望跟大家共同讨论下。

首先,我们需要加强对邮件服务器的安全防护,尤其是关于登录和验证方面。我们采取复杂的密码策略,要求用户每隔一定时间更改密码,并强制要求密码包含大小写字母、数字和特殊符号,以此增强账号的安全性。同时,我们充分利用了弱口令的限制规则,禁用了例如“123456”、“qwerty”“姓名拼音缩写+123456”等常见易破解密码。

其次,是定期对邮件系统进行安全性检查与评估。会利用各种漏洞扫描工具和渗透测试手段对系统进行评估,以便及时发现系统漏洞和薄弱环节,及时进行修复和强化。同时,我们也会及时跟进收到的漏洞信息,针对可能存在的风险进行取舍和升级,确保不断提高系统的安全性和完整性。

第三,我们定期进行邮件系统的钓鱼演练。我们始终认为:个人可以是网络安全防护中最强大的环节,也可以是最薄弱的环节。增强网络安全意识,提升上网行为规范性,是我们公司信息技术中心长期坚持的重要工作,持续开展相关安全培训、宣导工作,最大限度的保障公司网络安全。

再者,我们也会进行全面的安全事件调查和分析,确定漏洞来源、影响范围、损失程度等关键参数,以便于总结经验,提高系统运行的安全和稳定性。

与此同时,我们也一直积极的收集钓鱼关键字并及时的增加到我们的防护机制中(包括但不限制于年终奖、补贴、个人所得税、系统升级、账号停用、改密等),下图为我方增加的部分关键字拦截

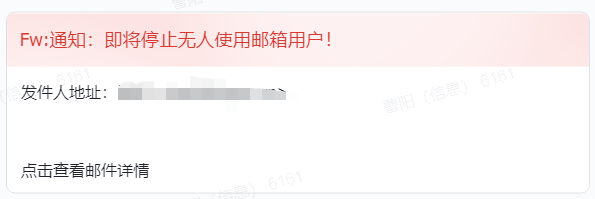

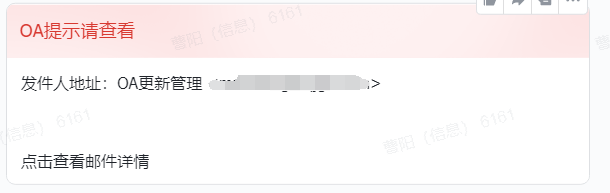

以下为我方收到部分样本:

综上,我们可以看出,邮件安全防护是一个长期且持续的工作,不单单考验我们对安全防护的积极防御能力,也是对我们持续跟踪补充甚至应急处理能力的一个考验。同时也对coremail提出一点共同进步的建议:

曹工:垃圾邮件特征库更新频率可以适当增加,往往会有某一类型钓鱼邮件大规模攻击后,拦截防御机制才能生效,识别机制可以适当加严;

Coremail: 垃圾邮件特征库CAC是持续更新的,但是新样本刚出现时较容易出现漏判,这是我们需要持续改进的。

曹工:提供更多元化的系统管理员操作界面,目前的防护也好规则也好,均是在Coremail提供的固定的几个框架下操作,运维人员想进行的个性化操作少之甚少,有些想要进行的特殊操作无从下手。

Coremail:建议使用邮件安全网关,可以提供更加丰富和强大的自定义规则。

曹工:对防爆破或者盗号机制适当增强,目前采取的机制是一刀切。开启防爆破后账号被爆破过程中,用户的正常登录也会受影响,二次验证功能虽然能增强安全性,又会对用户体验大打折扣。

Coremail:可以配置防暴力破解灰名单机制,同一IP登录同一账号错误次数达到阈值后会禁止该IP登陆该账号一段时间。另外建议使用CAC2.0防暴卫士功能对异常登录进行监测。

版权声明:本文为开源证券信息技术中心曹工的原创文章,文章首发于Coremail云服务中心管理员社区,转载请联系我们。

文章来源:Coremail管理员社区大咖嘉宾——开源证券信息技术中心曹工