1 概述

APT29又名Cozy Bear,是一个主要从事信息窃取和间谍活动的APT组织。

2023年4月13日,波兰军事反情报局发布了APT29攻击武器HALFRIG、QUARTERRIG和SNOWYAMBER的分析报告,这三个攻击武器都被用来加载CobaltStrike HTTPS Beacon。报告中C&C服务器配置和2021年攻击活动中的基本一致,CS配置文件中的水印也是从2021年起沿用至今的“1359593325”。

观成科技安全分析人员通过披露的IoC关联到了一个新Beacon文件snappy.dll,该样本连接的服务器sonike.com仍然存活,通过TLS协议与Beacon进行通信。除了公开披露的攻击活动外,我们在现网中也发现了APT29使用CobaltStrike对中国进行攻击的情况。

2 样本基本信息

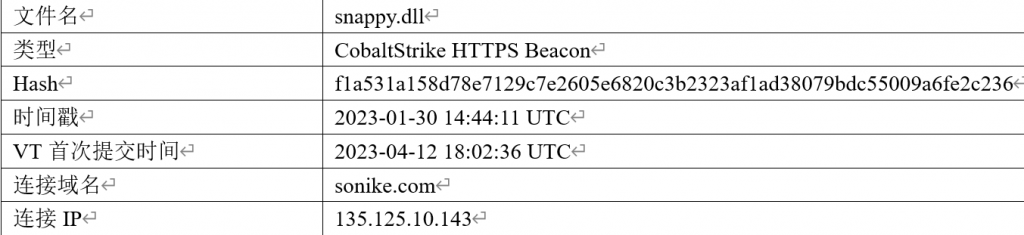

通过公开报告中披露的文件Note.iso(SHA256:d1455c42553fab54e78c874525c812aaefb1f3cc69f9c314649bd6e4e57b9fa9),分析人员关联到了APT29的另一个CS Beacon文件snappy.dll。

表 2‑1 样本信息

图 2‑2 CS配置文件

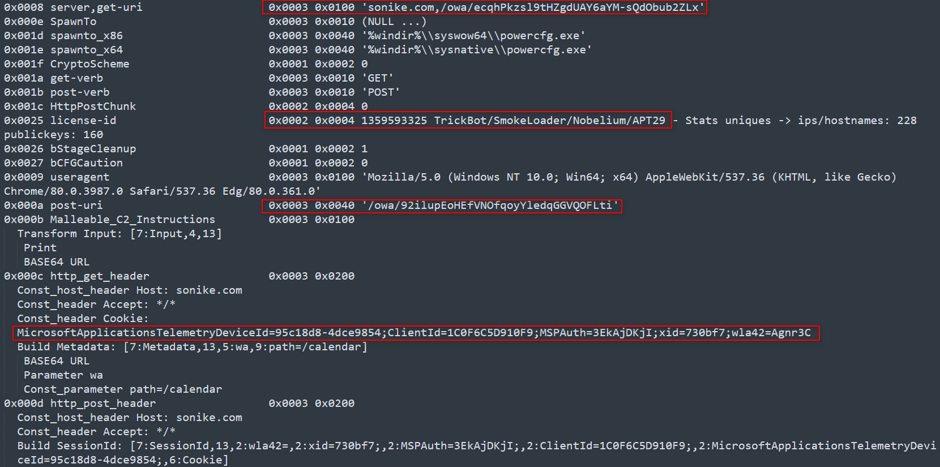

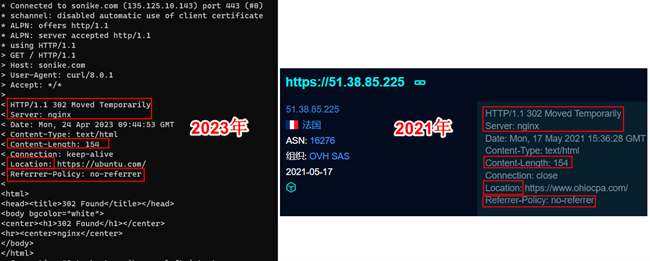

向服务器sonike.com发送上线包后,服务器响应内容如下图所示。攻击者利用Nginx代理来实现重定向,根据UserAgent字段进行有条件转发,将符合条件的请求转发到CS服务器,不符合条件的转发到Ubuntu官网,通过这种方式来隐藏C&C服务器。

图 2‑3 CS服务器响应

APT29 2023年CS服务器的响应头和响应体与2021年的一致。

图 2‑1 2023年和2021年服务器响应内容对比

3 流量分析

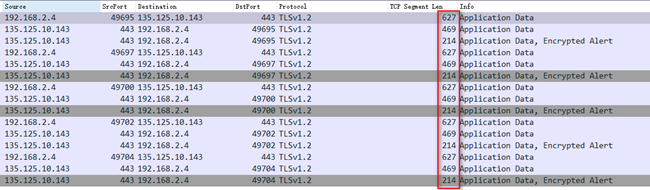

CS Beacon与服务器通过TLS协议进行通信,建立连接后的上线过程共产生了3个Application Data数据。

图 3‑1 上线包

过滤Application Data数据后可以观察到重复的长度序列[627,469,214],虽然通信数据经过了TLS协议的加密,但其心跳在数据包长度方面依然存在通信特征。

图 3‑2 心跳包

4 产品检测

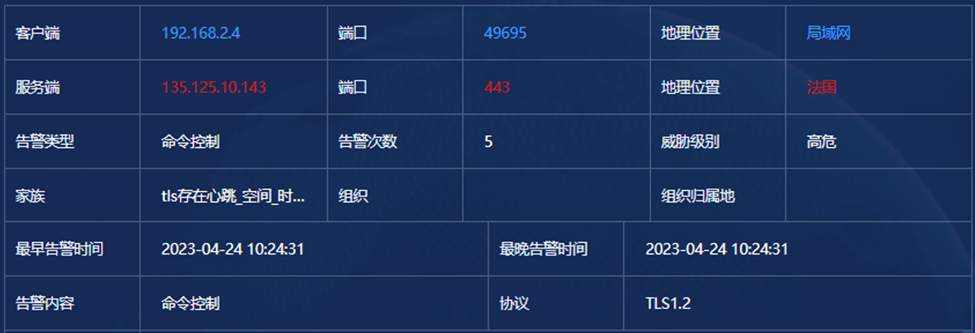

观成瞰云(ENS)-加密威胁智能检测系统能够对APT29 CobaltStrike的TLS心跳包进行检出,AI综合决策评分92分。

图 4‑1 CobaltStrike检测告警

图 4‑2 心跳包鱼骨图

5 总结

APT29在针对不同的攻击目标时,存在着武器复用、服务器配置复用的情况。该组织曾在2018年使用WellMess对日本开展了攻击,时隔4年之后,也在针对中国的窃密活动中使用了WellMess。在今年的最新活动中,APT29虽然替换了CS的配置文件,但依旧沿用了2021年利用重定向隐藏C&C服务器的方法。

CS Beacon虽然使用了TLS加密协议与服务器进行通信,但其数据包长度和心跳间隔仍然存在特征。观成瞰云(ENS)-加密威胁智能检测系统结合机器学习模型、流行为特征的综合决策实现了对CS TLS加密流量的检出。