一、勒索病毒已成当前网络安全的主要危害

勒索病毒最早可追溯到1989年,随着互联网技术的不断发展。众所周知,2017年爆发的勒索病毒WannaCry“永恒之蓝”在世界范围内爆发,仅仅一天的时间就有242.3万个IP地址遭受该病毒攻击,近3.5万个IP地址被该勒索软件感染,其中我国境内受影响IP约1.8万个。高校、医院、政府、企业等单位为主的网络大范围瘫痪。台湾、北京、上海、江苏、天津等地成为受灾重区。随后,在移动端发现大量“WannaCry”勒索病毒变种。近年来勒索病毒仍在持续演变,索软件不断扩大的市场规模催生了新的盈利模式,同时出现了大量以售卖勒索软件为主要营生的黑灰产业,现已公认勒索病毒是危害全球网络安全的最主要因素之一。2022年国内勒索安全大事件如下:

- 重庆某医院服务器感染Phobos勒索软件

- 广东某企业多台主机同时感染Hive和Buran勒索软件

- 浙江某运营商遭TellYouThePass勒索病毒攻击

- 浙江某企业遭Mallox勒索病毒攻击

- 浙江某高校办公终端感染Coffee勒索软件

- 安徽省某企业服务器感染TellYouThePass勒索软件

- 广东省某企业多台服务器感染Phobos勒索软件

- 微软Exchange服务器被攻击用于部署Cuba勒索软件

- 深圳某医疗行业单位办公终端感染TargetCompany勒索软件

二、勒索病毒感染特性

1、中毒症状明显

受感染电脑将被病毒锁定,电脑中包括照片、文档、音视频在内的几乎所有文件将被加密,并弹出一个警告界面,大致意思是,你的文件已经被锁,如果想解除,那么需要你支付比特币可解锁,否则7天后将永久无法恢复。

2、传播方式多样

RDP爆破:黑客可采用RDP爆破内网中某一台终端,成功获取该主机的控制权;然后散播勒索病毒。

垃圾邮件:向目标用户邮箱广播发送垃圾邮件,附加恶意链接或邮件附件,用户通过word宏等加载powershell加载。

网站挂马:感染相关网站,让访问用户下载捆绑有恶意程序的软件。

漏洞攻击:利用操作系统或应用软件等漏洞,通过无文件方式powershell、JS、VBS等脚本释放加载。

恶意下载器下载:通过系统激活工具等常见流行工具中内置的下载器下载勒索病毒并传播。

U盘感染:U盘随意使用,内外网混用等,易于传播病毒。

3、病毒变种频繁

自勒索病毒爆发至今,围绕TargetCompany、Phobos、TellYouThePass、BadRabbit、GlobeImposter等10多个典型病毒家族,至少已衍生上百种勒索病毒变种,并在病毒产业化的诱导下,继续以惊人的速度衍生新的变种。

4、加密算法难解

在大多数的感染勒索病毒案例中,想恢复被加密的数据是非常非常困难的。由于大多数加密的密钥基本上都采用了非对称的算法,使用公钥加密,私钥解密,根本不可逆向解密,必须拿到攻击者手中对应的解密私钥才有可能无损还原被加密文件。黑客正是通过这样的行为向受害用户勒索高昂的赎金,这些赎金必须通过数字货币支付,一般无法溯源,因此危害巨大。

三、勒索病毒攻击过程分析

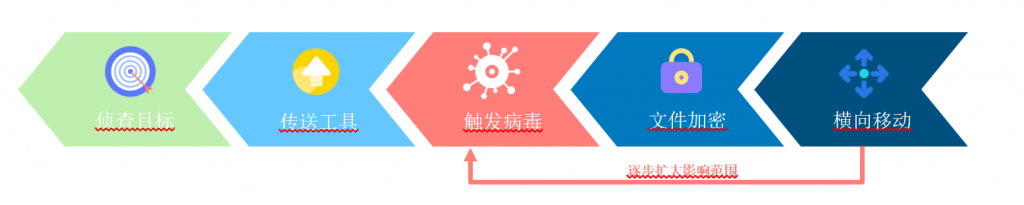

所谓知己知彼,方能百战不殆。想要做好勒索病毒防范首先需了解勒索病毒攻击全过程。通过与绝大多数勒索病毒的常见攻击方式相比,可将勒索病毒的攻击行为简化为5个阶段:

- 第一阶段-侦查目标:侦查目标,充分利用社会工程学了解目标网络。

- 第二阶段-传送工具:主要是指制作定向攻击工具,利用包括含有恶意代码的垃圾邮件、网站挂马、恶意脚本等方式,将勒索病毒输送到目标系统中。

- 第三阶段-触发病毒:在目标系统中,触发勒索病毒执行。

- 第四阶段-执行加密:勒索病毒执行加密行为,加密系统中的照片、文档、视频等信息资源。

- 第五阶段-横向转移:勒索病毒潜入内网并将其作为跳板,肆无忌惮的在内部横向流窜,对企业造成极大的安全威胁。

四、北信源EDR一站式勒索防护方案

北信源作为国内终端安全领军企业,凭借多年终端安全经验,全新打造北信源主机安全检测响应系统(EDR)安全产品。通过对多种勒索传播事件分析,形成专项勒索解决方案,一站式解决用户困境,形成勒索病毒防护闭环。其中包括对勒索病毒的风险识别能力、安全防御能力、安全检测能力、安全响应能力,最终实现风险可视化、防御主动化、响应自动化的安全目标,全方位保障用户的业务安全。

- 减少暴露面

在勒索攻击发生前,需要整体梳理、实时定位内网风险,减少暴露面,全面防护端口扫描、漏洞利用、暴力破解等多种攻击手段,阻止病毒病毒进入内网。

- 提升口令安全性

北信源EDR对终端的密码管理权限变化及使用状况(包括密码长度、安全性、弱口令等方面)进行安全检查及报警,同时对不符合要求的终端进行提示或强制修改,能够防止弱口令出现。

- 高危漏洞检测与修复

北信源EDR为用户提供强大的漏洞检测、补丁分发等安全功能。用户可全面检测终端补丁的安装状况,并对没有安装补丁的设备进行远程补丁安装,可将最新补丁升级包及时分发到终端计算机,并提示安装修补,防止勒索病毒通过漏洞入侵系统。

- 关闭高危端口

北信源EDR提供高危端口检测能力,帮助用户时刻关注自身主机对外开放的端口情况,避免一些高危端口开放。

2、已知勒索主动出击

明确资产潜在脆弱性,并对其不断修缮,是勒索病毒防护的第一道屏障,在此基础上北信源EDR更进了一步,能够对勒索病毒主动出击。

- 勒索病毒专项查杀

北信源EDR搭载反勒索杀毒引擎,对勒索行为进行分析和预判,发现勒索病毒后第一时间拦截勒索软件对文件的加密和破坏行为,保护数据安全,同时反勒索杀毒引擎为用户建立文件墙,保护重要文件不被篡改和破坏,做到事中防护。

- 勒索病毒主动防护

结合勒索病毒行为特征,北信源EDR在客户端内置针对勒索病毒的检测分析模型,基于人工智能引擎,可实时发现并中止勒索病毒行为。

- 阻断横向移动途径

经过层层防御可能也无法绝对避免勒索病毒的感染,北信源EDR设置有微隔离功能,可对不同业务系统、不同部门、不同角色、不同终端进行细粒度的安全隔离与访问控制,以防勒索病毒进入内网后进行扩散,将勒索病毒可能造成的危害最小化。

3、疑似勒索精准定位

北信源EDR内置大数据分析平台,可采集终端进程动态、网络访问记录、注册表修改、DNS请求等多维度信息,结合ATT&CK技术框架对终端发生的高危行为快速关联识别。针对未知的勒索病毒,行为分析既可以对漏洞利用、远程控制等不触发杀毒软件的攻击方法进行研判,又可以对勒索病毒落地后的行为进行分析,能够第一时间发现病毒落地后的危险行为并进行追踪。

- IOC威胁情报

北信源EDR内置千万数据量级威胁情报库,结合终端实时上报的文件、网络、进程等采集点信息,实现外部情报与本地行为信息的命中匹配,对勒索病毒快速精准定位并进行威胁溯源和线索扩展;

- 勒索病毒诱饵

通过在内网资产操作系统的关键目录中插入诱饵文件,捕获勒索病毒加密行为,一旦发现诱饵文件发生被加密操作,立即反向定位勒索病毒进程,并进行终端告警、中止该进程;

4、勒索行为立体溯源

采用大数据分析架构,通过采集终端进程信息、文件操作日志、内网安全流量等数据进行融合联动分析,辅助用户对安全风险、勒索事件精准定位,发现网内失陷主机并进行反向溯源,找寻威胁的来龙去脉,让勒索病毒无处遁形。

5、应急响应处置联动

北信源EDR提供应急响应模型,当平台发现内网终端有疑似勒索行为时,可将攻击过程立体展现,辅助用户进行威胁追踪。平台内置多种响应能力,包括核心位置防御、虚拟补丁、恶意行为阻断、勒索病毒诱捕、黑客入侵拦截等。供用户在发现勒索病毒入侵后,在各阶段进行响应处置。

目前,北信源EDR已经通过了中国信通院的测评,是第一批入围的厂家。未来,北信源还将不断探索维护网络信息安全的有效措施,共同为国家互联网安全提供有力支撑。

数字化转型时代 北信源完善布局 提供更安全、智能、便捷的产品及服务

北信源作为国内终端安全管理领域龙头企业,国内网络与信息安全领域领先的解决方案提供商,26年来持续深耕网络安全领域,截至2021年年底,北信源已在全国近30个省市构建了营销与服务网络,目前已累计14年稳居中国终端安全管理市场占有率第一。凭借自身优秀的产品体系、强大的研发能力、完整的解决方案和良好的售后服务,北信源在全国范围推进了客户覆盖,目前客户群已涵盖90%以上的政府和行业部门,为我国的数千万终端提供智能、完善的安全服务。

近年来,为应对数字化转型时代下网络安全的新变化,北信源从终端杀毒、终端安全管控、数据安全向大数据安全、云安全、移动安全、工控安全、物联网安全、智慧城市安全、国产化安全等方向全面拓展,致力于提供5G时代下更安全、更智能、更便捷的自主可控安全生态体系和软硬件一体化全方位解决方案。去年9月,北信源正式入选第九届CNCERT网络安全应急服务支撑单位,为国家互联网应急中心提供安全漏洞信息报送、网络安全事件报送、重大安全事件响应、专项支撑、交流培训等多个维度的应急服务支撑。同年,北信源率先参与加入“关键信息基础设施安全保护风险治理框架体系”,并受邀入驻国家等级保护2.0与可信计算3.0攻关示范基地。此外,北信源陆续与华为、金山办公、中移集成、麒麟软件等达成合作,融合众多信创平台构建完整生态链,合力打造信息技术应用创新体系,为行业客户和城市客户提供安全可信的软硬件一体化解决方案,提供更加全面、灵活的网络安全保障。

未来,公司将持续以网络安全为基础,以“信息安全及信创、移动办公及安全通讯应用、智慧社区及健康医疗”三大格局作为依托,进一步完善和提升终端安全体系防护能力,为政府、重要行业及广大互联网用户提供更安全、更智能、更便捷的产品和服务,为我国信息技术安全可控和互联网安全发展提供更强劲的动力,为数字经济保驾护航!

作者:赵勇