黑白名单(IPv4/IPv6地址名单)是安全运营中最常用的一种情报类信息。黑白名单的用处不言而喻,但如果使用方式或维护方式不正确,不仅会耗费大量人力,而且很可能成为毫无用处的累赘。

本文整理了两个应用HoneyGuide实现的黑白名单的应用案例,供大家参考。

HoneyGuide的IP集合

在介绍案例之前,先简单介绍下HoneyGuide的IP集合功能,本文所介绍的应用案例都是以此为基础。集合是HoneyGuide 中的一种专用数据合集(支持字符串、数字等多种数据类型),IP集合是雾帜在HoneyGuide 2.0中就已经添加的一种为存储IP地址而设计的高性能专用集合;可满足任意规模企业的使用需求,并在HoneyGuide 3.0中对该功能进行了进一步迭代。HoneyGuide 3.0中的IP集合支持存储IPv4地址/带掩码的IPv4地址段和IPv6地址/IPv6地址段前缀,可以自动区分这两类地址。还支持批量导入/导出、创建互斥的IP集合、业务类型绑定和模糊查询等高级功能。

案例1:应用白名单对事件去噪

本案例中的“去噪”,是面向安全响应团队做的事件过滤。相比于监测团队,安全响应团队最不愿看到的是渗透测试产生的告警和业务系统产生的误报。比如,在进行渗透测试时,测试团队、分析团队和监测团队都希望看到整个测试过程中所产生的所有告警,以发现业务系统的脆弱点和现网防御系统的脆弱点。唯独安全响应团队是不需要过于关注整个测试过程的。因此,安全响应团队必须维护一份临时的白名单,用人工的方式过滤测试过程产生的安全事件,这无疑是在消耗安全响应团队的战斗力。

在HoneyGuide中,我们有两种方式实现自动化的安全事件过滤和响应。

- 一种是在剧本中调用白名单IP集合的判断,使用不同的剧本分支或者嵌套子剧本对渗透测试产生的事件进行响应。

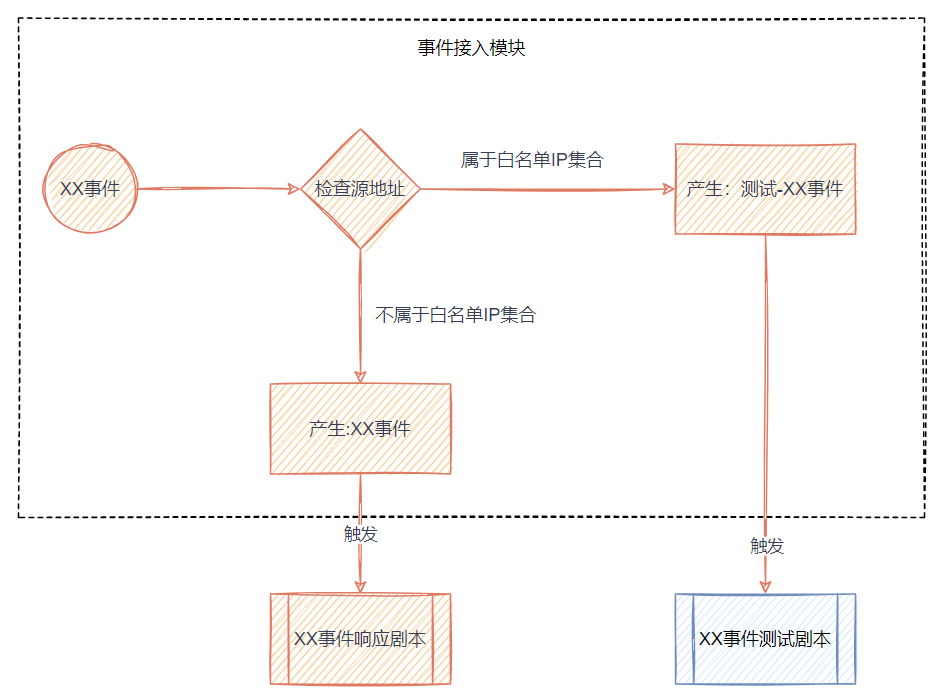

- 另一种是在事件接入模块中调用白名单IP集合的判断,让渗透测试的告警产生区别于常规事件的特殊安全事件。这使得安全响应团队可以测试一些自动化响应的剧本。流程如下图:

这两种方式的灵活度都非常高,都只需要维护一份白名单即可。

但笔者更推荐后一种方式,即在事件接入模块调用判断。这种方式既可以直接区分渗透测试所产生的事件,也可以减少对生产剧本的调用次数,防止意外的剧本错误对业务系统造成冲击。

另外,HoneyGuide中的IP集合是支持时效的,还可以通过剧本直接从OA工单中自动获得更新,因此应用HoneyGuide的IP集合实现的白名单几乎是不需要人工维护的。

案例2:“无限长”全局黑名单

目前,很多公有云都支持几乎无限长度的全局黑名单。尽管企业部署了SOAR平台后也可以在其内网通过剧本实现类似的黑名单,大多数情况下,仍然需要人工参与维护一份静态表格作为黑名单。因为黑名单的来源的多样,其格式也是五花八门。随着黑名单长度的增长,人工维护的难度也将随之增加,而且单纯依赖剧本实现的黑名单会反噬剧本的并发能力和执行效率。

为此,HoneyGuide专门为IP集合做了大量优化,用以支持“无限长”全局黑名单。最主要的有以下三点:

- 其一是对批量导入的优化。批量导入是人工维护时最常用的功能。HoneyGuide中的IP集合支持从任意表头格式的XLS/XLSX/CSV/TXT文件导入,省去了导入前编辑数据文件的麻烦。

- 其二是在HoneyGuide 3.0将IP集合性能做了大幅改进,即使是千万级数量的IP名单也可轻松承载。

- 其三是提供了丰富的接口,使得HoneyGuide的剧本可以直接调用或更新IP集合。

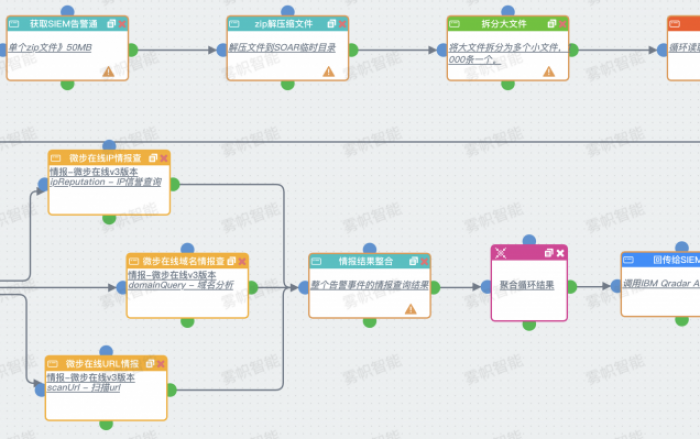

当然,有了“无限长”的黑名单之后,正确使用黑名单也是非常重要的。下图的剧本示意图简单说明了“无限长”黑名单的推荐使用方式。

当一个事件触发该剧本时,会优先查询该IP是否在黑名单IP合集内,一定条件下既可以减少对威胁情报的查询次数,也可以大幅缩短剧本的运行时长并提升剧本的并发性能。

以上两个应用案例是HoneyGuide的最常见的应用,因篇幅有限无法一一展示IP集合的其他高级功能和用途,如果想了解更多可识别下方二维码,添加雾帜智能SOAR专家进行咨询。

总的来说,合理应用HoneyGuide的集合功能,不仅可以提升相关剧本的执行效率、降低剧本编排难度,还能帮助企业大幅节省人工维护表格之类的人力投入。