无文件钓鱼是将社会工程学与无文件攻击相结合的高级网络攻击手段,是近几年真实攻击事件和攻防演练案例中利用频率最高也是最容易成功的一类攻击手段,最常见的就是利用大家对疫情的高度关注、利用大家对八卦信息的猎奇心理等。

攻击者利用无文件钓鱼主要有两大优势:

一是有效降低了攻击门槛,使红队不必强攻用户网络即可有机会获取受信任立足点。它充分利用了人性弱点,通过精心伪造场景,诱使目标下载、执行恶意程序或访问恶意链接,从而达到提权或数据窃取等目的。

二是利用无文件的攻击手法能有效绕过用户网络安全防御体系,提升钓鱼成功概率。无文件攻击通常会利用操作系统的合法程序直接将恶意程序加载至内存运行来攻击计算机,不会有恶意文件在本地磁盘落地,并且不会留下任何足迹,这给检测、溯源带来很大困难。为了逃避检测,攻击者开发的无文件恶意软件变得越来越复杂越来越有针对性。这些软件往往采用最新的技术,并以混淆、加密等方式来伪装自己。

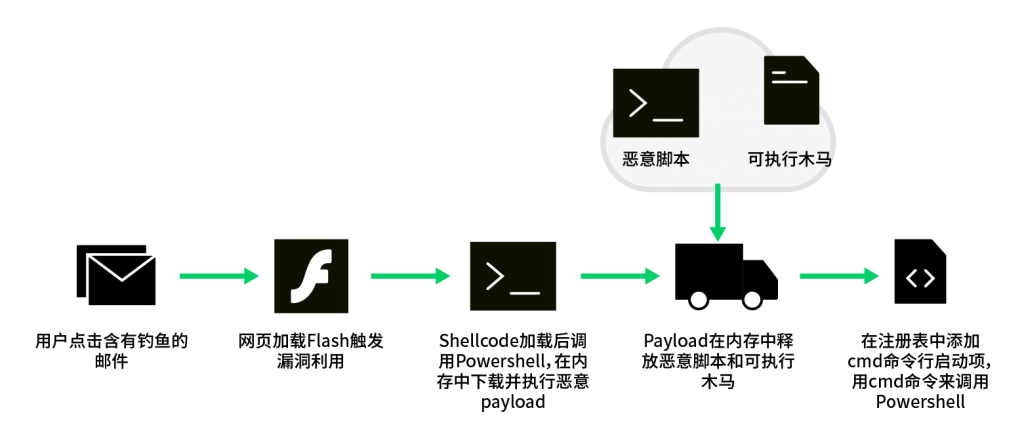

图 典型无文件钓鱼攻击场景

无文件攻击常见于PC终端,攻击者通常利用钓鱼邮件或是某些软件漏洞发起攻击,并调用Powershell、WMI、PsExec等系统自有工具远程下载执行恶意命令,具有隐蔽性强、攻击成功率高、破坏力大、溯源困难等特点。基于特征签名、网络流量、系统日志的传统检测手段很难有效应对无文件攻击,很多勒索病毒、挖矿木马甚至恶意后门程序均是通过无文件攻击实现。

目前,关基运营者针对钓鱼攻击的防护主要从“人防”和“技防”两个层面入手。人防主要是通过安全培训、邮件钓鱼演习提高员工的网络安全意识。技防主要是通过部署邮件安全网关、邮件防泄漏等措施应对邮件威胁。而要想发现无文件钓鱼这类攻击,需要实现对邮件附件、邮件账号、邮件URL、邮件来源、邮件异常行为等一体化安全解决方案。

安芯网盾内存保护系统(MDPS)无文件攻击防护模块以行为分析为核心,深入脚本解释器内部,监控脚本执行行为,通过发现脚本敏感动作,结合上下文关联,能有效检测和发现无文件攻击行为,并能对攻击进行阻断。检测过程不依赖特征签名、网络流量、系统日志等静态特征,有效降低了因混淆、变种导致绕过的概率。

同时,立足邮件安全综合防护需要,安芯网盾配合公安一所开发了邮件安全联防预警系统M01。通过在本地部署邮件网关和多场景智能沙箱,依托“云端”威胁情报共享平台、威胁检测沙箱和专家运营服务团队,有效解决实战攻防对抗过程中人员安全意识参差不齐、难以全面应对邮件钓鱼及恶意程序攻击、预警不及时等痛点问题,大力提升了应对社会工程学攻击的防护水平。

安芯网盾助力攻防演练和日常防护,

让您无惧红队“套路王”无文件钓鱼,

这里有一份硬核指南,

识别二维码即可免费下载!

如果您的企业即将参加实网攻防演练,欢迎您致电400-900-6609咨询安芯网盾为您提供的独家解决方案。安芯网盾作为内存安全领域的开拓者和领军者,致力于为政府、金融、运营商、军工、教育、医疗、互联网及大型企业等行业客户提供新一代高级威胁实时防护端点安全解决方案。我们将在企业安全建设上,持续为您保驾护航。