5月20日-23日,2022北京网络安全大会(BCS2022)冬奥网络安全“零事故”宣传周暨网络安全优秀产品推介会顺利举行,安芯网盾作为展播企业,在首日峰会上进行了以“攻防实战下的深度威胁监测”为主题的精彩分享。

对抗的本质是攻防双方的较量,一年一度的攻防演练则是攻防较量中的“重头戏”。今年,攻击方的攻击手段和防守方的防守方案都进行全面升级迭代。本次分享,分别以攻防双方视角,详细介绍高级威胁监测,以及如何有效防御高级威胁,高效备战。

近几年红队攻击手法更加多元化,信息收集粒度更细、范围更广,攻击方式越发隐蔽,大量采用先进的攻击手段,逃避安全检测。攻击手段整体呈现绕过性好、成功率高、隐蔽性强、溯源难度大等特点。

攻击方攻击手段不断升级,防守方也更加重视自身网络安全建设,构建主动防御体系,形成攻击溯源和反制能力;优化资产盘点管理,降低数据泄露风险;提升安全运维人员的攻防对抗能力和网络安全事件应急处置水平。

那么,面对隐蔽性高、破坏性强的攻击手段,防守方需要做哪些准备呢?

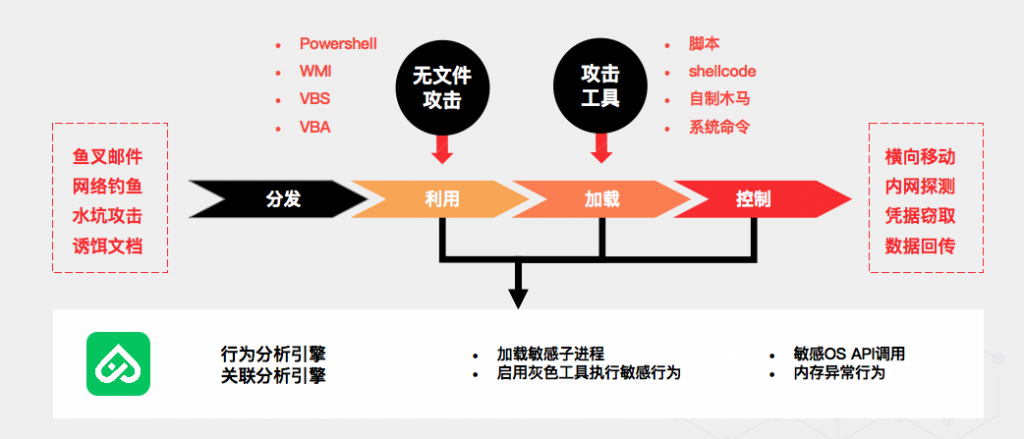

一、 红队武器top之无文件攻击:

攻击者通常利用钓鱼邮件或是某些软件漏洞发起攻击,并调用Powershell、WMI、PsExec等系统自有工具远程下载执行恶意命令,具有隐蔽性强、攻击成功率高、破坏力大、溯源困难等特点。基于特征签名、网络流量、系统日志的传统检测手段很难有效应对无文件攻击,很多勒索病毒、挖矿木马甚至恶意后门程序大多数是通过无文件攻击实现。

安芯网盾提供的无文件攻击防护方案:

内存保护系统摆脱了对特征签名、网络流量、系统日志等采用静态特征检测方式的依赖,采用行为分析技术,深入Powershell、WMI等脚本解释器内部监控进程行为,能有效检测和发现无文件攻击行为,并能对攻击进行阻断。

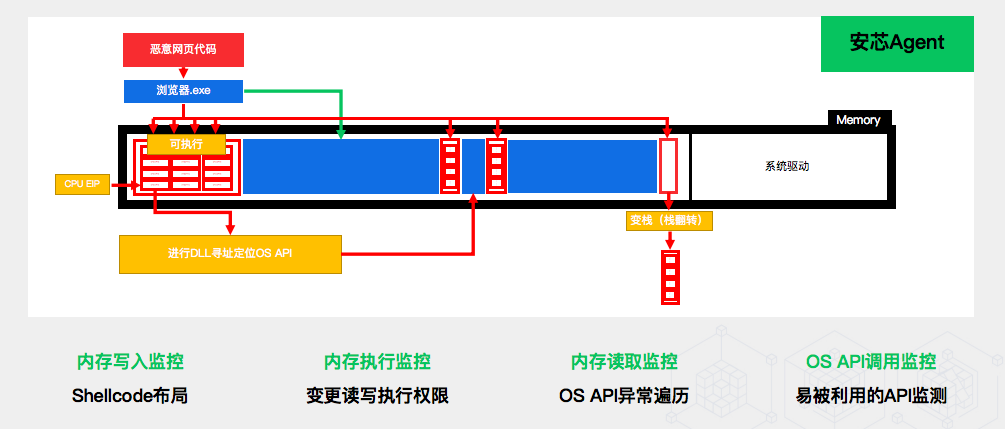

二、红队武器top之内存破坏攻击:

内存破坏型漏洞产生于非预期的内存越界访问,攻击者利用0day漏洞或未修复漏洞进行内存篡改以避开传统安全解决方案,并在受害主机或终端上执行恶意代码。

高级的攻防对抗中,常见的隐蔽性高的攻击手段:

安芯网盾提供的内存破坏攻击防护方案:

面对以上这些隐蔽性高、破坏性强的内存破坏攻击,安芯网盾从以下四个方面出发:

1、监控内存中,是否写入恶意的shellcode;

2、内存区块是否被变更了读写执行权限;

3、相关操作系统的重要API是否遭受异常遍历;

4、敏感的、高危的操作系统API是否被调用;

通过一系列离散的监测点形成完整的监测链,通过行为判断,监控其在内存上的异常行为,进而精准捕获攻击者在内存破坏上的动作。

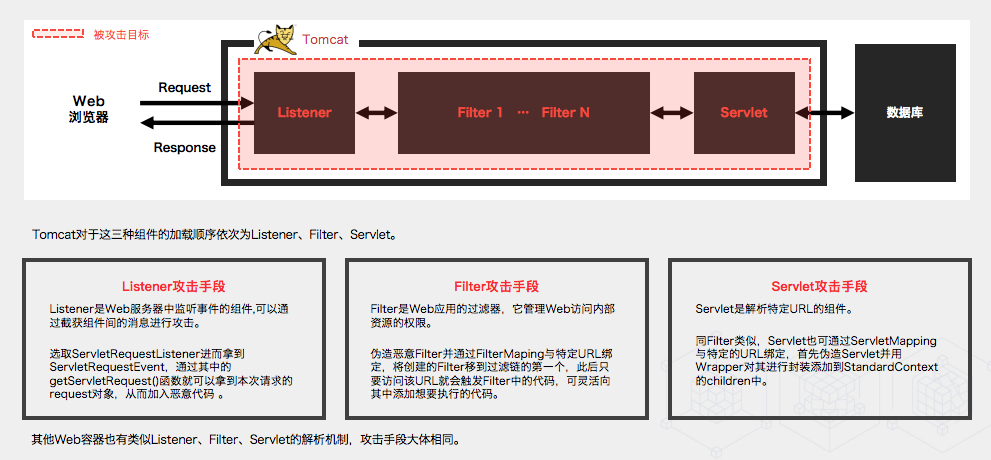

三、红队武器top之内存马攻击:

以Java tomcat为例,在tomcat环境中,业务流转的整个过程都会经过listener、fileter、serverlet三个组件,在网络攻击过程中,攻击者可以利用这三个组件对业务系统实施内存马攻击。

安芯网盾提供的内存马防护方案:

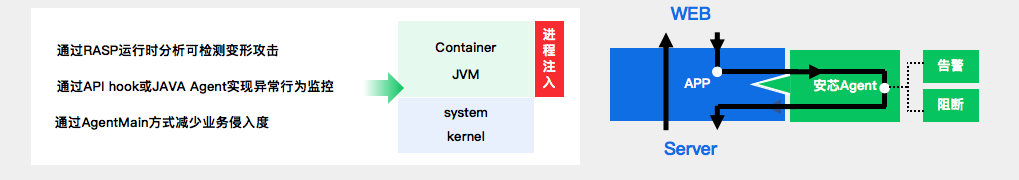

针对内存马攻击防护,安芯网盾采用rasp技术,rasp是在2014年被提出的一项技术,其理念是将安全防护代码注入到应用程序中,和正常业务代码融为一体,以一种“免疫”的方式来抵御外部的高级攻击。

安芯网盾内存马防护具有以下几个特点:

1、轻侵入模式无需重启:和传统RASP技术相比,采用轻侵入模式,业务无需重启,能够监测已加载的内存马。

2、行为分析引擎:采用行为分析引擎,对jvm内运转的相关程序执行动作均会进行标记,能够有效应对未知威胁。

3、不占用业务进程空间:传统RASP技术占用业务应用的jvm内存,存在影响业务系统运行的风险,安芯只在jvm中对程序执行动作进行标记,分析进程是在jvm之外的单独进程中分析,不占用正常业务进程的jvm空间。

作为有丰富的攻防实战经验的安全厂商,安芯网盾在攻防演练中,将为客户提供“产品+服务”的创新安全方案,另外,通过总结各类客户的服务经验,已形成了一套精准、高效的攻防演练防护模式。在攻防演练中,通过专家团队与规范化服务流程保证服务的全面性、专业性、高效性。