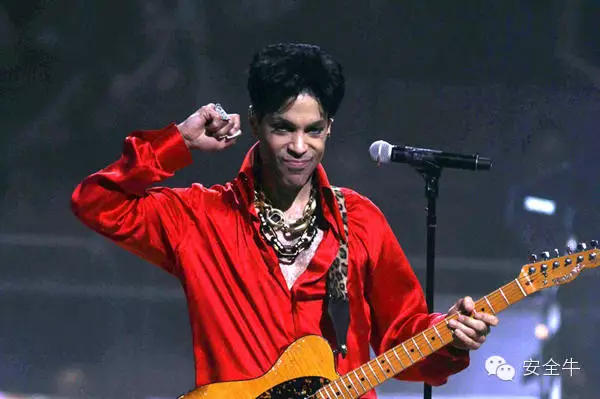

《威瑞森2015数据泄露调查报告》(DBIR)总是带着一股怪怪又有趣的语调向我们分享它所分析的数据泄露事件那可爱的技术信息。你要是想知道普林斯和漏洞管理有什么关系,当你看到完整报告的时候,你就会知道了——好多普林斯的歌词被用来给详细的技术分析增添些许乐趣。

开唱!

普林斯与旧时代的漏洞(对应“普林斯与新权力时代”)

“很显然,黑客们真的还在狂欢,好像现在还是1999年一样。”(DBIR,第15页)

DBIR读者只要看一眼去年被利用的漏洞的年龄就会发现:早在1999年就被披露的公共漏洞(CVE)到了2014年仍在为黑客所利用。这与2008年时发布的第一份DBIR结论一致。撰写那份报告的安全专家们得出的结论是:几乎所有被利用的漏洞,原本都是可以早就打上补丁的——即使不是几年前,也是数月前。

2014报告有力支持了最初那份DBIR中的一个重要建议:补丁管理应该强调预防入侵渗透的“覆盖范围和持续性”,而不是杂乱无章地追赶最新最火的漏洞。因为即使是比较老的CVE,今天也依然有人在利用它们从事入侵渗透活动,漏洞管理项目应将这些所谓过气的老CVE也纳入覆盖范围。

没打补丁就别来敲我门(《1999》歌词:If U didn’t come to party,

don’t bother knockin’ on my door)

“被利用的漏洞中99.9%在该CVE发布1年多后仍被用于攻击。”(DBIR,第15页)

报告建议,漏洞管理项目应该涵盖较早的CVE。CVE较古早,并不意味着黑客会放过它们。事实上,老漏洞才是黑客攻击的重点。全球性的安全事件响应组织SANS、美国联邦调查局(FBI)还有其他组织所做的大量研究表明,绝大部分系统和网络入侵都起始于针对非常非常老的漏洞的成功攻击。

较早的,著名的漏洞就像触手可及的诱人果实,很多自动化恶意软件工具都以它们为攻击目标。将漏洞年龄纳入漏洞评分考虑因素,通过随时间增加分数以反映不断增加的风险,有助于设置修复工作的优先级。

cve2000零零派对结束(《1999》歌词:they say two thousand zero zero party over,oops out of time)

“2014年网络入侵事件中几乎有97%是由仅仅10个CVE导致的。”(DBIR,第16页)

根据威瑞森的报告,2014年大约97%的网络攻击事件可归罪于以下10个CVE:

10. 大量简单网络管理协议(SNMP)实现中存在的漏洞可以使远程攻击者引发拒绝服务或者获取权限。(CVE-2002-0012)

9. 大量SNMP实现中对SNMPv1请求处理的漏洞可以使远程攻击者引发拒绝服务或者获取权限。(CVE-2002-0013)

8. SNMP群组名为默认值(例如:public/公共),空/null,或缺失。(CVE-1999-0517)

7. Windows NT和Windows 2000终端服务器内存泄露可以使远程攻击者引发拒绝服务。(CVE-2001-0540)

6. 安全套接层协议版本3(SSL v3)漏洞,也就是之前别名“贵宾犬(POODLE)”的漏洞。(CVE-2014-3566)

5. 微软Windows Server 2008 R2、R2 SP1和Windows 7 Gold、SP1中的远程桌面协议(RDP)服务允许远程攻击者引发拒绝服务。 (CVE-2012-0152)

4. QPC QVT/Net 4.0 和 AVT/Term 5.0文件传输服务ftpd中的目录遍历漏洞可以使远程攻击者遍历web服务器上的目录。(CVE-2001-0680)

3. Pablo FTP server 1.0 build 9及之前版本中的目录遍历漏洞可以使远程认证用户列出任意目录。(CVE-2002-1054)

2. PHP Arena paFileDB 1.1.3和2.1.1中的跨站脚本漏洞可以使远程攻击者注入任意网页脚本或HTML。(CVE-2002-1931)

1. 微软Windows XP和2000在日志达到最大容量时不会通知管理员。(CVE-2002-1932)

那么,如果你在你的环境中剔除了这10个CVE,你就安全了?别那么快下结论。报告还指出,除了这位列前10的CVE,还有其他7百万个被利用的漏洞。修复10个CVE也许还算可行,但7百万个?开玩笑呢吧?即使你可以暂停时间阻止新变化和新漏洞进入你的网络,你也不可能在有限资源的限制下哪怕有一点点达成这个宏愿的希望。你必须知道什么是最重要的,什么是需要优先修复的。

再强调一遍,这正是漏洞评分能帮助你在成千上万个需要注意的漏洞中排定优先级的地方。自动优先分级能基于自动攻击工具包的可用性将你公司遭受攻击的可能性,以及攻击成功会对你公司业务的可能影响纳入考虑。

我有口袋里有个沙虫,它正准备咆哮(《1999》歌词:I got a lion in my pocket, and baby he’s ready to roar)

“心脏滴血、贵宾犬、Schannel和沙虫全都是在CVE公布一个月之内被利用的。”(DBIR,第17页)

通过将CVE和它们的评级分成三组:1. 全体漏洞; 2. 2014年被利用的漏洞; 3. 曝光几周内就被利用的漏洞,研究人员做了一些分析,试图发现能够显示漏洞被利用可能性的模式。

看看这些公布一个月之内就被利用的漏洞,其中大多数的公共漏洞评分系统(CVSS)基础分都达到了9或10分。这加强了像CVSS这样的漏洞优先分级系统在优化配置修复资源,让每一分钱都花在刀刃上的价值。除了CVSS评分,DBIR还指出了“高危”漏洞的另一个主观属性——品牌效应。如果一个漏洞有了真正的名字(不仅仅是一个CVE编号)和很酷的标志,那它被利用的可能性也就更高。

人生就像一场聚会,而天下没有不散的筵席(《1999》歌词:But life is just a party, and parties weren’t meant to last)

DBIR漏洞章节一个建议收尾:修复不应该关注哪个漏洞该打或不打补丁,而应该关注哪个漏洞该更快打上补丁或在常规修补周期之外加打补丁。建议将优先分级和业务上下文结合起来作为解决方案,通过把修复重点放在最高危主机和最高危漏洞上,才能以可用的资源最大程度的降低风险。

曲毕。