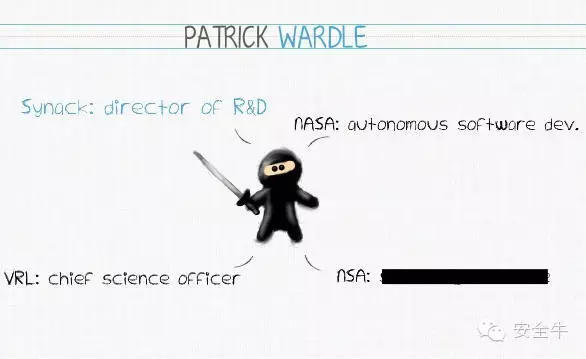

帕特里克·沃德尔,程序员、研究主管、首席执行官,果粉。然而,这位资深安全技术人员最近却在迈阿密的黑客大会“渗透”上教人如何写OS X的恶意软件。

那么,为什么一位号称自己热爱苹果的职业黑客会想要设计能毁坏苹果的恶意代码呢?

“很不幸,OS X恶意软件的存在是不争的事实。通过揭露对手可能早已使用的方法,展现这些技术是如何静悄悄地绕过苹果和第三方安全产品的,我们可以集思广益,最终改善当前状况,达到更加安全的状态。”

当被问及为什么苹果公司自己不想办法解决这些安全问题时,沃德尔表示苹果公司大概仅仅是在吃老本,遗忘了那股子追求完美的劲头。毕竟大众总觉得苹果的产品比别的品牌更安全,而且该公司目前也还没因此出现任何经济损失。

沃德尔说:“一家我最近刚接触过的著名反病毒软件供应商告诉我,他们家产品的Windows版拥有内置的问题解决能力,而OS X版本就不具备此能力。他们很快指出这是因为当前的OS X恶意软件并不像Windows恶意软件那么高端,因而他们真觉得没这必要把OS X上的反病毒软件也弄得这么高级。”

沃德尔表示在检测苹果恶意软件上搞区别对待是一种误导,毕竟,尚未被发现的OS X高级安全漏洞存在的可能性是极高的。

“我希望能通过演示创建一款更高级的OS X恶意软件是多么简单,来督促我们迈向更完备的安全。”沃德尔说。而他在旧金山举行的RSA信息安全大会上刚刚做到了这一点。

沃德尔自己写了一款恶意软件,用各种反恶意软件程序去查杀,结果这些程序没一个能检测出来。

OS X没有大多数人想的那么安全

很多人喜爱手中的苹果产品,因为他们相信这些产品对长期困扰Windows的各种病毒免疫。一定程度上,这种想法没错——至今还没有什么重大的OS X蠕虫病毒。但沃德尔认为这种想法并不完全准确。

“仅仅因为你的电脑是Mac并不意味着你就比用Windows的家伙们更安全。你仍然需要尽力遵守标准安全规程。比如说:保持电脑更新,不要从不可信源下载或运行软件。”

沃德尔认为苹果过去几年间在修补安全漏洞上的尝试还不够。

在从迈阿密黑客大会回家的路上,沃德尔意识到:即使是在打全了所有补丁的OS X电脑上,他也可以绕过补丁,利用一个名为“rootpipe”的漏洞获取OS X系统最高权限。

“没错,他们补上了rootpipe漏洞。但我可以回避他们的补丁,不跟补丁正面对抗。同样地,我也能绕过OS X操作系统的‘看门人(Gatekeepre)’反恶意软件功能,建立一个包含了未签名代码且能执行此未签名代码的可下载镜像——尽管看门人功能本意就是阻止此类事件发生的……”

每当遇到安全问题,沃德尔总会报告给苹果公司。他相信苹果公司会努力挽回局面修补缺陷。

合法代码被滥用

除了需要苹果公司打补丁的问题,沃德尔还探讨了另一个问题:“操作系统的合法功能有可能被本地攻击者或恶意软件利用来增强自身的隐蔽性,即简洁又高效。”

详细分析这一问题是十分必要的,只有这样,我们的政府和公司才能对更加高端复杂的攻击者有所警觉。

迈阿密黑客大会上,Immunity公司的首席执行官,安全专家戴夫·埃特尔表示,此类漏洞利用研究对发展攻击和防御两方面的科学技术都是至关重要的。

“大多数时候,公司企业只通过安全研究社区才对严重或复杂漏洞有所察觉。而与此同时,一些国家早已检测到了这些漏洞——中国、俄罗斯、美国,还有其他一些拥有大型攻击研究团队和能力的大国。”

要阻止黑客使用合法代码有些棘手,因为“合法的东西被滥用真不是苹果的错”,而且“‘修复’它们很可能会破坏很多合法代码。”

“一旦黑客已经登录你的系统或者给你的机器安装了恶意软件,你就得假设你的电脑已经玩完了。如果黑客更为隐蔽并且利用了系统中的合法程序,他们的恶意软件将会更难被检测到。”

因此,苹果公司能做的最好打算,就是做一些更广泛的安全改进,让利用系统程序没那么容易。

“举个例子,操作系统可以设置这么一条规则:‘如果你是一个苹果签名的进程,那你就不能加载任何一个未签名的动态库’”。(动态库是Mac上装载应用所需文件的地方。)

沃德尔说他在指出问题的同时也在努力成为解决方案的一部分。在RSA大会上,他发布了一些自己开发的免费安全工具。

“这些就是我自己的个人Mac上运行的安全工具。我觉得我应该分享它们。目前为止,人们看起来对此反响不错——大概有1万次的累计下载量。”(https://objective-see.com/products.html)