网络攻防从来不缺乏用“伪装”对抗“伪装”的战争。

“伪装”是网络攻击者常用的一种欺骗手段,娴熟的攻击者会使用各种各样的隐身技术,藏匿或伪造自己的身份;而优秀的防御者不仅本身擅长利用伪装,更擅长撕下对手“伪装者”的假面,精准溯源攻击者身份。

从驱动人生遭遇APT攻击事件说起

2018年底一起著名的APT攻击事件,将“攻击者溯源”这一攻防对抗中的难点问题推进大众的视野,自此,网络安全领域展开了一场旷日持久的关于威胁感知和内网安全建设的讨论。这起事件的疑惑在于,其攻击者的归属问题,至今仍未有定论。

2018年12月14日,国内Windows平台下免费驱动管理软件“驱动人生”通过软件自动升级的方式向用户推送了后门病毒DTSealer,该程序利用“永恒之蓝”高危漏洞进行局域网内的大范围传播,同时回传被感染用户电脑CPU以及IP地址等具体信息到攻击服务器,之后下载恶意代码进行执行。此次感染面积巨大,仅2个小时受攻击用户就高达10万。

该次攻击明显是一次精心准备的针对驱动人生公司的APT攻击活动,攻击者在进行攻击前掌握了该公司大量内部信息。相关人员在对攻击事件进行溯源分析破案时,却止步于攻击者使用的国外代理服务器,最终对攻击者的真实身份溯源无疾而终。这次事件,折射出了传统攻击溯源手段的痛点:难以获取攻击者真实信息。

“内外并重”的企业安全建设思路

基于层出不穷的安全事件,企业自身安全意识不断提升,安全防御措施不断加强,各个企业对安全建设做出不少的努力,包括:

- 企业运维安全建设,避免弱口令、密码复用、基线配置等运维安全问题,对企业资产进行定期巡检维护、做好安全管理;

- 使用 WAF 、IPS 等边界防御产品,将风险拦截在内网之外;

- 使用威胁情报服务,第一时间获取与业务关联的威胁情报信息;

- ……

然而,攻击者也不断地进行分析和渗透,试图找到安全防御措施的突破口。传统的安全防御技术主要是被动的防护,缺乏对内部威胁和已入侵黑客的感知和响应机制。攻击者一旦进入内网,所有的防御措施就将形同虚设,攻击者如入无人之境,肆意开展蓄谋已久的恶意行为。

安全边界的构建固然重要,与此同时,在安全建设上,企业也应该多多关注内网安全建设,做到“内外并重”。针对已经进入内网的攻击或者病毒,要化被动为主动,采用基于“欺骗伪装(deception)”技术的主动诱捕方式,实现对内网入侵、攻击者横向移动、攻击类型等的高精准度感知,帮助减缓攻击者的认知过程,干扰自动化工具,拖延攻击者行为,并在此基础上实现对攻击者溯源能力的加强。

长亭谛听(D-Sensor)精准溯源攻击者

如上文中“驱动人生遭遇APT攻击事件”所述,面对善于伪装的攻击者,一个十分困扰安全运维人员的问题是,如何确认攻击者的真实身份?究竟是外部的蓄意破坏分子,还是内部的行为不轨人员?

- 攻击者只要躲在代理或跳板机背后,就可隐藏自己;

- 攻击者还可以通过假借他人机器开展攻击行为;

- ……

在对内网的攻击检测和防御中,对攻击者进行画像是了解攻击意图、锁定攻击者身份、实现破案和对攻击进行预测的有效方法。

长亭科技谛听(D-Sensor)内网威胁感知系统,作为一款内网风险感知类产品,以保护企业资产安全为己任,不断进行自我突破与创新。针对上面的客户场景痛点,谛听(D-Sensor)从设备指纹、社交信息和位置信息三个维度,精准地勾勒攻击者画像。

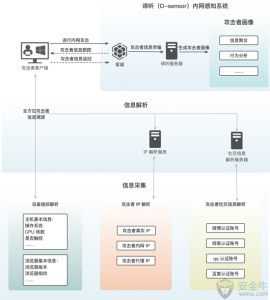

谛听(D-Sensor)的溯源原理图如下所示:

溯源追踪三维度 让攻击者无所遁形

谛听(D-Sensor)内网威胁感知系统的蜜罐在感知到攻击者的入侵时,会采用攻防侦察探测技术,对攻击者的信息进行全方位溯源追踪,从查找攻击工具到确定攻击位置,再到捕获攻击者的社交认证信息,最后形成完整的攻击者画像。

1、查找攻击工具

谛听(D-Sensor)采用主动设备指纹识别技术,解析攻击者的设备指纹信息。从主机和浏览器两个维度出发,精细展示攻击者使用设备的指纹信息,实现对攻击工具的精准定位。获取到的攻击者设备指纹信息包括:

- 主机操作系统

- 主机的CPU 核数

- 主机的渲染器

- 主机设备是否为触控

- 主机设备是否安装unity

- 主机的屏幕分辨率

- 主机所处时区

- 攻击者使用的浏览器版本

- 浏览器指纹

- 判断浏览器是否在移动端访问

2、确定攻击位置

谛听(D-Sensor)采用 IP 源追踪技术,基于不同协议下代理服务器的表现形式,可追踪到攻击者的代理 IP、真实 IP 和内网 IP。

- 代理 IP ,一般都是攻击者用于伪装自己的代理服务器 IP

- 真实 IP ,可以作为外部蓄意破坏分子的一种有效的身份溯源标识

- 内网 IP ,主要针对企业内部可能存在的行为不轨人员,或者藏匿在内网环境庇护下的外部蓄意攻击者,进行溯源追踪

在获取到 IP 地址的同时,还会将每个IP 对应的地址位置、地区中心经纬度、时区、所属运营商等信息进行识别输出,从而方便企业安全人员追踪破案。

3、捕获社交认证信息

利用浏览器的认证通信机制,谛听(D-Sensor)可以获取到用户的认证信息,然后再通过这些认证信息与各社交服务器的数据进行交互,最终获取攻击者的详细社交信息。目前谛听(D-Sensor)可以捕获到以下社区的用户认证信息:

- 微博社区的认证信息

- 百度社区的认证信息

- QQ社区的认证信息

- 网易社区的认证信息

针对不同的社区,会获取到相关的用户名、昵称、手机号、头像、邮箱等各种详细信息,为企业进一步定位攻击者画像提供有力数据。

攻击者最终的输出画像如下图所示:

设备指纹信息展示

设备指纹信息展示

攻击位置信息展示

攻击位置信息展示 攻击者社交认证信息展示

攻击者社交认证信息展示

设备指纹信息、位置信息和社交信息三个维度相辅相成,勾勒出完整的攻击者画像,帮助企业进行精准溯源,让攻击者无所遁形。

攻击者只需要一个突破口即可攻破整个系统,而防御则需要面面俱到。攻防之间的不对等令网络安全防御难以没有疏漏。人工智能的兴起,机器学习和深度学习技术的应用,势必会为阻止恶意攻击事件的发生带来新的挑战和机遇。

这是一个攻防互相挟制的时代,这也是一个攻防互相促进的时代。安全或许会迟到,但永远不会缺席。在为企业安全保驾护航的道路上,长亭科技致力于构建全方位的企业安全保障体系,以“内外并重”的安全建设思路为落脚点,不断丰富安全建设的维度和广度,成就更高的企业安全建设价值。