文/锐捷安全服务中心

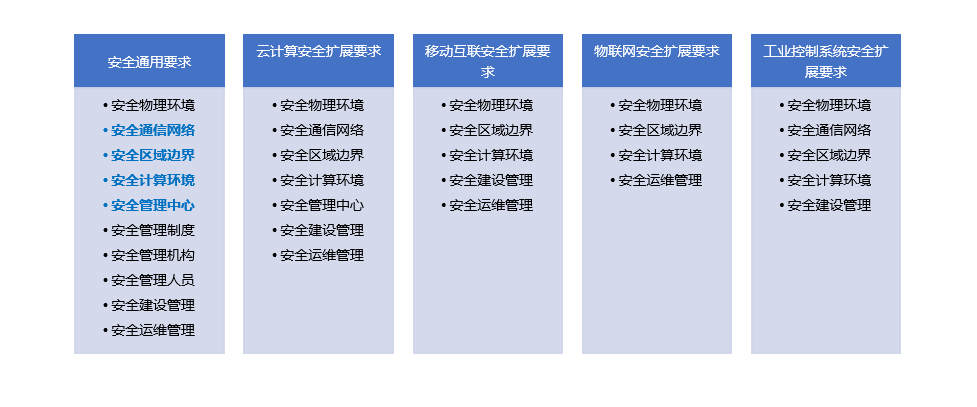

等级保护制度是我国在网络安全领域的基本制度、基本国策,是国家网络安全意志的体现。《网络安全法》出台后,等级保护制度更是提升到了法律层面,等保2.0在1.0的基础上,更加注重全方位主动防御、动态防御、整体防控和精准防护,除了基本要求外,还增加了对云计算、移动互联、物联网、工业控制和大数据等对象全覆盖。等保2.0标准的发布,对加强中国网络安全保障工作,提升网络安全保护能力具有重要意义。

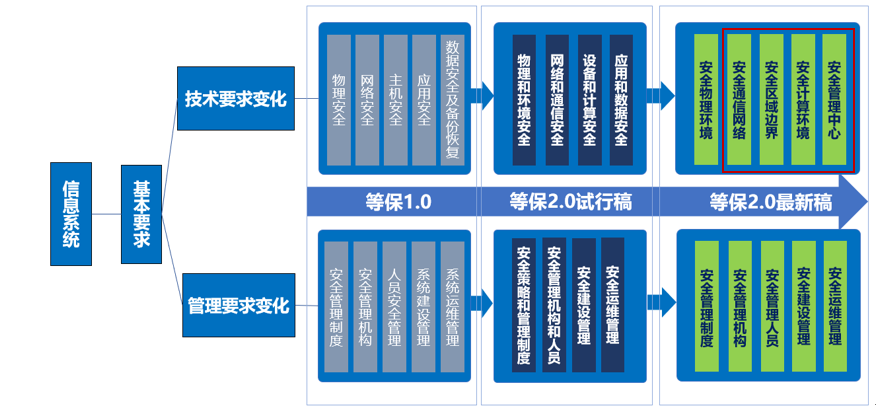

从等保基本要求的结构来看,从等保1.0到等保2.0试行稿,再到等保2.0最新稿,变化过程如下:

等保2.0充分体现了“一个中心三重防御“的思想,一个中心指“安全管理中心”,三重防御指“安全计算环境、安全区域边界、安全网络通信”,同时等保2.0强化可信计算安全技术要求的使用。

从控制项的变化来看,等保2.0更加精简,但实质上内涵更加丰富完善。

等保2.0第三级安全要求结构:

为帮助大家更好地理解等保2.0的变化,以等保三级为例,以下是1.0到2.0各控制点变化情况(红色字体为新增内容、绿色字体为控制点名称做了变化、灰色字体为已删除控制点)。

| 序号 | 等保1.0 | 原控制点 | 等保2.0(最新稿) | 新控制点 |

| 1 | 网络安全 | 结构安全 | 安全通信网络

(三重防御) |

网络架构 |

| 2 | 访问控制 | 通信传输 | ||

| 3 | 安全审计 | 可信验证 | ||

| 4 | 边界完整性检查 | 安全区域边界

(三重防御) |

边界防护 | |

| 5 | 入侵防范 | 访问控制 | ||

| 6 | 恶意代码防范 | 入侵防范 | ||

| 7 | 网络设备防护 | 恶意代码和垃圾邮件防范 | ||

| 8 | 安全审计 | |||

| 9 | 可信验证 | |||

| 10 | 安全管理中心

(一个中心) |

系统管理 | ||

| 11 | 审计管理 | |||

| 12 | 安全管理 | |||

| 13 | 集中管控 |

| 序号 | 等保1.0 | 原控制点 | 等保2.0(最新稿) | 新控制点 |

| 1 | 主机安全 | 身份鉴别 | 安全计算环境

(三重防御) |

身份鉴别 |

| 2 | 访问控制 | 访问控制 | ||

| 3 | 安全审计 | 安全审计 | ||

| 4 | 剩余信息保护 | 入侵防范 | ||

| 5 | 入侵防范 | 恶意代码防范 | ||

| 6 | 恶意代码防范 | 可信验证 | ||

| 7 | 资源控制 | 数据完整性 | ||

| 1 | 应用安全 | 身份鉴别 | 数据保密性 | |

| 2 | 访问控制 | 数据备份恢复 | ||

| 3 | 安全审计 | 剩余信息保护 | ||

| 4 | 剩余信息保护 | 个人信息保护 | ||

| 5 | 通信完整性 | |||

| 6 | 通信保密性 | |||

| 7 | 抗抵赖 | |||

| 8 | 软件容错 | |||

| 9 | 资源控制 | |||

| 10 | 数据安全及备份恢复 | 数据完整性 | ||

| 11 | 数据保密性 | |||

| 12 | 备份和恢复 |

| 序号 | 等保1.0 | 原控制点 | 等保2.0(最新稿) | 新控制点 |

| 1 | 安全管理制度 | 管制制度 | 安全管理制度 | 安全策略 |

| 2 | 制定和发布 | 管理制度 | ||

| 3 | 评审和修订 | 制定和发布 | ||

| 4 | 评审和修订 |

| 序号 | 等保1.0 | 原控制点 | 等保2.0(最新稿) | 新控制点 |

| 1 | 系统运维管理 | 环境管理 | 安全运维管理 | 环境管理 |

| 2 | 资产管理 | 资产管理 | ||

| 3 | 介质管理 | 介质管理 | ||

| 4 | 设备管理 | 设备维护管理 | ||

| 5 | 监控管理和安全管理中心 | 漏洞和风险管理 | ||

| 6 | 网络安全管理 | 网络和系统安全管理 | ||

| 7 | 系统安全管理 | 恶意代码防范管理 | ||

| 8 | 恶意代码防范管理 | 配置管理 | ||

| 9 | 密码管理 | 密码管理 | ||

| 10 | 变更管理 | 变更管理 | ||

| 11 | 备份与恢复管理 | 备份与恢复管理 | ||

| 12 | 安全事件处置 | 安全事件处置 | ||

| 13 | 应急预案管理 | 应急预案管理 | ||

| 14 | 外包运维管理 |

在各类变化当中,特别值得关注的一个变化是等保二级以上,从1.0的管理制度中把“安全管理中心”独立出来进行要求,包括“系统管理、审计管理、安全管理、集中管控“等,这是为了满足等保2.0的核心变化——从被动防御转变为主动防御、动态防御。完善的网络安全分析能力、未知威胁的检测能力将成为等保2.0的关键需求。部署安全设备但不知道是否真的安全、不知道发生什么安全问题、不知道如何处置安全的“安全三不知”将成为历史。

锐捷网络近几年陆续推出的大数据安全平台RG-BDS、动态防御系统RG-DDP、沙箱RG-Sandbox、云端安服中心等产品能极大地加强整网的“主动安全分析能力”,及时掌握网络安全状况,对层出不穷的“未知威胁与突发威胁”起到关键的检测和防御作用.这些产品和其它安全产品、网络产品等一起结合AI、大数据、云计算等技术构筑了锐捷网络的“动态安全”体系架构,为用户提供一个具备动态响应、持续进化的符合等保2.0标准的整网安全保障体系。