VUPEN标榜自己是一家制作和销售漏洞利用程序的专业安全公司,可以满足情报机构和执法部门等客户在“攻击性网络安全行动及合法监听任务”中的需求……

VUPEN标榜自己是一家制作和销售漏洞利用程序的专业安全公司,可以满足情报机构和执法部门等客户在“攻击性网络安全行动及合法监听任务”中的需求……

第七章 零日漏洞交易(接上)

交易中的多数公司都不愿公开他们这方面的工作,不仅因为这是秘密的,还因为他们不想因此被反漏洞交易社会活动人士当做批判的目标,更不想引来想偷走这些漏洞利用程序的敌手。由于零日漏洞既可以用于防御,也可以用于进攻,很多公司会给攻击性活动戴上一个防御工作的帽子。包括Endgame Systems在内的多家美国公司都或多或少的涉足其中。欧洲方面,有专门制作针对工业控制系统漏洞利用程序的马耳他小公司ReVuln,和以执法部门和情报机构为目标客户的法国公司VUPEN。此外,还有向执法部门和情报机构出售“与零日漏洞利用程序配合使用的监视工具”的意大利黑客团队和英国的伽马集团。

由于非常重视保密管理,多年来,乔治亚州Endgame Systems公司在零日漏洞挖掘业界一直是默默无闻。直到2011年,来自“匿名者”(Anonymous)的黑客攻破了HBGary Federal公司的服务器,泄露了这家公司包括与Endgame高管来往邮件的数千封电邮。邮件中讨论了Endgame公司制作漏洞利用程序的工作,以及根据政府部门“尽量保持低调”的建议所做的努力。这些邮件中,还包括一个面向客户对公司业务进行展望的PPT演示文稿,其中描述了公司加强“美国情报机构和军事组织遂行信息作战任务能力”的使命。Endgame公司的董事会主席还同时担任着CIA旗下风险投资公司——In-Q-Tel公司的首席执行官。

在公开市场上,Endgame公司的主要业务是为客户提供安全服务,使其免受病毒和僵尸网络攻击。但公司却私下从事着出售写有“可直接为计算机网络攻击行动中提供行动情报”字样的漏洞和漏洞利用程序包的勾当。Endgame公司成立于2008年,由于其商业前景非常看好,两年后就拿到了3000万美元的风险投资资金,之后又拿到了2300万美元的新一轮风投资金。2011年,Endgame公司CEO克里斯托弗•罗兰德(Christopher Rouland)向亚特兰大一份地方报纸宣称,公司的收益将“每年增长一倍以上。”

泄漏出来的邮件中描述了Endgame公司名为毛依(Maui)、 卡曼(Cayman)和科西嘉(Corsica)的三个产品包。名为“毛依”的产品包,合同金额为每年250万美元,将每年为买家提供25个零日漏洞利用程序。名为“卡曼”的产品包,合同金额为150万美元,内容是关于全球数百万台易受攻击计算机的情报,这些计算机已被类似Conficker的僵尸网络蠕虫和其他恶意程序所感染。邮件中的预览图显示了俄罗斯境内易受攻击计算机的位置,以及在核心政府部门和关键基础设施中易受攻击计算机信息清单,清单中包括每台计算机的IP地址和使用的操作系统。清单中有位于俄联邦中央银行的249台计算机,还有位于财政部、国家储蓄银行、新沃罗涅日核电站和阿秦斯克炼油厂的少量计算机。其中有一部分数据是Endgame通过设置可与被Conficker病毒感染计算机进行通信的“槽洞”来获得的。每当恶意代码与“槽洞”通信时,Endgame就可以将恶意代码所在计算机的情报收集起来。关于委内瑞拉的另外一张地图上,显示着该国网络服务器所在位置,以及每台服务器上正在运行哪些软件。如果网站服务器被成功渗透、而且配置不当,那么攻击者就可以通过后门来进入网站的系统和服务器。被入侵的网站列表中包括安第斯开发银行——为拉美及加勒比海地区和欧洲的18个成员国提供金融服务的发展银行、委内瑞拉中央预算办公室、总统办、国防部和外交部网站。在邮件泄露事件后的2012年,Endgame公司对媒体宣称,正在砍掉漏洞利用程序开发业务,并于2014年初专门为此事发布了正式声明。

在Endgame公司上下协力掩盖其漏洞业务的同时,位于法国蒙彼利埃的VUPEN安全公司却在零日漏洞交易领域大出风头。VUPEN标榜自己是一家制作和销售漏洞利用程序的专业安全公司,可以满足情报机构和执法部门等客户在“攻击性网络安全行动及合法监听任务”中的需求。2008年成立时,它的业务是保护政府客户免遭零日漏洞攻击;两年后,公司开始制作用于攻击行动的漏洞利用程序。2011年,公司营业额达到120万美元,其中近90%来自国外市场。2013年,公司宣布正在美国设立分部。

VUPEN创始人、CEO查欧基·贝克拉(Chaouki Bekrar)行事大胆、无所顾忌,这让他经常被那些反对向政府销售漏洞的人在推特上大加鞭挞。他还经常挑战那些口风颇紧的竞争对手,让他们把自己做的事情公诸于众。“我们是世界上唯一一家公开宣称吃这碗饭的公司,”他说,“美国和欧洲有很多公司都在做这些事,但他们不敢承认。我们之所以选择公开,是因为我们胸怀坦荡。”

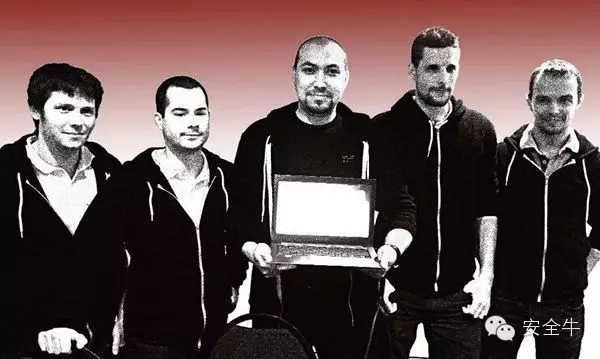

Endgame和其他所有公司都隐忍的蛰伏着,贝克拉和他的同事们却高调的穿梭于各种安全会议,参与类似Pwn2Own的竞赛,不断提升公司知名度。2012年的Pwn2Own大赛在 CanSecWest大会(加拿大的一个计算机安全年会)上进行,由贝克拉和他4名同事组成的战队穿着后背印有公司标志的黑色连帽衫,夺得了大赛的冠军。

VUPEN公司贝克拉团队荣获2012年Pwn2Own大赛冠军

但是,VUPEN对外界的展示,仅限于此。贝克拉不会对别人讨论他的背景,也不会回答任何个人问题,只是让别人把目光放在他的公司上。“我只是个演员,咱们还是聊聊电影吧。”他说。但当别人真问到有关公司的问题时,他一样会闭紧嘴巴。他不会说出公司有多少雇员、叫什么名字,而只会说“我们是个小公司”。

VUPEN公司的研究员专注于零日漏洞的挖掘和漏洞利用程序的制作。不仅制作已知漏洞的利用程序,也制作零日漏洞利用程序。贝克拉不会告诉别人他开始这项业务以来一共卖出过多少漏洞利用程序,但他明确表示,每年可以发现数百个零日漏洞。“我们有各种各样的零日漏洞,”他说,“针对各种操作系统的、各种浏览器的、还有针对你想要的每种应用软件的。”

不管贝克拉的话中有几分是确有其事,几分是“战略营销”,这种策略确实管用。2012年,在他的战队赢得Pwn2Own大赛的几个月后,美国国家安全局NSA认购了VUPEN公司“二进制分析与利用”(Binary Analysis and Exploits ,BAE)一年的服务。迫于公众压力而公开的合同非常“简约”,连合同金额都没有。不过,将VUPEN选为“2011年年度创业企业”的一家商务咨询公司透露,合同金额是一年10万美元。据VUPEN网站上的说明,BAE服务的内容是“提供关于最关键、最有价值漏洞的高级技术报告,帮助客户理解漏洞存在的根本原因、漏洞利用技术、危害缓解手段,以及基于漏洞利用程序或直接利用漏洞的攻击探测方法。”

维基解密拿到了VUPEN公司的一本内部宣传册,上面写着:VUPEN还提出了一个“威胁防护项目”,通过对本公司研究员发现的独家漏洞进行深入研究,帮助客户“降低遭受零日漏洞攻击的风险”。根据这些项目的描述,他们所做的,无非是帮助客户加强防护、免受零日漏洞攻击——零日漏洞利用程序可以用来对系统进行攻击测试——但是,这些信息已经足以让客户用它们对那些未打补丁的系统进行攻击。公司的“威胁防护包”中,甚至为客户提供了可以直接用于攻击的零日漏洞利用程序。此外,VUPEN公司还有一项专门为执法部门和情报机构量身定制的服务,功能是对目标计算机发动秘密攻击、并实现远程登入。“执法部门需要最先进的信息入侵技术,和最可靠的攻击工具,以便远程、秘密的进入目标计算机系统,”贝克拉在宣传册中指出,“使用以前没有人知道的软件漏洞及相应的漏洞利用程序,可以绕过反病毒产品和操作系统的安全防护……帮助调查者成功完成任务。”(待续)

译者:李云凡