疫情之下,远程办公将是下一个网络安全“亿级市场”?

近几年保持高速增长的科技行业如今正面临着新冠肺炎疫情这一“黑天鹅”事件带来的诸多挑战。那么全球的科技公司是如何应对的呢?

中国疫情爆发时间最早,又恰逢春节,中国科技公司率先实行一系列防控措施。但受到国务院1月26日发布了春节假期延长的通知、交通委不断出台的特殊时期道路限行通告的影响,各地返程人员的原定返工计划不同程度的受到影响,不少企业为了确保业务运转正常,都相继开启了办公新模式——远程办公。

据中国软件网数据显示,2017年,我国远程办公市场规模为194亿元左右,2018年达到234亿元左右,同比增长20.8%;预计2019年中国智能移动办公行业市场规模为271亿元左右,2020年将增长至318亿元。

在见证了2003年的SARS间接造就了淘宝、京东等电商的兴起之后,我们不难相信2020年的疫情也将会掀起一波不小的远程办公的浪潮。

远程办公,将身份认证与管理推向安全最前线

不可否认,这种突发性的全员远程办公情况,实际上对企业的管理者,特别是企业IT的管理者,带来一个非常大的挑战——大量企业内部人员需要从企业安全边界外部(包括家中或者不安全的WiFi热点)访问任何能够维持正常工作的账户、文档或数据。如果企业的IT基础设施以及相关的安全保障无法有效支撑,甚至员工安全意识培训没有做到位的话,那么远程办公期间免不了会出现各种各样的风险及问题,糟糕的可能还会严重影响公司业务。

谈到远程办公,很多人第一时间想到的可能是配置VPN。诚然,VPN能够让我们的员工接入到企业内网环境去使用内网应用,但VPN的使用也会伴随很多实际问题,包括设备需要技术人员实地安装和部署。在这特殊时期,很多供应商、厂商,也很难去及时保障扩容、设备上架等问题。近年来,VPN的安全局限性也在慢慢外露,随着安全边界被打破,数据安全风险、权限管控无序、蠕虫的蔓延、黑客的攻击、核心业务被暴露等等问题也随之出现……VPN建立企业访问通道的同时,也增大了企业内部应用的攻击面。

零信任让远程办公更安全、更高效

在外向型安全方案(即通过设置企业防火墙以阻止外部入侵者进入企业网络)纵横的二十年里,企业数据安全事件无不烽火四起。目前,随着员工远程工作情况的增加,企业安全防护工作也变得复杂了许多。现在的攻击者技术日趋高超,方法愈加多样,可以不触发任何警报就绕过防线,而一旦进入企业内网,引起的破坏不可估量。以防火墙为中心的策略面临被攻击者蹂躏的风险。

后边界时代需要以“零信任”为基础的新安全方法。

目前,零信任主要有下面三种比较公认的实践方法:

1.微隔离:网络微分段

将网络雕刻到小的粒度节点,一直到单个机器或应用程序。安全协议和服务交付模型是为每个唯一的细分市场设计的。

牛短评:

通过微隔离方法实际上是希望能够在企业内网当中控制东西向的流量,减少病毒的传播,以及非法操作、非法访问的场景。严格上来讲,微隔离实际上也需要VPN技术的加持,也需要VPN的接入,只是在接入之后提供更细的、机密的控制。

2. SDP:软件定义边界

基于一种需要了解的策略,其中在授予对应用程序基础结构的访问权限之前,先验证设备的状态和身份。

牛短评:

SDP模式仍然无法和VPN完全割裂,把VPN做成了更多样化的隧道,实际上是通过在落地的VPN的边界设置网关,通过网关来控制不同的应用的访问性。即把原来对应用的控制能力,对整个内网的访问,集中在了网关一个设备上。对于用户侧而言,也仍然需要VPN的接入。

3. 零信任代理

可充当客户端和服务器之间的中继,有助于防止攻击者入侵专用网络。

牛短评:

这样的反向代理间接地将黑客攻击的落地点,从企业的网络边界、企业的防火墙,转变成零信任架构中内设的一个云端,并依托中继平台具备的云WAF、抗D与防爬虫等安全能力,为客户内网前,设置一面“免疫“城墙,相当于为企业配备了一个具备可靠的承载能力和安全控制能力的”守城兵“。

Akamai的零信任安全模型有什么不同?

Akamai的零信任安全模型正是基于一种身份代理模型,这种模型和前两种方法有一种天然的区别——不基于VPN的隧道、不局限于网络厂商、软件厂商。

基于这种身份代理模型,Akamai可以把用户内部、或者是用户已经部署在公有云上的这些应用,映射到Akamai智能边缘的网络上。这样的好处实际上是不会依赖于那些传统的VPN、传统的网络隧道的模式,而通过最常用的浏览器、最通用的HTTPS的协议来实现。

Akamai具备优势的部分是现有的智能边缘平台。这个平台能够提供强大的容量、比较高的灵活性,还能跟Akamai已有的安全、WAF、抗DDoS爬虫的治理能力、整个平台广泛的分布性相结合。

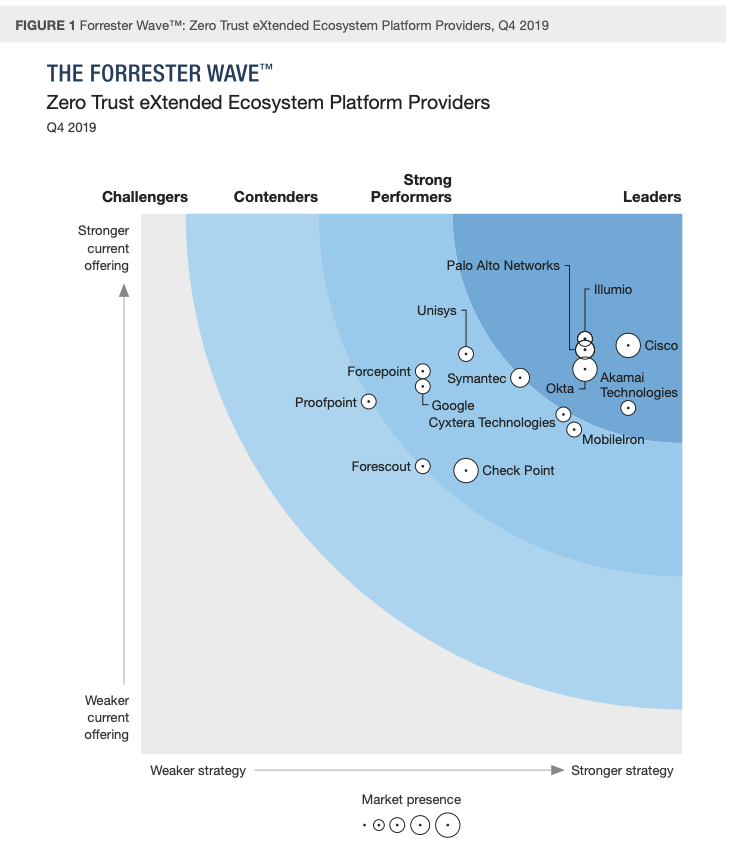

Akamai针对企业终端用户推出的Enterprise Application Access 2019年被Forrester wave列入零信任厂商领导者象限。

图例:Akamai零信任能力入选Forester 2019年四季度零信任代表性厂商矩阵

Akamai零信任方案从五个维度提供解决方案:

1. 访问的安全性

Akamai试图探讨从用户的角色和应用的访问权限这个角度去管理访问的安全性。用户能够访问的所有应用,全部以目录的形式,罗列在各自的门户中。这个门户会基于用户个人的角色和权限,让不同的用户组、不同的用户,具备不同的访问权限,从而看到不同的应用列表。同时为了加固安全,用户在进入到这个集中门户的时候,需要完成多因子的身份认证。

举个例子,企业当中,HR的团队,我们希望他看到的是一些人力资源的数据以及有限的业务数据。对于工程师来讲,他不需要访问人力的系统,但是他却需要访问能够去做网络操作、管理系统的权限,比如说我们常用的SSH这种加密的命令行Tunnel,以及远程桌面RDP的方法。

2. 网络的安全性

Akamai试图讨论通过一种反向代理的模式,来提供这种快速的接入能力,保证安全性。

独辟蹊径地把原有的数据请求与反馈路径,从原来单向的进向流量打断成了两段,一段是用户向云端的访问,一段是连接器(connector)从数据中心主动向外传送的这样一个访问。连接器工作在企业的内网,或者是云端的VPC内,会把数据主动地通过一个标准的443端口,并且通过TRS的标准协议,传送到Akamai的网络,再由Akamai网络回传给用户端。在这个过程中,Akamai网络就成为了一个企业和用户之间的流量承载,进而抵御了部分黑客攻击的“火力”。

3. 访问审计的安全性

通过流量的可见性,把所有用户操作、用户访问的特征全部记录备份,以确保企业的管理者,特别是安全的管理人员,能够明确掌控用户行为轨迹,用户接入设备等信息。

4. 管理的易用性

把分散到不同的地方并且需要逐一操作、配置的VPN、防火墙等设备,统一到一个界面中,集中配置管理网络权限和流量设备,真正实现在一个集中门户即可完成配置、审计、安全等等方面的工作。

5. 运营成本支出

通过快速上线,节省部署的时间成本和人力成本;通过不限制整个流量、带宽以及处理能力,来降低后期扩容的难度;另外,摒弃传统的收费模式,创新性的采用弹性收费模式(即用活跃用户的方法去计费)这也是给企业主带来一个非常大的灵活性,减少闲置资源、浪费成本的情况。

同时,多因子认证作为数字化转型当中一个重要的环节,Akamai也尽可能的在满足企业业务需求、希望保证安全的同时,考虑到用户体验。在Akamai方案部署过程中,可以完成短信、邮件、一些APP的一次性密码的认证。同时,平台还支持市场上比较主流的无密码的方法(即通过一种集成在用户手机中的认证器,通过验证码和点击的方法)来完成认证。整个过程不需要用户输入任何口令,就能够快速访问。