一家有着军方和学术界背景的初创公司,通过分析硬件性能揪出恶意软件——不是软件也不是网络设备行为,而是硬件!

PFP网络安全的检测系统通过对比处理器当前射频输出与正常输出基线的差异来检测异常。一旦检测出可能代表恶意活动的异常,就触发警报,然后交给其他工具进行分析,找出到底是什么问题。

这套系统可用于监控执行相同任务的大批量相似设备,比如在电网、化工厂中用到的数据采集与监控(SCADA)网络中的设备。美国能源部下属24个国家实验室之一的萨瓦纳河国家实验室正考虑将这套系统用于保护其智能网格中继。也可用于出厂设备的检测,从新出厂的大量设备中检测出残次品或被篡改过的产品。

这项技术源自弗吉尼亚理工大学2006年至2010年所作的一项研究,并受到美国国防部、国防高级研究计划局(DARPA)和国土安全部(DHS)的资助。研究人员原本只想通过软件无线电确认是否有未经授权的软件在运行。不过,这项技术最终可以发展出更加通用的用途。PFP共同创立人兼总裁Jeffrey Reed博士看到了这一点,因此他花了点时间取得这项技术的授权并与Steven Chen共同创立了PFP公司。

PFP这一公司名源于power fingerprinting,也就是公司创立者用来描述其产品为设备提供的保护的用词。

公司声称已获得NSF、美国陆军、空军和DARPA的订单,并被安全创新网络SINET提名为最具安全创新潜力的16家公司之一。

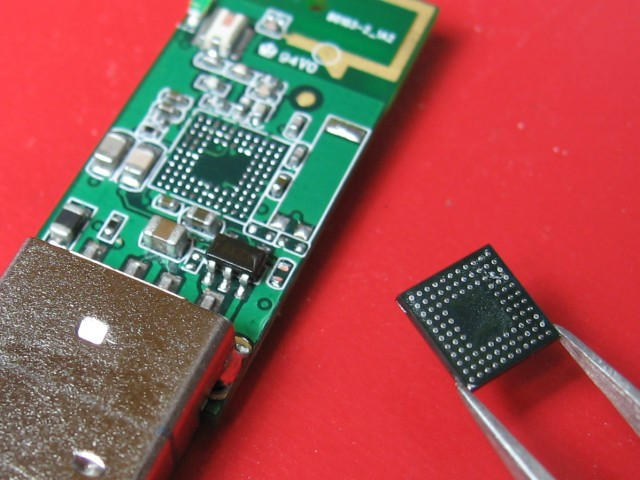

PFP公司的系统基于安装在网络设备CPU上的一个探针。这种环行的探针有两种大小,一种大约四分之一英寸,一种大约半英寸——通过纤细的同轴电缆连接到设备外围的数字转换器,将模拟射频信号转换为数字信号。随着不同芯片的能耗不同,信号就会发生波动。

探针和数字转换器合称为电子监控仪(eMonitor)。公司表示,探针与其监控的设备不存在电子连接,所以无法被黑客检测到。

PFP公司的分析引擎P2Scan软件系统会不断对信号进行监测,并与基线进行对比。当信号发生变化或存在差异时,就会触发警报。软件系统通过API接口输出到安全信息和事件管理平台(SIEM)。目前可以集成的SIEM是Splunk的运行情报平台,公司已经计划与惠普弧光SIEM进行集成。

里德说,公司希望在两年内将探针嵌入到芯片中以降低成本。电子监控仪eMonitor当前的定价在3000到5000美元之间。P2Scan软件系统的定价则取决于具体的应用。

公司目前已获得来自布鲁风险投资人(Blu Venture Investors)及CIT GAP基金(CIT GAP Fund)100万美元的支持。