当主机被确认为感染病毒或遭受某种恶意攻击时,作为安全从业人员,我们需要快速审查企业内主机发送的可疑网络流量包捕获(pcap)数据,以识别受感染主机和用户情况。

本文将向读者介绍,如何使用Wireshark这一应用广泛的网络协议分析工具来采集pcap数据。并以IPv4流量pcap为例,论述以下两个方面:

- 来自DHCP流量的主机信息

- 来自NBNS流量的主机信息

1. 来自DHCP流量的主机信息

企业网络中主机生成的任何流量均应包含三个标识符:一个MAC地址、一个IP地址和一个主机名。

多数情况下,安全技术人员都是基于IP地址来识别可疑活动并发出预警,这意味着内部IP地址也可能会带来威胁。如果能够查看完整的网络流量数据包捕获,你就会发现,该内部IP地址生成的网络流量包会显示关联的MAC地址和主机名。

那么,如何借助Wireshark技术来获取主机信息呢?

通常我们基于两类活动来过滤主机信息:DHCP或NBNS。DHCP流量数据包有助于识别连接网络的几乎所有类型计算机的主机;NBNS流量主要由微软Windows系统计算机或运行MacOS系统的苹果主机生成。

点此获取本教程的第一个pcap数据包host-and-user-ID-pcap-01.pcap。这个pcap数据包捕获来源于内部IP地址172.16.1[.]207。在Wireshark中打开pcap数据包,并设置过滤条件bootp,如图1所示。该过滤器就会显示DHCP流量。

注意:如果使用3.0版Wireshark,检索词应为“dhcp”而不是“bootp”。

使用Wireshark实现DHCP过滤

选中信息栏中显示为DHCP Request的数据帧。查看数据帧详细信息,并展开Bootstrap 协议(请求)行,如图2所示。展开显示客户端标识符和主机名行。客户端标识符细节应显示分配给172.16.1[.]207的MAC地址,主机名细节应显示主机名信息。

响应DHCP请求,展开显示Bootstrap协议行

在DHCP请求信息中查找MAC地址和主机名

如上,这种情况下,172.16.1[.]207的主机名为Rogers-iPad,MAC地址为7c:6d:62:d2:e3:4f,且该MAC地址分配给了一台苹果设备。根据要主机名,使用设备可能是一台iPad,但仅仅依靠主机名还无法完全确认。

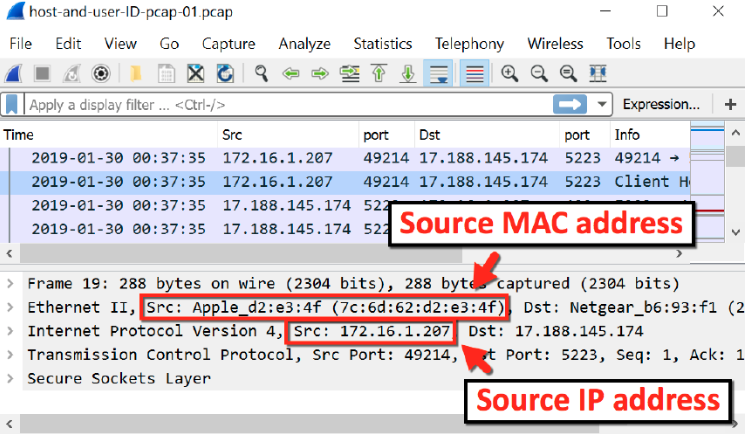

下图,我们可以直接使用172.16.1[.]207将任意数据帧的MAC地址和IP地址进行关联。

将任意数据帧的MAC地址与IP地址进行关联

2. 来自NBNS流量的主机信息

受DHCP租期更新频率的影响,你的pcap数据包中可能没有捕获到DHCP流量。幸运的是,我们可以使用NBNS流量来识别Windows系统计算机或MacOS系统苹果主机。

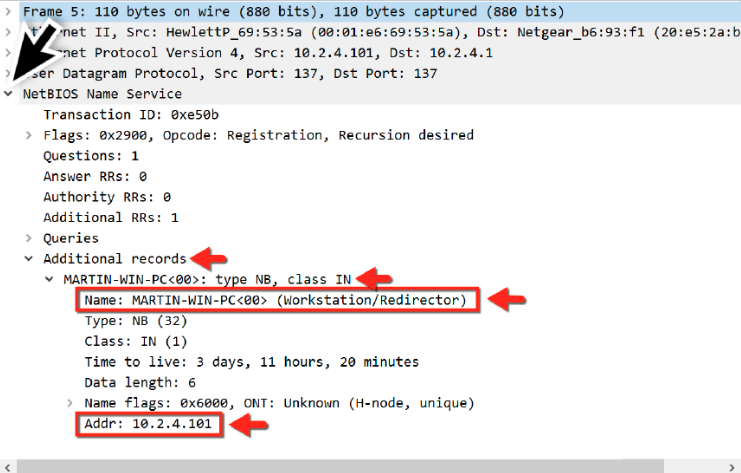

本教程介绍的第二个pcap数据包捕获host-and-user-ID-pcap-02.pcap,可点此获取。该数据包捕获来源于内部IP地址为10.2.4[.]101的Windows系统主机。使用Wireshark打开pcap,并配置过滤条件nbns,就会显示NBNS流量。然后选择第一个数据帧,你就可以快速将IP地址与MAC地址和主机名进行关联。

借助NBNS流量将主机名与IP和MAC地址进行关联

数据帧详细信息显示了分配给某一个IP地址的主机名。

NBNS流量中包含的数据帧详细信息显示了分配至某一个IP地址的主机名

总结:

从网络流量中正确识别主机和用户,对于及时发现网络中存在的恶意行为至关重要。使用上文提及的方法,我们可以更好地利用Wireshark来识别出受影响的主机和用户。

作者: Palo Alto Networks 威胁情报团队Unit 42