本文从多个侧面,对数据安全防护方案,也就是产品组合方案,做出选型参考。本文为纯技术文章,不带任何厂家倾向性。

一、产品解决的核心痛点

每个产品都有它存在的必要性,也就是其解决的核心痛点。掌握这些痛点,是正确做出方案选型的基础。

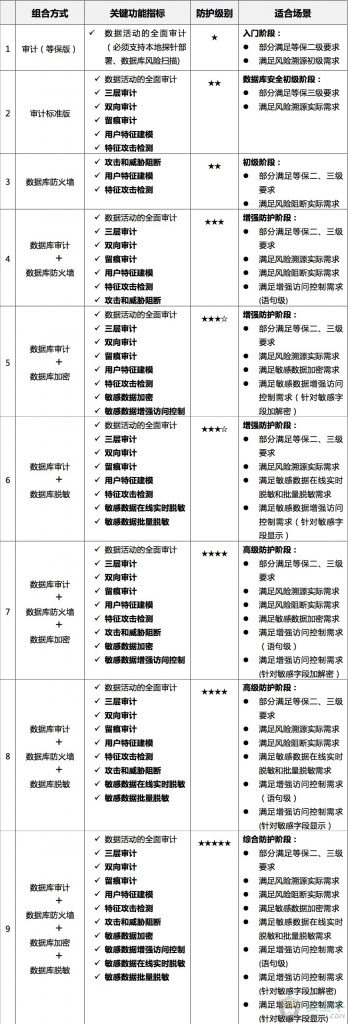

二、根据防护强度进行选择

注:★数量越多,防护级别越高。

基本特征:安全管理员、系统管理员、审计管理员三权分立。

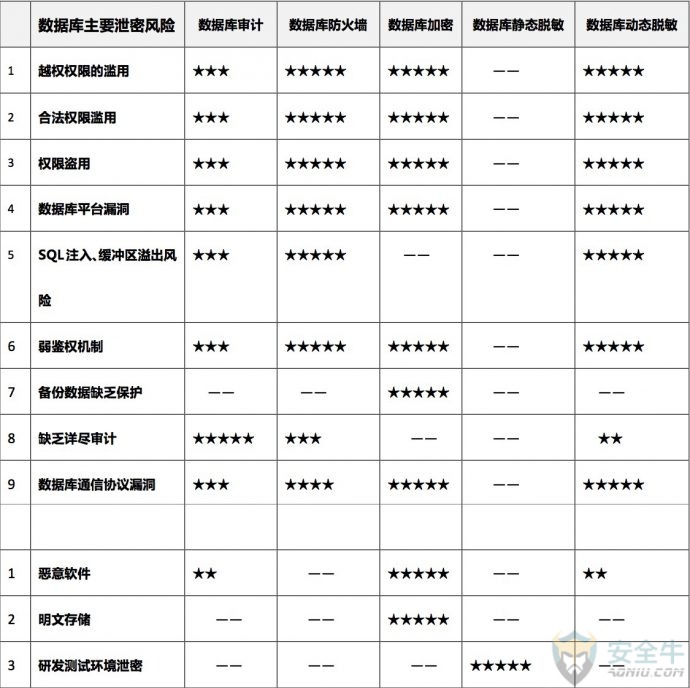

三、根据数据泄密风险点选择

攻击手段日益多样化,任何一款产品都不能解决所有的安全问题。数据库主要泄密风险与产品防护效果(最高5星)对应关系:

Gartner对当前网络环境下的数据安全管理和数据库安全问题进行了调研,总结了如下数据库及其管理的数据所面临的主要泄密风险:

1. 越权权限的滥用

数据库权限设置违反了“权限最小原则”在很多信息系统中比较普遍。如果这些超出的权限被滥用,则极易发生敏感数据泄漏事件;

2. 合法权限滥用

系统中总是有一部分用户合法的拥有较大甚至是超级管理权限。如果这些权限被滥用,则极易发生严重后果;

3. 权限盗用

由于商用数据库的用户认证方式主要为单一的口令方式,权限盗用容易发生,进而极易导致严重的数据泄漏事件;

4. 数据库平台漏洞

数据库管理系统是个复杂的软件系统,从数据库厂家发布的补丁情况来看,数据库系统无一例外的具有严重的安全漏洞。如缓冲区注入漏洞或者认证、权限管理漏洞。这些漏洞极易被攻击者利用以窃取数据;

5. SQL注入、缓冲区溢出风险

数据库本身不具备SQL注入攻击检测能力。通过Web/APP插入恶意语句,或者利用连接工具发动缓冲区溢出攻击,攻击者便有机会获得整个数据库的访问权限;

6. 弱鉴权机制

商业数据库系统提供的基本的管理机制,主要是自主访问控制(DAC)和基于角色的访问控制(RBAC)。并没有采用强制访问控制的方式(MAC),基于用户和数据的敏感级别来进行权限的鉴别。这容易使得低密级用户访问到高密级的数据;

7. 备份数据缺乏保护

从数据库备份的数据通常是以非加密的形式存储的,而且在运输、保存、销毁的生命期中,需要严密的保护。一旦疏忽,备份数据将有可能被窃取或偷窥而导致泄密;

8. 缺乏详尽审计

审计是每个数据库管理系统标配的安全特性,用于记录对数据的访问情况,从而形成对非法访问的威慑。而数据库自身的审计功能在可视化、智能化、入侵检测能力等方面能力较弱,通常无法满足实际的安全需求;

9. 数据库通信协议漏洞

数据库通信协议设计的漏洞,可能被攻击者利用,造成数据的泄漏。

除了上述泄密风险,中安威士在长期的数据库防泄密实践中还发现如下严重的泄密风险:

1. 恶意软件

攻击者使用木马病毒技术,通过邮件、图片等伪装方式,将恶意软件安装到数据库管理和运维人员的电脑上,攻击者利用管理员的电脑,窃取或者破坏数据库中的数据;

2. 明文存储

目前绝大多数数据库的数据文件都是以明文形态保存的。在数据的产生、使用、传输、保存、备份、销毁的整个生命周期内,任何接触到存储介质的攻击者,都有可能获取到数据;

3. 研发测试环境泄密

使用带有敏感信息的真实数据进行系统的开发和测试,虽然保证了开发测试环节的准确性和一致性,但是由此带来了巨大的数据泄露风险。

市场上现有的网络安全和操作系统安全产品,都从不同的方向提供对数据的防护,但是由于距离真实数据较远,都无法从根本上防止这些数据库泄密风险。只有在现有的安全防护体系中,补充对数据库的防护这一环节,部署“术业有专攻”的数据安全管理系统,才能从根本上解决数据安全问题。

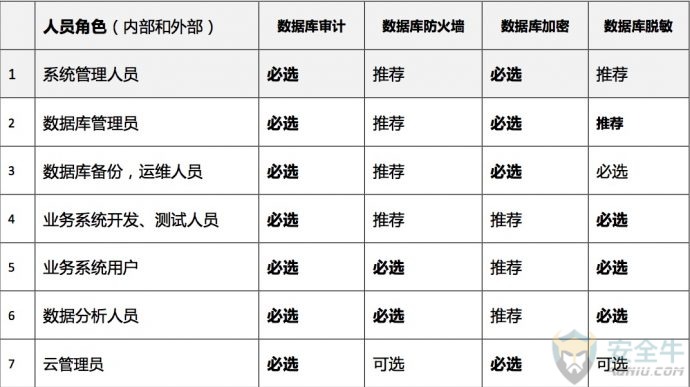

四、根据数据访问人员进行选择

具有敏感数据访问权限的人员是数据泄密的重要途径,本节根据数据访问人员进行产品组合的选择。

五、根据客户业务系统类型选择

内部:人事系统,财务系统,OA系统。

外部:电商平台,CRM,呼叫中心系统等。

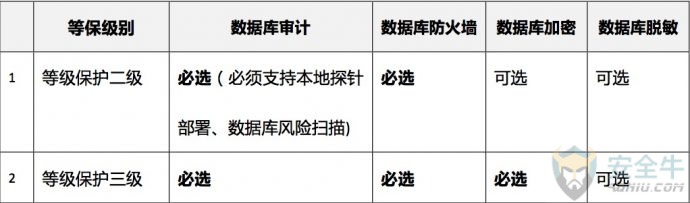

六、根据合规性要求选择

由国家公安部提出并组织制定,国家质量技术监督局发布的《计算机信息系统安全保护等级划分准则》、《信息安全等级保护管理办法》中涉及数据库安全相关规定与产品的对应关系。

《中华人民共和国网络安全法》由全国人民代表大会常务委员会于2016年11月7日发布,自2017年6月1日起施行。

相关阅读

预警即预防:6大常见数据库安全漏洞

访谈︱中安威士——一家有着学术基因的数据库安全厂商

作者:中安威士