IDC本月初发布了一份关于“企业在数字化转型过程中所遇到安全挑战”的报告。IDC认为,包括:交易欺诈、利用自动化工具进行网络犯罪、传统安全防护措施失效,以及数据泄露发生后的巨大商业损失等的安全挑战,需要更主动、更动态的防御措施和已有安全防护手段结合,共同应对。

去年10月,基于动态验证、封装、混淆、令牌等动态技术实现对业务数据和交易环境进行保护的瑞数信息,其“动态安全”理念与IDC此次提出的“主动防御”在防护思路不谋而合。而瑞数在今年年初发布的一款针对自动化工具发起的攻击的安全产品——机器人防火墙 (botgate),更可以看做是“主动防御”这一安全理念的一种落地。

一年多时间的产品化过程,打造了怎样的瑞数信息?瑞数又是如何理解和实现以动态技术为核心的主动防御?

更加重视检测和响应的主动防御

相较于传统单点的防护和被动的响应,瑞数信息认为,主动防御应更加重视多安全机制的检测和流程上的快速响应能力。特别在金融、电商、支付等领域,因非安全技术问题(例如:业务逻辑漏洞)、由近乎自动化工具发起的高效大规模攻击(例如:恶意爬虫、撞库)以及传统IT安全措施的失效,使得对企业业务风险的评估与管理愈加困难。

无论是发生数据泄露、还是企业营销资源(包括带宽等IT资源)被恶意占用,这些安全事件一旦发生,企业规模越大,所需要承受来自经济、声誉等多方面的损失就越多。

安全问题没有“银弹”。企业需要的是能为其有效争取响应时间的“缓解措施”,以及结合已有安全能力,进行更快速的检测和更灵活的响应。

基于利用动态技术更改app和web服务器间通信的HTML代码,实现对模拟浏览器等“非人”行为的发现和对抗这一核心能力的瑞数信息,此次还特意提及了下面三点更加延伸或特殊一些的应用场景。

1. 威胁缓解——漏洞隐藏

漏扫,是网络攻击发起前重要的“前哨战”。往往在漏洞利用公开前几天,攻击者就会利用工具开始全网扫描,寻找目标。而通过将网页底层代码动态变化和封装,就可以一定程度上隐藏攻击入口——(Web)漏洞,让攻击者无从下手。

当然,漏洞隐藏只是一个缓解措施。虽然不能完全代替传统的漏洞管理方案,更不能不打补丁,但是,其重要价值也在于此:弥补从漏洞利用在网上被公开,到系统管理员对所有IT资产进行完漏洞修复,这中间的空窗期。

如果漏洞难以被工具扫描出来,就更谈不上之后的漏洞利用行为,这个威胁就会被暂时缓解。同时,检测到漏扫行为的安全人员也不至于完全措手不及,可以优先针对性的配置防护策略,再一步步完成漏洞的修复工作。

2. 反爬虫与资源抢占

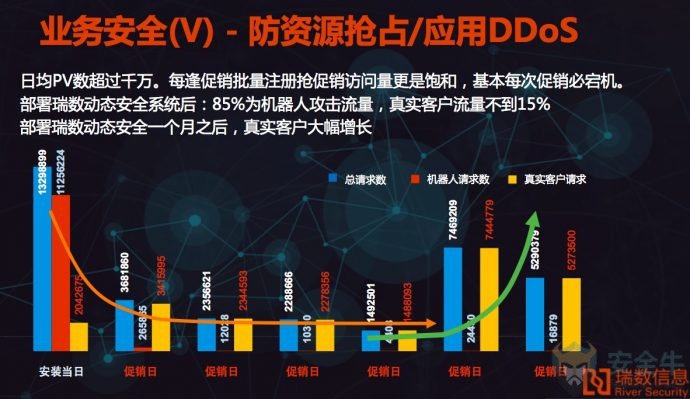

爬虫是比较特殊的应用场景。政府或服务类网站,每天会固定有数据更新。除了搜索引擎爬虫的抓取以及集中在工作日的合理访问请求外,恶意爬虫也在“夜以继日”的不间断爬取更新信息。类似的,电商类网站营销时由机器人发起的大批量异常请求,例如使用虚拟号码进行恶意注册。

这两种情况,都会直接导致大量本用来对外提供服务的计算和带宽资源被占用;同时,正常的访问请求体验也会大打折扣,严重影响正常业务的进行,后果甚至堪比DDoS。

如何在正常流量中有效甄别由自动化工具发起的访问请求,就显得尤为重要。而这也正是瑞数动态验证和底层代码动态封装技术的强项。之后,再将其发现能力融入企业原有风控体系并配置相应安全策略,便可实现恶意流量的精准阻断。

3. 威胁感知——攻击者画像

瑞数的动态技术可以获得客户端的细粒度行为数据,除了定位攻击外,还可从来源、目标、工具、手法、证据、过程六方面对攻击者的行为进行画像;并结合企业内部业务和服务端数据,进行针对性更强的威胁数据分析。

高效且更具针对性的威胁情报,可以进一步指导响应策略的制定。对异常行为,也不会是一刀切的阻断,还会有行为的记录甚至欺骗性的数据交互。同时,对攻击者(黑产)的画像,也能从另一面帮助企业找到业务逻辑漏洞。

安全牛评

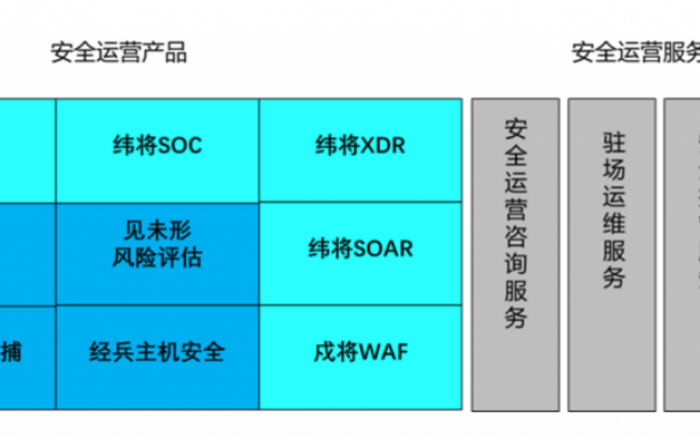

瑞数信息虽然目前本质上仍是Web安全厂商,但因为其核心能力的技术特点以及其应用场景,所以和应用安全以及业务安全又有很紧密的结合。通用需求更强的“反机器人(antibots)”能力,与企业内部风控模型的双向优化,都是瑞数信息明显的优势。而更为丰富且安全价值和痛点明显的需求场景,也势必会有更快速的发展。

相关阅读