上个月召开的2016中国互联网安全大会上,只是分论坛就有十几个,其中安全牛承办的威胁情报论坛,五个演讲中英语演讲的嘉宾就占了三位。议题内容涵盖漏洞利用工具包分析、动态DNS、PDNS、被动威胁感知和APT真实案例五个方面。

据论坛执行主席宫一鸣介绍,这三位老外的演讲内容放到其它世界级的安全大会上,如RSA或Defcon上都毫不逊色。比如,John Bambenek 的EK(漏洞利用工具包)议题已经被安全技术圈专业类难度很大的 VB Conference会议选中,在本次ISC上是首次公开介绍。此外,两个中文演讲也均在技术上比较有新意。

一、跟踪漏洞利用工具包

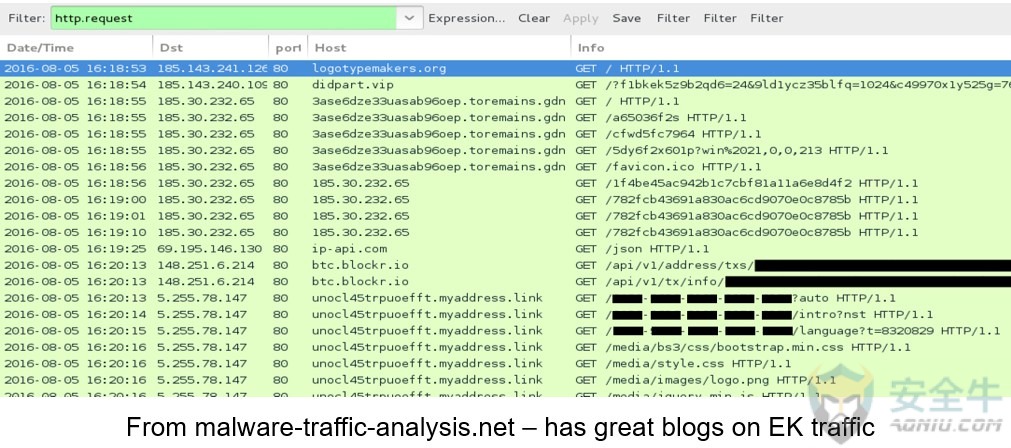

演讲嘉宾是Fidelis公司的威胁情报专家 John Bambenek。John的牛叉之处就不过多介绍了,这里稍稍透露一下,国际刑警破获网络犯罪组织宙斯,就有他提供数据的贡献。

John在去年的互联网安全大会威胁情报论坛上就是演讲者,当时他讲的是域名算法生成(DGA)。这次再登威胁情报论坛,John带来的是对漏洞利用工具包(EK,Exploit Kits)的技术分析。

网络犯罪已经是一个成熟的产业链,即便打倒一些流行的恶意软件,新的恶意软件很快就会出现。但几乎所有的恶意软件都通过两种方法传播,一是发送垃圾邮件的僵尸网络,二是EK。因此,斩蛇斩七寸,直接捣毁恶意软件的生态系统才是上策。一个明显的例子,就是当时排名第一的漏洞利用工具包Angler的操纵者Lurking团伙,在被俄罗斯警方抓获后,Angler一夜间从网上消失。

John的演讲对几个EK的样本从多个维度进行了技术分析,详细讲解了如何使用威胁情报来追踪并捕获EK。

下载地址:

http://101.201.73.9/201609/1.ppt

二、APT攻击中的虚假情报

360追日团队的胡星儒在演讲中,介绍了APT的发展现状。胡星儒认为,全球APT攻击依然活跃,针对中国的APT攻击持续增长,而且难以定性,并存在嫁祸、假情报等情况。

在相关真实案例分析环节,对洋葱狗、ICEFOG、DUQU2.0等恶意软件,SWIFT、DNC邮件门、美人鱼行动等攻击事件,以及国外情报机构的活动进行了分析。演讲的最后介绍了APT的影响和应对之法。

下载地址:

http://101.201.73.9/201609/2.ppt

三、动态DNS的滥用

堪称全球骨干网核心路分析的老大,全球最大的动态DNS解析服务商之一DYN公司的高级数据分析师 Chris Baker,从四个方面介绍了动态DNS技术的相关问题:

动态DNS服务(犯罪成本模型);有效数据分析;交互模式;应用方法论(Jscript感染、DNS信标)。

在真实案例介绍中,Chris以苹果钓鱼页面为例,从多个维度分析了网络犯罪分子的作案过程和方法。

下载地址:

http://101.201.73.9/201609/3.ppt

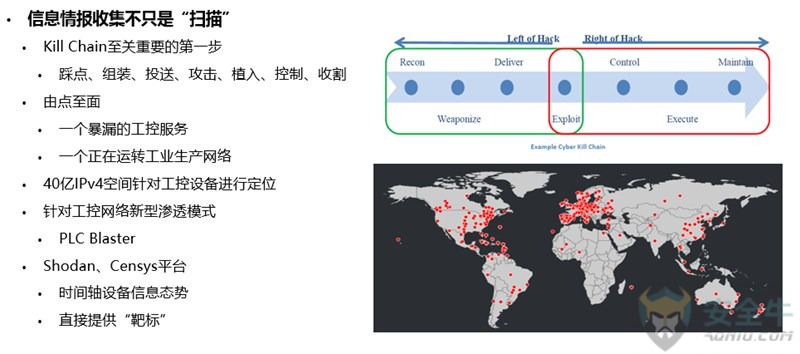

四、网络空间被动威胁感知技术

灯塔实验室高级研究员王启蒙,从基础威胁情报谈起,介绍了如何从各个维度收集威胁情报,包括物联网搜索引擎Shodan的利用,同时也介绍了他们的被动威胁感知架构体系。

从演讲内容中可以看出,灯塔实验室对威胁情报,对工控安全方面的研究全面深入详实,非常值得借鉴和参考。

下载地址:

http://101.201.73.9/201609/4.ppt

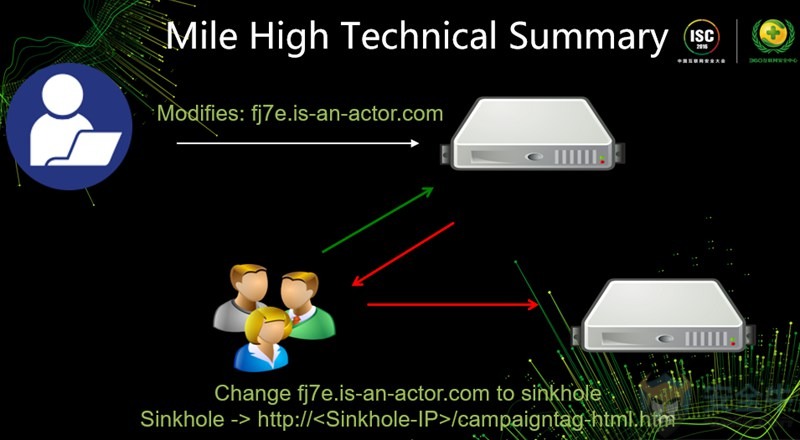

五、Passive DNS 的多元解决方案

Passive DNS 技术的开山鼻祖威胁情报公司Farsight,其最大的优势就是域名数据的积累。此次在ISC威胁情报论坛演讲的是Farsight首席技术官 Merike Kaeo 女士。

Merike从PDNS的典型使用、难点、多元解决方案、Whois与地理位置和恶意活动的真实案例等几个方面进行阐述。

Merike认为随着PDNS应用的广泛,大家正在找出新的方法使用这些数据。恶意软件的利用者通过掩盖他们的痕迹,令调查追踪工作更加困难,但同时PDNS也是一种高效的工具,可以丰富威胁情报,提升数据调查工作。理解PDNS的使用技术,可以帮助企业走在威胁的前面。

下载地址:

http://101.201.73.9/201609/5.ppt