经联邦政府批准,美国国土安全部(DHS)公开最新开发的8种网络安全技术,并准备投入10亿美金,寻求私营企业的帮助,以将其转化为实用型的商业产品。

在DHS发布的第四份《网络安全部门转为实用技术指导方案》(http://t.im/13f40)中,国土安全部列出了恶意软件分析、行为分析、保护Windows应用的随机化软件等8项技术。

国土安全部的“转为实用技术”方案主要公布了已经能够参与先导测试或进行商业化开发的技术。在项目进行的四年时间中,发布的24项技术中的4项已经获得商业机构授权,另外还有一项得到开源。

该方案旨在对非机密的网络安全研究项目进行实用化探索。报告中称:“联邦政府在非机密网络安全技术上的投入每年超过10亿美金,然而这些技术极少进入市场。”

下面是报告中这8项新技术的简要介绍:

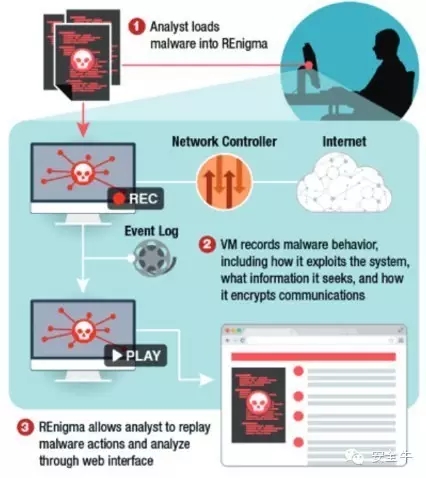

一、REnigma

该软件的功能是在虚拟机中运行恶意软件,观察其行为,以供后期分析。它可以让安全研究人员更方便地分析恶意软件,并详细了解其行为方式和原理,而不用亲自进行逆向工程。

关键的进步是约翰霍普金斯大学应用物理实验室开发的虚拟机录像和回放技术。通过该技术,研究人员可以在恶意软件运行过程中对其使用分析工具,同时对恶意软件的反分析技术保持隐身。

报告中提到:“举例而言,如果恶意软件代码样本向网络输出了一串加密数据,分析师可以使用REnigma回溯到内存中的明文信息,并恢复出数据外泄中利用的加密秘钥。”

二、Socrates

该软件平台会在数据集里寻找模式,并可以引诱出可能为安全威胁的那些。它能够同时提供分析和计算机科学能力,而这种能力的组合往往是人类所缺失的。

在200万个链接的网络里检测异常活动

该平台能够对数据进行无监督分析,寻找可能带来产出的模式。Socreates已经被用于学习大量人群的出行模式,以发现与目标人物有联系的个人。

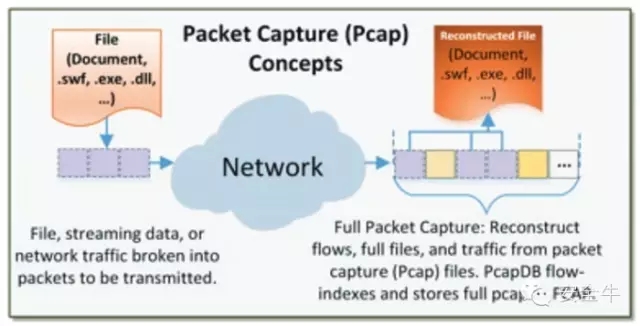

三、PcapDB

这是一个软件数据库系统,能够通过将包数据组织成数据流,抓取并分析网络流量。

该技术的开发者将其功能比作飞机上的黑盒子:“Pcap可以重建恶意软件的传输、下载、命令、控制信息,并提取其中数据。”

该平台能够优化抓取到的数据,减少其存储空间,加快分析时的读取速度。通过缩减不必要的功能,PcapPB能够存储常见串行SCSI (Serial Attached SCSI, SAS) 硬盘数个月间产生的流量数据,这将为调查入侵事件提供强大的助力。开发者写道:“在调查网络安全事件时,最关键的一个指标就是能上溯到的最远日期。”

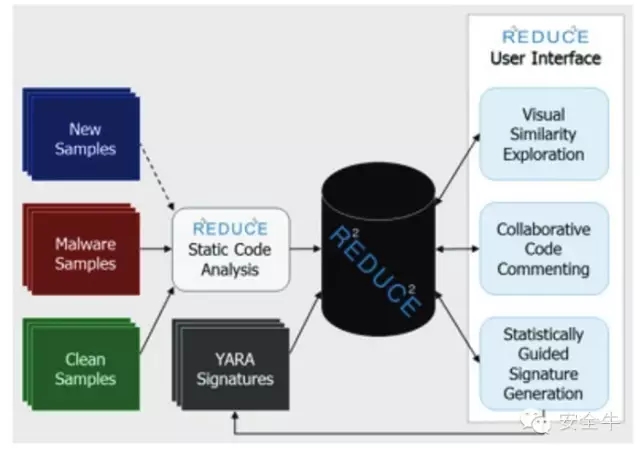

四、REDUCE

这是一个软件分析工具,能够发现恶意软件样本之间的联系,并创建可用于甄别威胁的特征签名。

该软件对恶意软件样本进行静态分析,寻找其和历史样本之间使用相同代码的段落。这可以让研究人员快速推断出新型恶意软件的作者,确定其技术特点。

REDUCE与一些只能同时对比两种恶意软件的商业化工具有所不同,它可以同时比较多种样本。当它发现代码段之间的相似之处时,也会与历史上的所有记录进行比对。

该技术适用于反向工程背景没有那么强的网络安全人员。

五、动态流隔离(Dynamic Flow Isolation)

动态流隔离(DFI) 利用软件定义网络,基于企业所需的运行状态,按需部署安全策略。

不论过程是手动还是自动,通过启用、禁用或对个人用户及网络服务之间的通信进行频率限制,均可以实现其功能。

通过与认证服务器、入侵检测系统进行整合,该软件能够对网络的运行状态产生情景感知。如果网络状态发生变化。它也会与软件定义网络控制器进行整合,改变目前允许的网络连接。这使得隔离特定设备或组,并拦截试图访问关键资产的攻击者成为可能。

该软件包括策略强制执行内核,它与软件定义网络控制器一同部署,可以更新网络中交换机的访问规则。该过程可以与企业现有的软件定义网络硬件设备整合,在多个软件定义网络控制器之间移动起来也很方便。

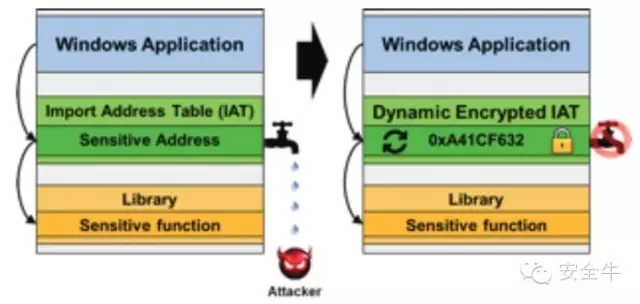

六、TRACER

TRACER是“运行时间内对常见可执行文件应用实时随机化” (Timely Randomization Applied to Commodity Executables at Runtime) 的简称,它可以改变Adobe Reader、IE、Java、Flash等闭源Windows应用的内部布局和数据。

由于这类应用属于闭源,其数据和内部布局均为静态的,威胁源对其的攻击将产生巨大的影响面。

如果在应用每次输出数据时,对其敏感内部数据及布局进行随机化,威胁源将无法对其发动有效的攻击。即使数据和布局的信息在输出过程中遭到泄露,其结构在应用下一次输出时也将完全不同。

因此,TRACER能够挫败针对这些Windows应用的控制劫持攻击 (control-hijacking attack) 。该软件会被安装到所有设备上,不会干预其日常运行。其缺陷在于将平均增加12%的运行时长。

地址空间布局随机化 (Address Space Layout Randomization) 、基于编译器的代码随机化、入侵集随机化等其它随机化方案均为一次性的。耐心的攻击者可以等待更长时间,在获取应用泄露的更多信息后再展开攻击。

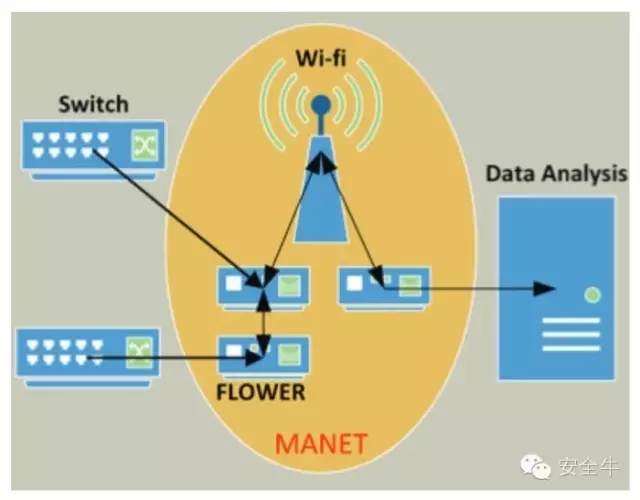

七、FLOWER

网络流分析器 (Network FLOW AnalyzER, FLOWER) 可以分析IP包头,双向收集数据流的信息,并利用信息甄别正常与异常数据流,进一步寻找潜在的数据泄露和内部人员威胁。

数据是通过部署在整个网络外加其边界上的小装置收集的,它们也可以用作事件诊断调查的资源。

自2010年起,FLOWER已经被部署到超过100家政府和企业机构的网络中。在实战中,它能够检测并消除协同攻击,并创建其攻击特征签名。

八、SilentAlarm

该平台分析网络行为,甄别可能存在的恶意行为,制止并不存在特征签名的零日攻击等威胁。

传感器会将网络事件信息发送到其分析引擎。该引擎包含知识节点、针对成功或失败的SMTP尝试及失败的互联网连接等不同类型的网络行为调整的分析模块。基于历史行为,每个新事件都会被标为正常或不正常。

这些特征信息会被传输到假设节点,它会决定观察到的行为是否意味着恶意活动。如果发现恶意活动,SilentAlarm可以发出警报或直接进行干预。

在这份报告的最后,还分别介绍列出了2013到2015年3个财年的网络安全新技术。